Les attaquants du groupe Qilin ont franchi un nouveau cap dans la sophistication de leurs opérations en déployant un variant Linux de leur ransomware directement sur des systèmes Windows. Cette technique d’exécution multiplateforme, combinée à l’exploitation de pilotes vulnérables et au ciblage systématique des infrastructures de sauvegarde, illustre l’évolution inquiétante des tactiques ransomware en 2025.

Table des matières

ToggleUne menace qui ne faiblit pas en 2025

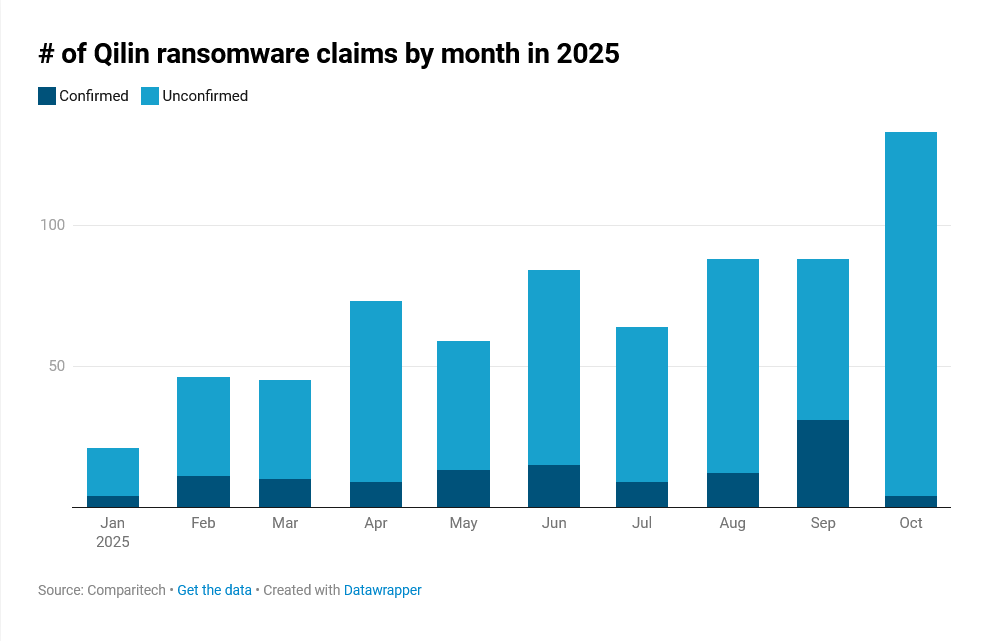

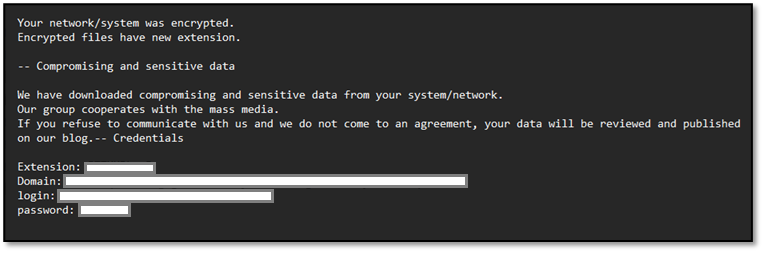

Le groupe Qilin, également connu sous les alias Agenda, Gold Feather et Water Galura, s’est imposé comme l’une des opérations de ransomware-as-a-service (RaaS) les plus actives de 2025. Actif depuis juillet 2022, ce groupe russophone emploie une stratégie de double extorsion combinant le chiffrement des données et la menace de publication des informations volées pour augmenter la pression sur ses victimes. Depuis janvier, l’opération revendique plus de 40 victimes par mois sur son site de fuites, avec un pic impressionnant de 100 cas enregistrés en juin. Les mois d’août et de septembre ont chacun comptabilisé 84 victimes, confirmant la trajectoire ascendante du groupe.

Selon les données compilées par Cisco Talos à partir des victimes listées sur le site de fuites de Qilin, les secteurs les plus touchés sont l’industrie manufacturière (23 % des cas), les services professionnels et scientifiques (18 %), et le commerce de gros (10 %). Les secteurs de la santé, de la construction, du commerce de détail, de l’éducation et de la finance affichent des niveaux d’impact similaires, avec une moyenne d’environ 5 % chacun.

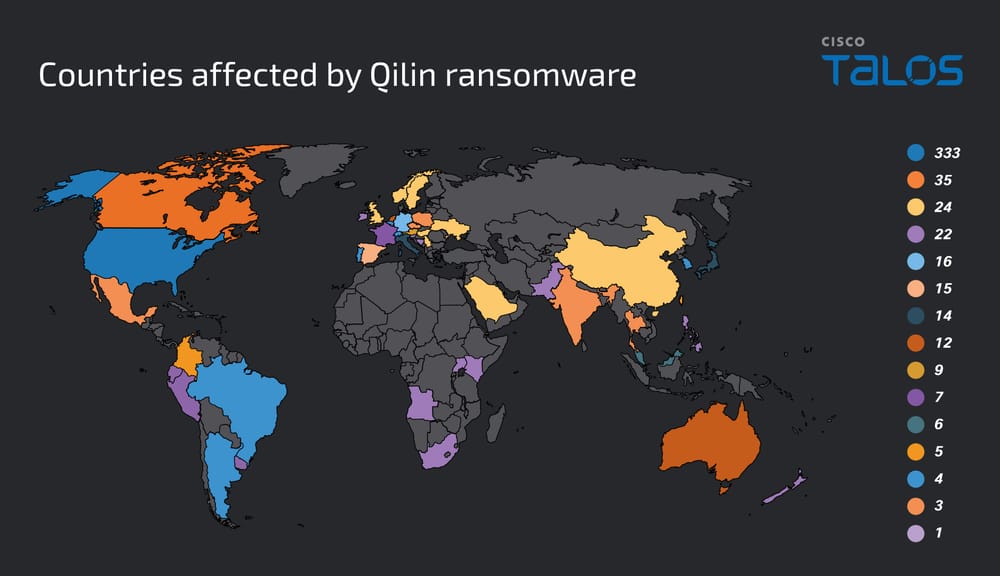

Avec plus de 700 victimes recensées à travers 62 pays depuis le début de l’année Qilin se montre particulièrement redoutable. Géographiquement, les États-Unis, le Canada, le Royaume-Uni, la France et l’Allemagne représentent les territoires les plus ciblés.

La montée en puissance du modèle RaaS de Qilin

Cette croissance explosive s’explique en partie par le modèle RaaS (ransomware-as-a-service) de Qilin. Après la disparition de RansomHub en avril 2025, les affiliés de ce groupe se seraient massivement tournés vers Qilin, provoquant une augmentation de 280 % des revendications d’attaques entre fin avril et octobre. Sur les 701 victimes revendiquées en 2025, 118 ont été confirmées, représentant 788 377 enregistrements compromis et 116 téraoctets de données volées au total (47 TB pour les seules attaques confirmées).

Les demandes de rançon documentées démontrent l’ampleur financière de ces opérations : 10 millions de dollars exigés à Malaysia Airports Holdings en mars, 4 millions au Cleveland Municipal Court en février, et jusqu’à 50 millions de dollars demandés à l’entreprise britannique Synnovis en 2024, établissant un record pour le groupe.

Comme le souligne Rebecca Moody, analyste chez Comparitech : « La société britannique Synnovis s’est vu réclamer la somme astronomique de 50 millions de dollars. L’entreprise de soins de santé a refusé de payer la rançon, mais l’attaque a entraîné des frais d’environ 33 millions de livres sterling (44 millions de dollars) et une violation de données concernant 900 000 personnes. »

Même lorsque les victimes refusent de payer, les coûts de remédiation restent considérables : le Hamilton County Sheriff’s Office a dépensé 48 000 dollars pour restaurer ses systèmes après avoir refusé une demande de 300 000 dollars, illustrant que le refus de la rançon n’élimine pas l’impact financier de l’attaque.

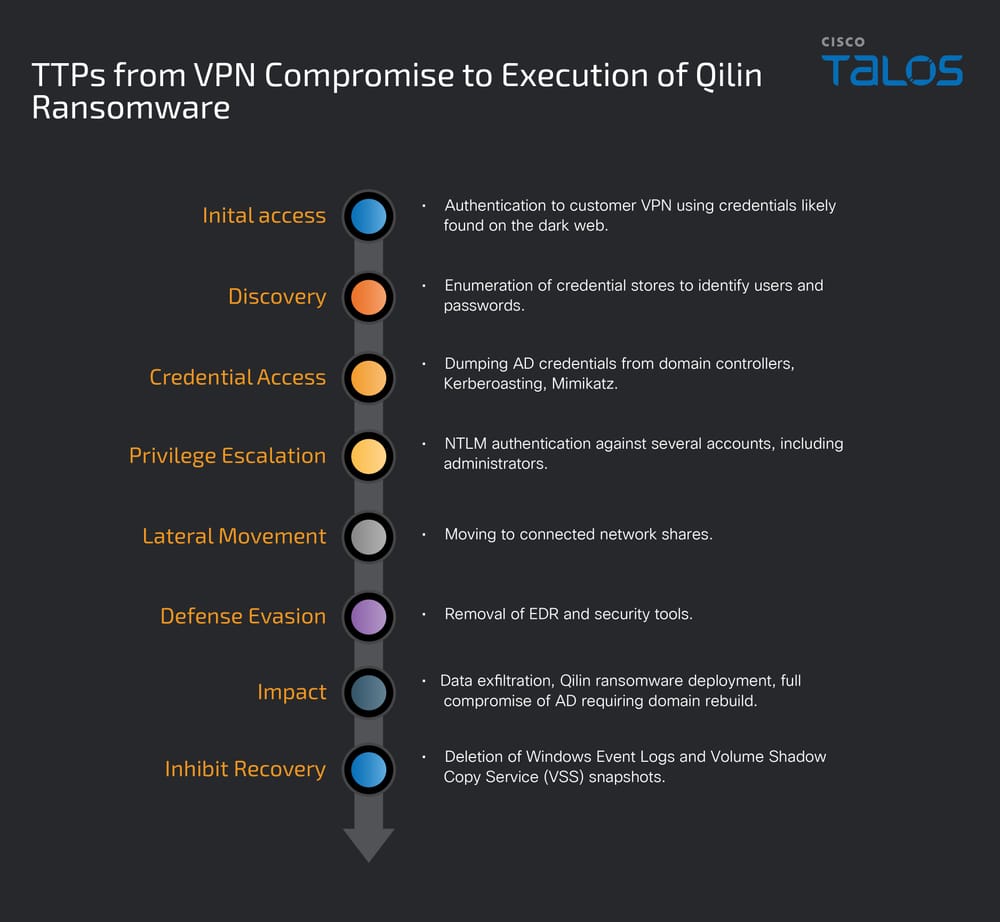

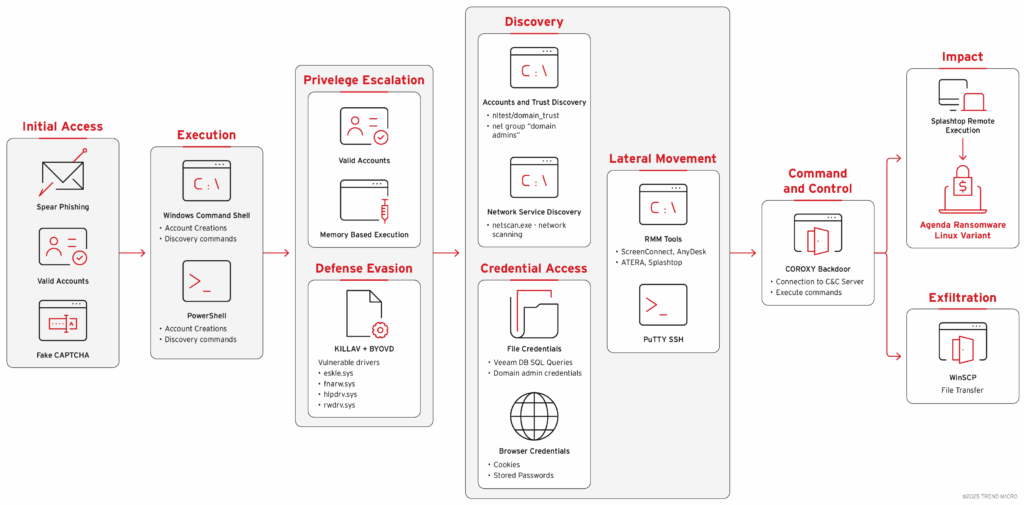

Accès initial : les portes d’entrées de l’attaque

Pour comprendre cette expansion fulgurante, il est essentiel d’examiner les méthodes d’intrusion initiale qui permettent aux opérateurs de Qilin d’établir leur première emprise sur les infrastructures ciblées.

Faux CAPTCHA et ingénierie sociale

Si les techniques de post-compromission sont sophistiquées, l’accès initial repose fréquemment sur l’ingénierie sociale via de fausses pages CAPTCHA. Les chercheurs ont identifié plusieurs endpoints compromis s’étant connectés à des pages hébergées sur l’infrastructure Cloudflare R2, présentant des répliques convaincantes de vérifications CAPTCHA Google.

L’analyse du code JavaScript obfusqué intégré à ces pages révèle un système de livraison de charges utiles multi étapes, téléchargeant des malwares additionnels depuis des serveurs de commande et contrôle secondaires. Ces pages délivrent des voleurs d’informations (infostealers) qui collectent les jetons d’authentification, cookies de navigateur et identifiants stockés sur les systèmes infectés.

Les identifiants ainsi récoltés fournissent aux opérateurs de Qilin les comptes valides nécessaires pour l’accès initial à l’environnement. Cette évaluation est renforcée par la capacité des attaquants à contourner l’authentification multifacteur (MFA) et à se déplacer latéralement en utilisant des sessions utilisateur légitimes, indiquant qu’ils possédaient des identifiants récoltés plutôt que de s’appuyer sur des techniques d’exploitation traditionnelles.

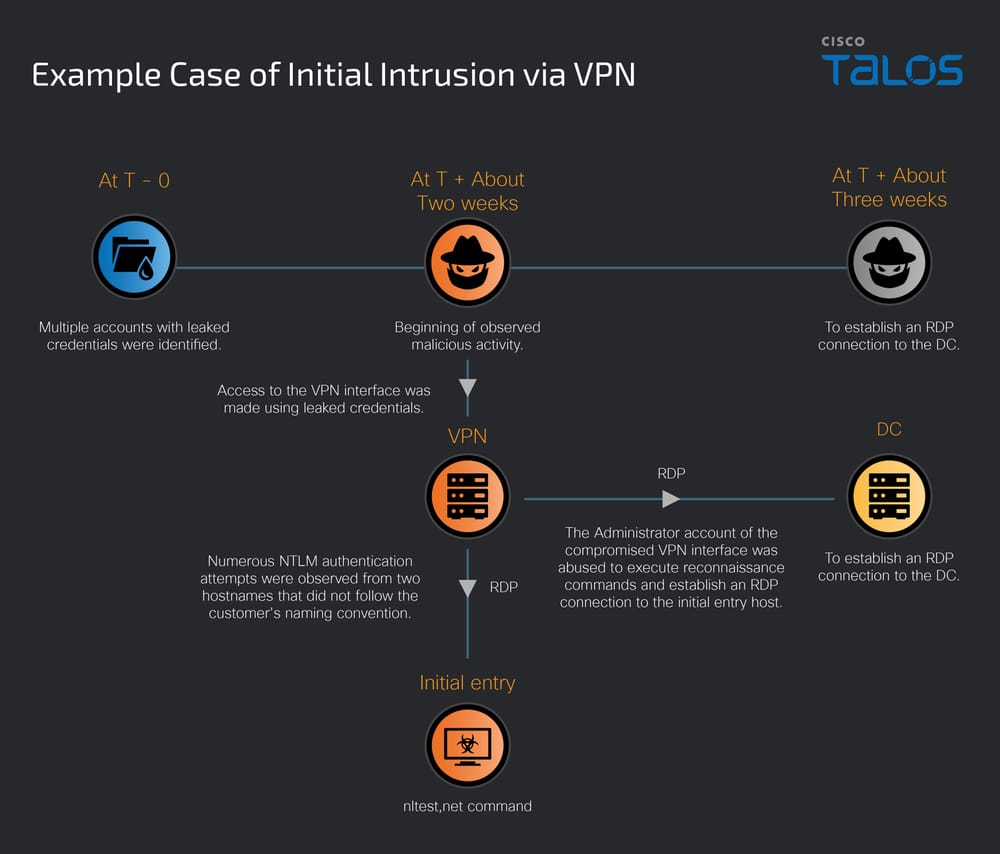

Accès VPN via des identifiants volés issus du dark web

Les chercheurs n’ont pas pu identifier avec certitude un unique vecteur d’intrusion initiale. Toutefois, dans certains cas, l’hypothèse d’un accès via VPN en exploitant des identifiants administratifs exposés sur le dark web est considérée avec un degré de confiance modéré. La chronologie observée révèle un schéma récurrent : environ deux semaines après la fuite d’identifiants, des tentatives d’authentification NTLM massives ciblent les accès VPN, jusqu’à l’intrusion réussie.

Bien que cette activité soit temporellement corrélée à la divulgation d’identifiants observée précédemment, les preuves sont insuffisantes pour établir un lien de causalité définitif entre les deux événements. Un élément aggravant a néanmoins été confirmé : le VPN impliqué n’avait aucune authentification multifacteur (MFA) configurée, ce qui aurait permis à un attaquant disposant d’identifiants un accès sans entrave.

Une chaîne d’attaque complète et orchestrée

Une fois entrés dans le système ciblé, les attaquants déploient immédiatement une infrastructure complexe destinée à maintenir leur présence de manière furtive et à cartographier l’environnement compromis.

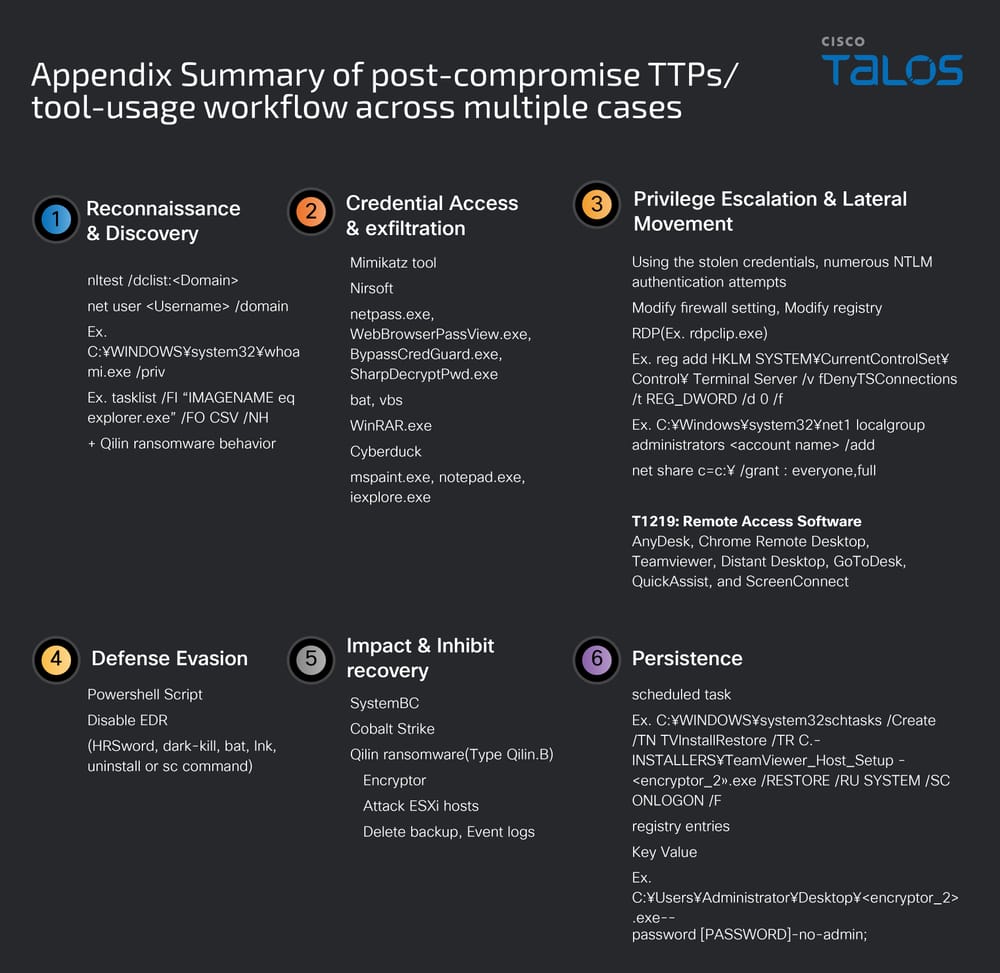

Reconnaissance et découverte

Après l’accès initial, les attaquants mènent une reconnaissance extensive en abusant de ScreenConnect (solution cloud de gestion des opérations d’assistance à distance) pour exécuter des commandes de découverte via des scripts temporaires. Les commandes nltest /domain_trusts et net group "domain admins" /domain permettent d’énumérer les relations d’approbation de domaine et d’identifier les comptes privilégiés, tout en se fondant dans l’activité administrative normale.

L’utilitaire NetScan est déployé depuis plusieurs emplacements (Desktop et Documents) pour effectuer une énumération réseau complète et identifier les cibles potentielles pour le mouvement latéral.

Outils de gestion à distance légitimes

Les attaquants installent stratégiquement plusieurs outils RMM (Remote Monitoring and Management) via des plateformes légitimes pour assurer un accès persistant : AnyDesk version 9.0.5 est déployé via l’agent ATERA Networks, tandis que ScreenConnect fournit un vecteur d’exécution de commandes additionnel. Cette approche double RMM offre des capacités d’accès à distance redondantes qui semblent légitimes aux systèmes de surveillance de sécurité.

Cisco Talos a également observé des traces de Chrome Remote Desktop, Distant Desktop, GoToDesk, QuickAssist dans plusieurs incidents, illustrant la diversification des outils utilisés.

Proxies SOCKS et infrastructure C2 distribuée

Pour maintenir des communications furtives, les attaquants déploient de multiples instances du backdoor COROXY (proxy SOCKS) à travers divers répertoires système. Ces proxies sont systématiquement placés dans des répertoires associés à des logiciels d’entreprise légitimes :

- C:\ProgramData\Veeam\socks64.dll

- C:\ProgramData\VMware\logs\socks64.dll

- C:\ProgramData\Adobe\socks64.dll

- C:\ProgramData\USOShared\socks64.dll

Cette stratégie de placement mélange le trafic C2 malveillant avec les communications d’applications normales, exploitant la confiance généralement accordée à ces éditeurs logiciels bien connus dans les environnements d’entreprise. La nature distribuée de ce déploiement fournit des canaux de communication redondants, assurant des capacités C2 persistantes même si des proxies individuels sont découverts et supprimés.

Cobalt Strike et SystemBC

Avant l’exécution du ransomware, les chercheurs ont observé le déploiement de Cobalt Strike loader et du backdoor SystemBC pour maintenir un accès à distance persistant. Le loader Cobalt Strike analysé déchiffre une charge utile (payload) chiffrée contenue dans la section .bss du binaire, puis déploie et exécute le Beacon Cobalt Strike en mémoire.

Le Beacon est configuré en version 4.x avec Malleable C2 pour usurper les en-têtes HTTP, incluant « Host: ocsp.verisign(.)com » pour faire apparaître le trafic comme du trafic OCSP (Online Certificate Status Protocol) ou de distribution de certificats légitimes. Les communications utilisent HTTPS sur le port TCP 443 vers le serveur Team Server (C2).

Élévation de privilèges et mouvement latéral

Fort de cette infrastructure de commandement et contrôle, le groupe peut désormais procéder à l’élévation de privilèges pour étendre son emprise sur l’environnement compromis.

Vol d’identifiants : une collecte industrialisée

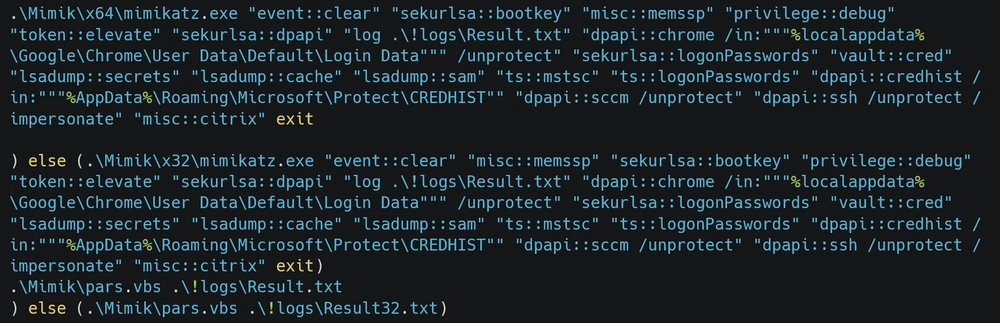

L’arsenal de vol d’identifiants déployé par les opérateurs de Qilin révèle une approche méthodique et automatisée. Les enquêteurs ont mis au jour un dossier protégé par mot de passe contenant une suite d’outils spécialisés dédiés au vol d’identifiants : Mimikatz, plusieurs utilitaires NirSoft de récupération de mots de passe, et des scripts personnalisés orchestrant l’ensemble du processus.

La séquence d’attaque commence par une manipulation du registre Windows visant à forcer la rétention des identifiants en clair en mémoire. Le fichier batch !light.bat modifie la configuration WDigest, créant ainsi les conditions idéales pour l’extraction ultérieure par Mimikatz.

L’orchestration se poursuit avec l’exécution séquentielle de netpass.exe, WebBrowserPassView.exe, BypassCredGuard.exe et SharpDecryptPwd. Ce dernier outil ratisse systématiquement les applications professionnelles : clients FTP (WinSCP, FileZilla), outils de gestion de bases de données (Navicat), clients de messagerie (Foxmail), et gestionnaires d’accès à distance (TeamViewer, RDCMan). Chaque application devient une source d’identifiants supplémentaires.

Mimikatz intervient ensuite pour extraire les identifiants des sessions actives, ciblant particulièrement les accès privilégiés RDP, SSH et Citrix. L’outil efface également les journaux d’événements Windows pour brouiller les traces de cette collecte massive.

L’exfiltration finale s’effectue via un script VBScript (pars.vbs) qui consolide l’ensemble des données volées dans un fichier result.txt avant transmission vers un serveur SMTP contrôlé par les attaquants. Un détail intriguant : le script utilise l’encodage windows-1251 (Cyrillique), suggérant une origine d’Europe de l’Est ou d’une région russophone, bien qu’il puisse s’agir d’un faux drapeau (false flag) délibéré.

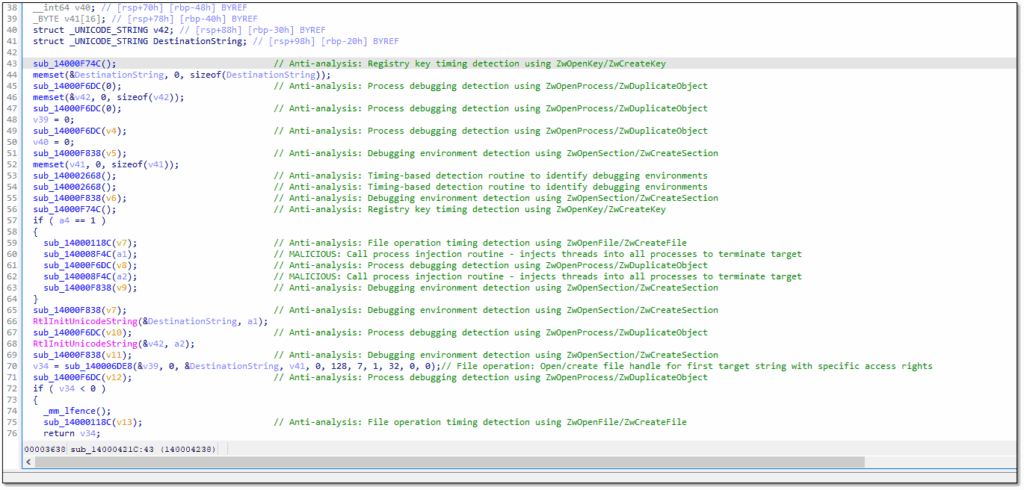

BYOVD : quand les pilotes légitimes deviennent des armes

Au-delà de l’exécution multiplateforme, les opérateurs de Qilin ont massivement recours à la technique BYOVD (Bring Your Own Vulnerable Driver) pour neutraliser les solutions de sécurité et maintenir leur furtivité. Cette approche exploite des pilotes légitimes mais vulnérables pour obtenir des privilèges au niveau du noyau Windows, permettant ainsi de désactiver les logiciels de protection, de terminer des processus de sécurité et d’échapper à la détection.

Plusieurs pilotes vulnérables ont été identifiés dans cette campagne : eskle.sys, dont la signature numérique pointe vers une entreprise chinoise de jeux (Thumb World Beijing Network Technology), semble être un pilote détourné initialement conçu pour contourner les systèmes anti-triche. L’analyse de ce pilote révèle des capacités sophistiquées de détection anti-virtualisation, de vérification de debuggers, et surtout de terminaison forcée de processus de sécurité.

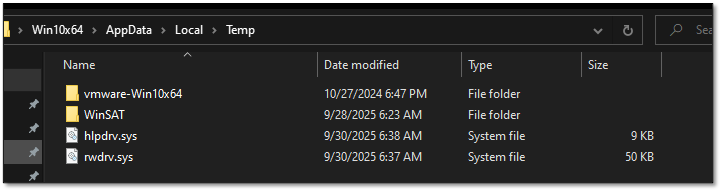

Un autre composant malveillant, msimg32.dll, fonctionne comme un dropper (injecteur aussi appelé programme seringue ou virus compte-gouttes),utilisant la technique du DLL sideloading. Lorsqu’il est exécuté aux côtés d’un binaire légitime comme FoxitPDFReader.exe, cette bibliothèque dépose deux pilotes additionnels dans le répertoire temporaire : rwdrv.sys et hlpdrv.sys, tous deux précédemment documentés dans des campagnes du ransomware Akira pour obtenir un accès au niveau noyau et neutraliser les EDR (Endpoint detection and response) traditionnels.

Les chercheurs ont également observé trois exécutables supplémentaires (cg6.exe, 44a.exe, aa.exe) suspectés d’utiliser un pilote vulnérable différent (fnarw.sys), bien que l’analyse complète n’ait pu être finalisée en l’absence du pilote. Ces privilèges élevés obtenus via BYOVD permettent aux attaquants de s’attaquer à une cible stratégique : l’infrastructure de sauvegarde.

Le ciblage méthodique de l’infrastructure Veeam

L’une des caractéristiques les plus préoccupantes de cette campagne réside dans le ciblage systématique et spécialisé de l’infrastructure de sauvegarde Veeam. Les attaquants ont identifié que ces systèmes de sauvegarde constituent un véritable coffre-fort d’identifiants privilégiés, stockant les accès à l’ensemble de l’infrastructure critique de l’entreprise. Cette compréhension stratégique transforme les sauvegardes en point d’entrée privilégié pour l’élévation de privilèges et le mouvement latéral.

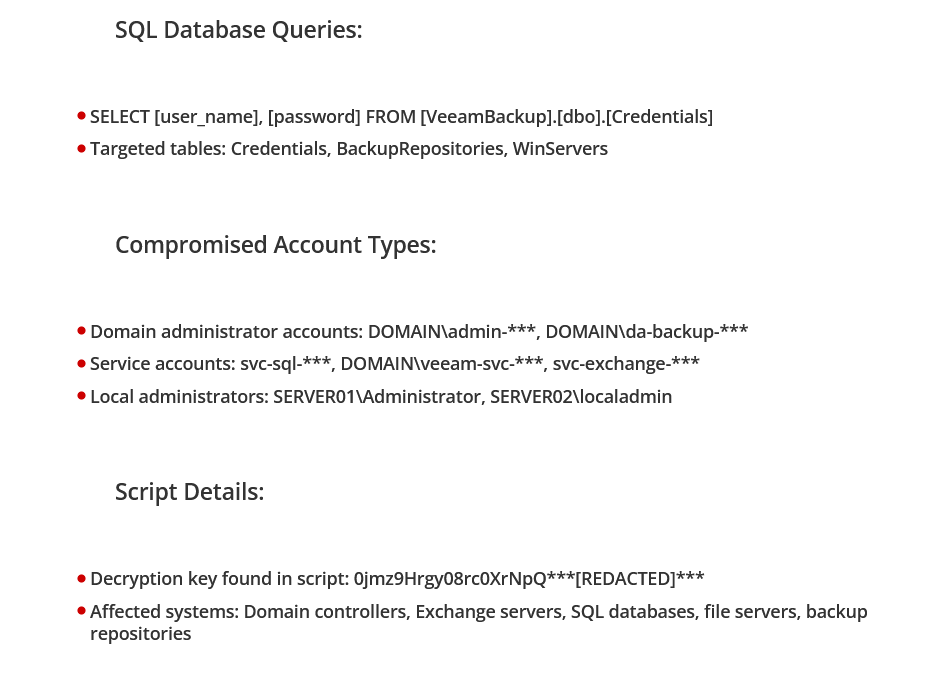

La méthodologie d’extraction repose sur des scripts PowerShell sophistiqués, encodés en Base64 pour échapper à la détection, spécifiquement développés pour interroger les bases de données SQL de Veeam. Les opérateurs ciblent trois tables stratégiques qui, combinées, fournissent un accès quasi-total à l’infrastructure :

- la table Credentials qui centralise l’ensemble des identifiants de connexion ;

- la table BackupRepositories donnant accès aux emplacements de stockage des sauvegardes ;

- la table WinServers recensant l’inventaire complet des serveurs Windows sauvegardés.

Cette extraction massive livre aux attaquants un ensemble complet d’identifiants privilégiés : comptes administrateurs de domaine, comptes de service (notamment pour SQL, Exchange, et les services Veeam eux-mêmes), et comptes administrateurs locaux de serveurs critiques. Les chercheurs ont observé des clés de déchiffrement directement intégrées dans les scripts, facilitant l’accès immédiat aux contrôleurs de domaine, serveurs Exchange, bases de données SQL et serveurs de fichiers.

Selon le rapport de Trend Micro, “les attaquants ont spécifiquement ciblé l’infrastructure de sauvegarde Veeam en utilisant des outils d’extraction d’identifiants spécialisés, récoltant systématiquement les identifiants de multiples bases de données de sauvegarde pour compromettre les capacités de reprise après sinistre de l’organisation avant de déployer la charge utile du ransomware.“

Cette approche permet aux attaquants de compromettre les capacités de reprise après sinistre de l’organisation avant même le déploiement du ransomware, rendant la récupération significativement plus complexe et augmentant la pression pour le paiement de la rançon. En cas de compromission de vos sauvegardes Veeam, des solutions de restauration spécialisées existent pour récupérer vos données même lorsque les fichiers ont été chiffrés.

PowerShell obfusqué : trois modifications critiques

Parallèlement à l’exploitation de pilotes vulnérables, les attaquants déploient des commandes PowerShell obfusquées par encodage numérique pour échapper à la détection. Une fois décodées, ces commandes révèlent trois sabotages stratégiques des défenses système :

- Neutralisation d’AMSI : la désactivation de l’Antimalware Scan Interface empêche Windows d’inspecter les scripts et charges utiles en cours d’exécution, créant un angle mort dans la détection.

- Validation TLS désactivée : en supprimant la vérification des certificats TLS, les communications vers les serveurs C2 (infrastructure Command and Control) malveillants deviennent indétectables par les solutions qui s’appuient sur l’inspection des certificats.

- Restricted Admin activé : cette modification force l’authentification RDP à utiliser les hashes NT plutôt que les mots de passe. Ces hashes, conservés en mémoire, peuvent être réutilisés par les attaquants pour se déplacer latéralement sans jamais connaître les mots de passe réels (technique du pass-the-hash).

Préparation au chiffrement

Inhibition de la récupération

Avant le chiffrement, le ransomware supprime méthodiquement toutes les capacités de récupération : il modifie le type de démarrage du Volume Shadow Copy Service (VSS) en Manuel, supprime toutes les copies shadow (snapshots de volume) maintenues par VSS avec vssadmin.exe Delete Shadows /all /quiet, puis arrête le service et désactive complètement le VSS.

Le ransomware exécute également des commandes PowerShell pour effacer intégralement tous les journaux d’événements Windows en énumérant tous les logs système avec Get-WinEvent -ListLog * et en appelant la méthode .NET EventLogSession.GlobalSession.ClearLog() pour les nettoyer entièrement, éliminant ainsi les traces forensiques potentielles.

Pour les environnements virtualisés, un script PowerShell codé en dur établit une connexion au serveur vCenter, énumère tous les datacenters et clusters, désactive HA et DRS dans les configurations de cluster, change le mot de passe root de tous les hôtes ESXi, active l’accès SSH, et télécharge puis exécute un binaire arbitraire dans le répertoire « /tmp » de tous les hôtes identifiés.

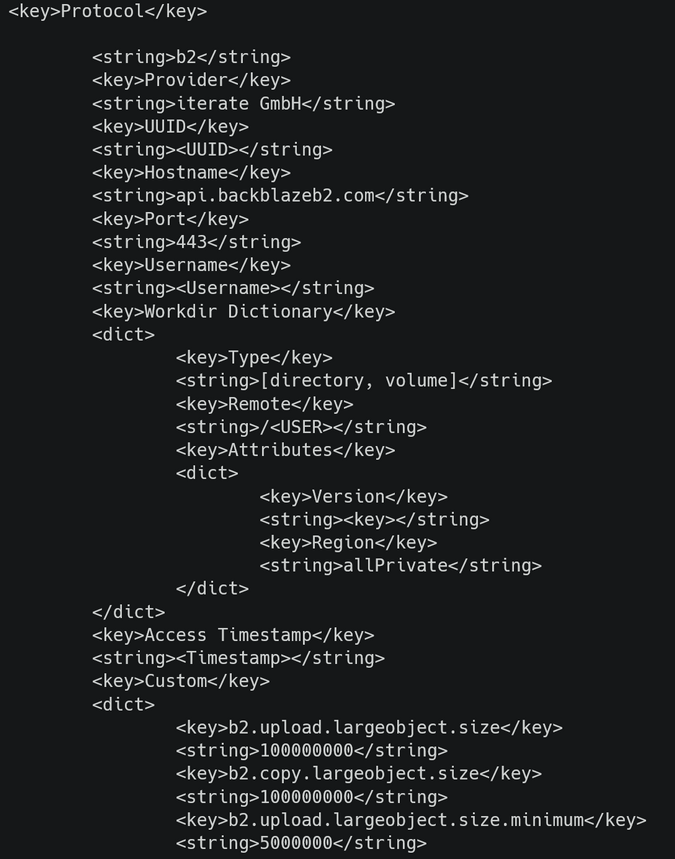

Vol de données avec Cyberduck

Pour l’exfiltration de données, les attaquants utilisent l’outil open source Cyberduck, qui permet les transferts de fichiers vers des serveurs cloud. Les chercheurs rapportent que dans les tendances récentes, Cyberduck a été largement employé dans les cas impliquant le ransomware Qilin.

La capture d’écran du fichier d’historique de Cyberduck, ci dessous, “indique qu’un hôte Backblaze a été spécifié comme destination et qu’un paramètre personnalisé pour les téléchargements fractionnés/en plusieurs parties a été activé afin de transférer des fichiers volumineux.” En abusant de services cloud légitimes pour l’exfiltration, l’attaquant peut camoufler ses activités au sein de domaines de confiance et de trafic web légitime.

Les journaux d’artefacts ont également révélé l’utilisation de notepad.exe et mspaint.exe pour inspecter des fichiers contenant des informations hautement sensibles avant leur exfiltration.

Déploiement du ransomware Qilin : le variant Linux multiplateforme

Une technique d’exécution inédite : Linux sur Windows

L’innovation tactique majeure observée par les chercheurs de Trend Micro réside dans le déploiement d’un binaire ransomware Linux sur des hôtes Windows via des outils légitimes de gestion à distance. Cette approche multiplateforme contourne efficacement les défenses traditionnelles centrées sur Windows, y compris les solutions EDR (Endpoint Detection and Response) classiques.

Le processus de déploiement s’articule en deux étapes distinctes : WinSCP est d’abord utilisé pour transférer de manière sécurisée le binaire ransomware Linux (nommé mmh_linux_x86-64) vers le système Windows cible. Ensuite, le service de gestion de Splashtop Remote (SRManager.exe) exécute directement ce binaire Linux sur l’infrastructure Windows, une méthode particulièrement sournoise puisque la plupart des systèmes de détection ne sont pas configurés pour surveiller ou bloquer l’exécution de binaires Linux via des outils de gestion à distance légitimes sur des plateformes Windows.

Les chercheurs de Trend Micro soulignent que “cette attaque remet en question les contrôles de sécurité traditionnels centrés sur Windows. Le déploiement de ransomware Linux sur des systèmes Windows démontre comment les acteurs malveillants s’adaptent pour contourner les systèmes de détection d’endpoints qui ne sont pas configurés pour détecter ou prévenir l’exécution de binaires Linux via des canaux de gestion à distance. “

Cette capacité multiplateforme permet aux attaquants d’impacter simultanément les systèmes Windows et Linux au sein d’un même environnement en utilisant une seule et même charge utile (payload), simplifiant considérablement leur opération tout en optimisant l’étendue des dégâts.

Le variant Linux : architecture et capacités

L’analyse du binaire ransomware Linux révèle une charge utile multiplateforme avancée avec des capacités de configuration étendues. Le ransomware requiert une authentification par mot de passe pour s’exécuter et affiche une sortie de configuration détaillée listant les processus en liste noire, les extensions de fichiers bloquées et les chemins exclus.

Comme d’autres ransomwares il évite de cibler les répertoires système essentiels. Les experts de Trend Micro précisent que « la configuration montre un ciblage étendu des chemins VMware ESXi (/vmfs/, /dev/, /lib64/) tout en excluant les répertoires système critiques, démontrant des stratégies de déploiement axées sur les hyperviseurs. »

Les variantes plus anciennes implémentaient une détection de système d’exploitation pour FreeBSD, VMkernel (ESXi) et les distributions Linux standard, permettant un comportement de chiffrement spécifique à la plateforme. Les échantillons mis à jour ont incorporé la détection Nutanix AHV, élargissant le ciblage pour inclure les plateformes d’infrastructure hyperconvergée. Cette évolution démontre l’adaptation des acteurs malveillants aux environnements de virtualisation d’entreprise modernes au-delà des déploiements VMware traditionnels.

La comparaison des routines de journalisation révèle des améliorations incrémentales dans la gestion des erreurs, avec des variantes plus récentes implémentant une journalisation améliorée des opérations sur fichiers et des mécanismes de repli pour les échecs de création de fichiers journaux.

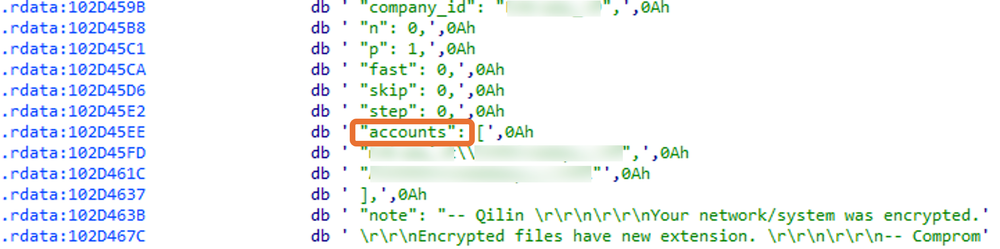

Une configuration sur mesure pour chaque victime

L’analyse du ransomware révèle un haut niveau de personnalisation. Le fichier de configuration contient des listes précises définissant ce qui sera épargné (fichiers système critiques, répertoires Windows) et ce qui sera explicitement ciblé (extensions de sauvegardes .vbk, .vmdk, machines virtuelles).

Particulièrement révélateur, la configuration inclut une liste white_symlink_subdirs contenant uniquement « ClusterStorage », le répertoire utilisé par Windows Server Failover Cluster (Cluster Shared Volumes ou CSV). Les CSV hébergent généralement des fichiers hautement critiques pour les organisations comme les machines virtuelles Hyper-V (VHDX) et les bases de données. En ciblant explicitement les sous-répertoires de ClusterStorage, le ransomware démontre son intention d’augmenter l’impact en prenant directement pour cible l’infrastructure de virtualisation et de cluster. Selon Cisco Talos : ”les fichiers des sous-répertoires de ClusterStorage sont explicitement répertoriés comme cibles à chiffrer. Le fait que white_symlink_dirs soit vide vise probablement à éviter de suivre des liens symboliques qui pourraient provoquer des boucles infinies ou un double chiffrement.”

Plus préoccupant encore, des identifiants de domaine, noms d’utilisateur et mots de passe codés en dur dans la configuration spécifiques à l’environnement de la victime ont été découverts. D’après les chercheurs : “Cela indique que les attaquants ont préchargé des informations de reconnaissance dans le ransomware afin de faciliter l’escalade des privilèges et les activités connexes”

Méthodes d’exécution et propagation de Qilin

Les attaquants déploient parfois un programme de chiffrement, mais il a également été observé des cas où deux programmes sont déployés simultanément. Dans ces configurations, le premier (encryptor_1.exe) est distribué à travers l’environnement en utilisant PsExec, copié vers des machines distantes, élevé pour s’exécuter avec des privilèges administratifs avant d’être lancé avec les options –spread et –spread-process.

Le second chiffreur (encryptor_2.exe) s’exécute depuis un système unique et cible de multiples partages réseau, maximisant l’impact avec une approche centralisée.

Pour élargir la portée d’accès aux fichiers, le ransomware active les évaluations de liens symboliques avec les commandes fsutil behavior set SymlinkEvaluation R2R:1 (Remote to Remote, permettant à un lien symbolique sur le serveur A de référencer des fichiers sur le serveur B) et R2L:1 (Remote to Local, permettant à un lien symbolique partagé de pointer vers des fichiers locaux de l’hôte).

Persistance post-chiffrement

Après l’exécution du ransomware, les attaquants maintiennent leur persistance via la planification de tâches et la modification de registre. Une tâche planifiée nommée « TVInstallRestore » est créée, configurée pour s’exécuter à la connexion avec l’argument /SC ONLOGON. Pour se déguiser en outil légitime, le fichier ransomware est renommé « TeamViewer_Host_Setup <encryptor_2>.exe », exploitant TeamViewer qui avait été installé comme outil RMM (Remote Monitoring and Management) avant la compromission.

Parallèlement, une entrée est ajoutée dans la clé de registre HKLM\\\\SOFTWARE\\\\Microsoft\\\\Windows\\\\CurrentVersion\\\\Run, assurant le lancement automatique du ransomware à chaque démarrage du système.

Ce double mécanisme, tâche planifiée et modification du registre, garantit la réactivation du ransomware même après tentative de nettoyage, que ce soit lors d’un redémarrage complet ou d’une simple reconnexion utilisateur.

Recommandations défensives

Face à cette évolution tactique, Trend Micro et les chercheurs de Check Point recommandent aux équipes de sécurité d’adopter une approche multicouche urgente :

- sécuriser les outils d’accès à distance et RMM : limiter les plateformes RMM aux hôtes de gestion autorisés et imposer l’authentification multifacteur. Surveiller les activités anormales comme les connexions en dehors des heures ouvrables ou le mouvement latéral entre des endpoints inattendus ;

- durcir l’infrastructure de sauvegarde : segmenter les réseaux de sauvegarde, appliquer le principe du moindre privilège, effectuer une rotation régulière des identifiants administrateurs, et surveiller l’utilisation suspecte d’outils administratifs comme PowerShell ou les requêtes SQL interagissant avec les identifiants de sauvegarde ;

- détecter les menaces BYOVD et multiplateforme : surveiller les chargements de pilotes non signés ou inattendus, le DLL sideloading, et l’exécution de binaires Linux sur Windows via des outils à distance. Étendre les règles de détection pour couvrir les charges utiles non natives au système ;

- étendre la visibilité aux environnements hybrides : s’assurer que les solutions EDR et les playbooks SOC incluent la télémétrie Windows et Linux, et surveiller activement le mouvement latéral interne pour détecter les premières étapes des attaques ransomware hybrides ;

- raccourcir drastiquement les cycles de correctifs : quand le temps d’exploitation se mesure en heures, le patching ne peut plus être un processus de plusieurs semaines. Les pipelines automatisés de validation et déploiement de correctifs deviennent essentiels.

Un changement de paradigme dans la menace ransomware

Cette campagne de Qilin marque une rupture dans les tactiques ransomware observées jusqu’à présent. La fenêtre entre la divulgation d’une vulnérabilité et son exploitation de masse se réduit drastiquement, transformant l’écosystème de la cybersécurité en course permanente contre la montre où les équipes défensives disposent de moins en moins de temps pour réagir.

Le déploiement de ransomware Linux sur des systèmes Windows démontre comment les acteurs malveillants s’adaptent pour contourner les systèmes de détection d’endpoints non configurés pour détecter ou prévenir l’exécution de binaires Linux via des canaux de gestion à distance. Cette attaque remet en question les contrôles de sécurité traditionnels centrés sur Windows.

La combinaison de techniques BYOVD, d’ingénierie sociale via de faux CAPTCHA, et du ciblage stratégique de l’infrastructure de sauvegarde montre une approche méthodique visant à garantir le déploiement réussi du ransomware tout en éliminant les options de récupération. L’utilisation d’outils légitimes et de méthodes d’exécution multiplateforme rend la détection significativement plus difficile.

Comme le concluent les experts de Trend Micro, “ cette attaque de Qilin (Agenda) montre comment les opérateurs de ransomware utilisent davantage les outils IT légitimes et les environnements hybrides pour contourner discrètement la sécurité conventionnelle. Les défenses doivent contrôler les angles morts opérationnels et renforcer la visibilité et le contrôle sur les actifs critiques. “

Les organisations doivent urgemment réévaluer leur posture de sécurité pour tenir compte de ces vecteurs d’attaque non conventionnels et implémenter une surveillance améliorée des outils de gestion à distance et de l’accès aux systèmes de sauvegarde. Les défenses doivent désormais être plus vigilantes que jamais et renforcer la visibilité et le contrôle sur les actifs critiques.

Sources :

- Trend Micro Research : Agenda Ransomware Deploys Linux Variant on Windows Systems Through Remote Management Tools and BYOVD Techniques

- Cisco Talos Intelligence : Uncovering Qilin attack methods exposed through multiple cases

- Comparitech : Qilin ransomware: stats on attacks, ransoms & data breaches

- The Hacker News : Qilin Ransomware Combines Linux Payload With BYOVD Exploit in Hybrid Attack

- Security Affairs : Linux variant of Qilin Ransomware targets Windows via remote management tools and BYOVD