Le paysage des cybermenaces continue d’évoluer avec, à la clé, des acteurs malveillants toujours plus déterminés et organisés.

Parmi ces groupes, le ransomware Qilin s’est imposé comme l’une des menaces les plus préoccupantes de 2025 notamment au regard des mois de mars et avril 2025, ciblant des organisations dans le monde entier et causant des ravages considérables.

Si vous êtes à la recherche d’informations détaillées sur cette cybermenace émergente et les moyens de protéger votre organisation, cet article vous fournira une analyse approfondie du ransomware Qilin et des solutions que SOS Ransomware peut vous apporter en cas d’attaque.

Table des matières

ToggleQu’est-ce que le ransomware Qilin ?

Le ransomware Qilin (également connu sous le nom d’Agenda) est un programme malveillant apparu en juillet 2022 qui fonctionne selon un modèle de Ransomware-as-a-Service (RaaS).

Ce modèle permet aux développeurs de mettre à disposition leur logiciel malveillant à des affiliés en échange d’une part des profits générés par les attaques.

Le nom « Qilin » fait référence à une créature mythologique chinoise combinant des caractéristiques de dragon et d’animal cornu, parfois comparée à une licorne. Cependant, malgré cette référence à la mythologie chinoise, le groupe derrière ce ransomware serait plus probablement lié à des cybercriminels russophones.

Qilin se distingue plus particulièrement, par sa conception modulaire hautement personnalisable…

En effet, les affiliés peuvent ajuster avec précision les paramètres de chaque attaque selon leurs cibles spécifiques.

Ils peuvent notamment déterminer le mode de chiffrement optimal pour la situation, qu’il s’agisse d’un chiffrement rapide pour maximiser l’impact immédiat ou d’un chiffrement plus sélectif pour éviter la détection.

Cette flexibilité s’étend également au choix des extensions de fichiers à ajouter après chiffrement, permettant de créer une signature unique pour chaque campagne d’attaque. Le logiciel malveillant peut aussi être configuré pour ignorer certains fichiers ou répertoires stratégiques, garantissant que le système d’exploitation reste fonctionnel.

Enfin, les affiliés peuvent définir quels processus et services doivent être arrêtés avant l’attaque pour contourner les défenses de sécurité et optimiser l’efficacité du chiffrement.

L’évolution de Qilin depuis son apparition

Depuis son émergence en 2022, le ransomware Qilin a connu une évolution significative tant en termes techniques que d’ampleur d’activité :

- Juillet 2022 : Première observation par Trend Micro sous le nom « Agenda », avec un code écrit en langage Go (Golang).

- Octobre 2022 : Première victime répertoriée sur le site de fuite dark web de Qilin.

- Décembre 2022 : Refonte complète du ransomware en langage Rust, améliorant sa portabilité et ses capacités.

- Mars 2023 : Le groupe Group-IB infiltre le groupe et révèle que les affiliés touchent entre 80% et 85% des rançons payées.

- Fin 2023 : Pic d’activité avec le déploiement d’un des encrypteurs Linux les plus avancés, ciblant spécifiquement les machines virtuelles VMware ESXi.

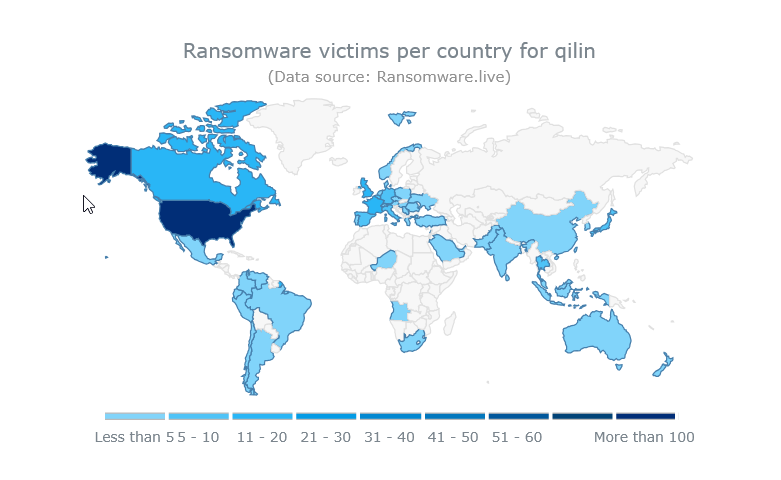

- Début 2025 : Forte intensification des attaques, avec plus de 310 victimes revendiquées à ce jour.

- Mars 2025 : Microsoft révèle qu’un groupe de hackers nord-coréens, Moonstone Sleet, utilise désormais le ransomware Qilin dans certaines de leurs attaques.

Cette évolution constante témoigne de la capacité d’adaptation de Qilin et de sa détermination à rester une menace de premier plan dans le paysage des cyberattaques.

Fonctionnement et méthodes d’attaque

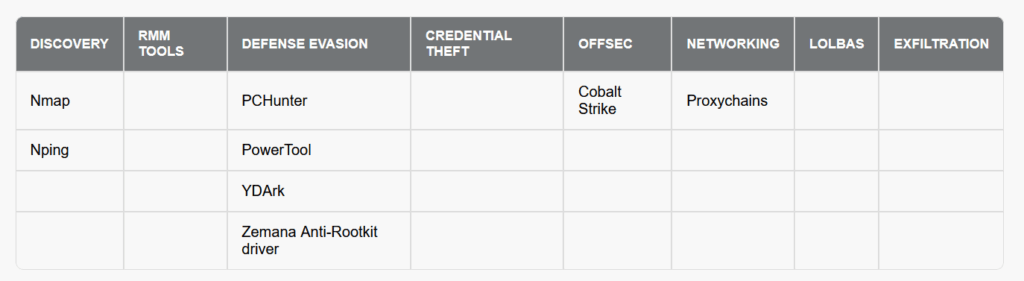

Le ransomware Qilin met en œuvre des tactiques, techniques et procédures (TTP) sophistiquées qui suivent généralement un schéma d’attaque bien rodé.

1. Accès initial

Pour infiltrer les systèmes de leurs victimes, les affiliés de Qilin déploient un arsenal de techniques d’intrusion diversifiées. Leurs campagnes d’hameçonnage sont méticuleusement élaborées, avec des emails convaincants contenant des pièces jointes piégées ou des liens vers des sites compromis.

Les attaquants se montrent également opportunistes dans l’exploitation des vulnérabilités techniques, se concentrant particulièrement sur les failles dans les logiciels exposés sur internet.

La vulnérabilité CVE-2023-27532 dans Veeam Backup & Replication représente l’une de leurs cibles favorites, tout comme les dispositifs Fortinet inadéquatement sécurisés. Les services d’accès à distance comme RDP constituent également un vecteur privilégié, surtout lorsqu’ils ne sont pas protégés par une authentification multifactorielle.

Enfin, les attaquants n’hésitent pas à utiliser des identifiants légitimes préalablement dérobés pour contourner les mécanismes de défense traditionnels.

2. Mouvement latéral et élévation de privilèges

Une fois l’accès initial obtenu, les attaquants :

- Utilisent Mimikatz pour extraire des identifiants et obtenir des privilèges administrateur

- Emploient PsExec pour se déplacer latéralement dans le réseau

- Exécutent des outils comme Cobalt Strike pour pour déployer la charge malveillante

- Manipulent les jetons d’accès pour élever leurs privilèges au niveau SYSTEM

- etc

3. Exfiltration de données

Avant même de procéder au chiffrement, les opérateurs de Qilin mettent en œuvre une stratégie d’exfiltration méthodique des données sensibles. Cette étape leur permet d’exercer une double pression sur leurs victimes. Les attaquants commencent par identifier les informations les plus précieuses – documents confidentiels, données personnelles, propriété intellectuelle – qu’ils transfèrent ensuite vers leurs propres serveurs.

Pour optimiser ce processus, ils utilisent des outils de compression, réduisant ainsi le volume des données et minimisant les risques de détection lors du transfert. Le logiciel WinSCP est fréquemment employé pour orchestrer ces transferts de manière efficace et discrète. L’ampleur de ces opérations est souvent considérable, avec parfois plusieurs centaines de gigaoctets de données extraites, représentant potentiellement l’intégralité du patrimoine informationnel d’une organisation.

4. Désactivation des défenses et suppression des sauvegardes

Afin de garantir le succès de leur attaque, les cybercriminels de Qilin neutralisent méticuleusement tous les mécanismes défensifs et de récupération présents dans le système ciblé. Leur approche commence par l’effacement systématique des journaux système, éliminant ainsi toute trace de leur intrusion et entravant les futures analyses forensiques. Ils désactivent ensuite stratégiquement les services de sécurité, comme les antivirus et les solutions de détection d’intrusion, qui pourraient entraver le déploiement de leur ransomware.

Une attention particulière est portée à la destruction des sauvegardes et points de restauration. Des commandes PowerShell spécifiquement conçues sont exécutées pour nettoyer les journaux d’événements Windows, supprimant ainsi des informations potentiellement cruciales pour la détection et l’investigation.

Les copies shadow, mécanisme de sauvegarde intégré à Windows, sont également éliminées via des commandes comme vssadmin.exe Delete Shadows /all /quiet, privant ainsi les victimes de leur dernier recours pour récupérer les données sans payer la rançon.

5. Chiffrement des données

Le processus de chiffrement déployé par Qilin témoigne d’une sophistication technique remarquable, conçu pour maximiser les dégâts tout en minimisant les risques de récupération non autorisée.

Les attaquants adaptent leur approche cryptographique selon l’environnement technique de la cible. Lorsque le matériel le permet, ils privilégient l’algorithme AES-256 en mode CTR, bénéficiant ainsi de l’accélération matérielle pour un chiffrement rapide et efficace. Dans les autres cas, ils se replient sur ChaCha20, un algorithme réputé pour sa robustesse et sa performance sur les systèmes sans accélération matérielle dédiée.

Pour sécuriser davantage leur opération, les clés de chiffrement et paramètres critiques sont eux-mêmes protégés via un chiffrement RSA-4096, créant ainsi une couche supplémentaire de protection pratiquement impossible à briser avec les technologies actuelles.

Dans certains cas particulièrement destructeurs, le ransomware peut effectuer plusieurs passes de chiffrement sur les mêmes fichiers, anéantissant tout espoir de récupération par des techniques classiques de récupération de données. Cette stratégie de chiffrement s’étend systématiquement aux fichiers locaux comme aux données stockées sur les partages réseau, maximisant ainsi l’impact sur l’infrastructure complète de la victime.

6. Demande de rançon

Après le chiffrement, les victimes trouvent une note de rançon qui :

- Dirige vers un site sur le réseau Tor

- Précise le montant de la rançon (variant de 25 000 $ à plusieurs millions selon la taille de la victime)

- Menace de publier les données exfiltrées si la rançon n’est pas payée

- Fournit un délai pour le paiement (généralement 5 jours)

Les secteurs et organisations ciblés

Le ransomware Qilin se distingue par son approche opportuniste et indiscriminée dans le choix de ses cibles. Contrairement à certains groupes qui se spécialisent dans des secteurs spécifiques, les affiliés de Qilin semblent privilégier la vulnérabilité plutôt que l’industrie, frappant partout où ils détectent des failles exploitables.

Dans le secteur de la santé, l’attaque contre Synnovis au Royaume-Uni a eu des répercussions catastrophiques, perturbant gravement le fonctionnement de plusieurs hôpitaux londoniens du NHS et entraînant l’annulation de centaines d’opérations chirurgicales. Ce cas illustre parfaitement l’impact potentiellement vital que peuvent avoir ces attaques lorsqu’elles ciblent des infrastructures critiques.

Le monde des médias n’a pas été épargné, comme en témoigne l’attaque contre Lee Enterprises, un important groupe de presse américain. Les cybercriminels ont menacé de divulguer 350 gigaoctets de données sensibles, incluant potentiellement des informations confidentielles sur les sources journalistiques et les activités éditoriales.

L’industrie automobile a également subi les assauts de Qilin, notamment avec l’attaque contre Yanfeng, un géant des composants automobiles, qui a provoqué des perturbations en cascade affectant la production chez le constructeur Stellantis. Cette situation souligne la vulnérabilité des chaînes d’approvisionnement mondiales face à ces menaces.

Le secteur public n’est pas en reste, comme le démontrent les attaques contre Upper Merion Township aux États-Unis et le service judiciaire australien Court Services Victoria. Ces incidents révèlent que même les institutions gouvernementales et services essentiels ne sont pas à l’abri.

Enfin, les organisations culturelles et caritatives ont également été touchées, avec des attaques ciblant The Big Issue, une organisation caritative britannique reconnue, et le Houston Symphony aux États-Unis. Ces cas montrent que même les entités à but non lucratif peuvent devenir des cibles lucratives pour les cybercriminels.

Cette diversité de victimes souligne une réalité préoccupante : aucune organisation n’est trop petite ou trop spécialisée pour échapper à l’attention de Qilin. La seule constante semble être l’opportunisme des attaquants et leur capacité à exploiter les vulnérabilités techniques et humaines où qu’elles se trouvent.

Impacts et conséquences d’une attaque Qilin

Les conséquences d’une attaque par le ransomware Qilin peuvent être dévastatrices et multidimensionnelles :

- Paralysie opérationnelle : Arrêt total des systèmes informatiques et interruption des activités.

- Perte de données sensibles : Exfiltration et potentielle publication de données confidentielles.

- Impact financier considérable : Coûts liés à la récupération, pertes d’exploitation, et potentiellement le paiement d’une rançon.

- Atteinte à la réputation : Perte de confiance des clients et partenaires après la divulgation d’une attaque.

- Conséquences légales : Risques de sanctions en cas de non-conformité aux réglementations sur la protection des données.

L’exemple le plus frappant est sans doute l’attaque contre Synnovis en juin 2024, qui a entraîné :

- L’annulation de plus de 800 opérations dans plusieurs hôpitaux londoniens

- Des perturbations majeures dans les services de pathologie

- Une demande de rançon de 50 millions de dollars

- Des impacts directs sur la santé et le bien-être de nombreux patients

Comment se protéger contre le ransomware Qilin

Pour se prémunir contre le danger croissant que représente Qilin, les organisations doivent impérativement mettre en place une défense multicouche robuste et proactive.

1. Gestion des accès et authentification

La première ligne de défense contre Qilin repose sur une gestion rigoureuse des identités et des accès. L’authentification multifactorielle constitue un rempart essentiel, particulièrement pour les comptes administratifs et les services exposés sur internet. Cette mesure simple peut déjouer de nombreuses tentatives d’intrusion, même lorsque des identifiants ont été compromis. Les organisations doivent également repenser leurs politiques de mots de passe, en privilégiant des passphrases longues d’au moins 16 caractères, plus résistantes aux attaques par force brute et plus faciles à mémoriser que des combinaisons complexes mais courtes.

Le principe du moindre privilège doit guider l’attribution des droits d’accès, garantissant que chaque utilisateur dispose uniquement des permissions strictement nécessaires à l’accomplissement de ses tâches. Pour les comptes disposant de privilèges élevés, l’approche d’accès juste-à-temps (JIT) offre une couche de protection supplémentaire en limitant la fenêtre d’exposition des droits administratifs.

2. Maintenance et mise à jour des systèmes

La vigilance technique constitue un pilier fondamental de toute stratégie de défense efficace contre Qilin. L’application rapide des correctifs de sécurité, en particulier pour les vulnérabilités connues et activement exploitées, doit être une priorité absolue pour les équipes informatiques. Cette discipline permet de réduire considérablement la surface d’attaque exploitable par les cybercriminels.

Les solutions antivirus doivent être maintenues à jour et configurées pour une détection en temps réel, offrant ainsi une protection dynamique contre les menaces émergentes. La segmentation réseau, quant à elle, limite la propagation latérale en cas d’intrusion, contenant les dégâts potentiels à une portion isolée de l’infrastructure. Enfin, la désactivation des ports et services non essentiels contribue à réduire le nombre de points d’entrée disponibles pour les attaquants, conformément à une approche de sécurité par défaut.

3. Surveillance et détection

Pour contrer efficacement la menace Qilin, une capacité de détection précoce s’avère déterminante. Le déploiement de solutions de détection et réponse sur les endpoints (EDR) permet d’identifier et de neutraliser les comportements suspects avant qu’ils ne se transforment en compromission complète. Ces outils modernes, souvent enrichis par l’intelligence artificielle, peuvent détecter des schémas d’attaque sophistiqués que les antivirus traditionnels pourraient manquer.

Une surveillance proactive du réseau complète ce dispositif en identifiant les communications anormales, les tentatives de mouvements latéraux ou les exfiltrations de données. Les technologies d’analyse comportementale permettent de repérer des activités inhabituelles, même lorsqu’elles n’ont pas de signature connue.

Pour maximiser l’efficacité de ces solutions, la mise en place d’une journalisation centralisée et sécurisée est essentielle, garantissant que les traces d’activité critiques restent préservées, même en cas de tentative d’effacement par des attaquants.

4. Stratégie de sauvegarde robuste

Dans la lutte contre Qilin, une stratégie de sauvegarde soigneusement élaborée représente votre dernier rempart. Suivez le principe éprouvé du 3-2-1 : conservez au moins trois copies de vos données critiques, sur deux types de supports différents, dont une copie stockée hors site. Cette redondance garantit que même en cas d’attaque sophistiquée, vous conserverez un accès à vos informations essentielles.

Vos sauvegardes doivent absolument être chiffrées pour éviter toute exploitation en cas de vol, mais surtout être conçues comme immuables – c’est-à-dire protégées contre toute modification ou suppression, même par des utilisateurs disposant de privilèges élevés. Cette caractéristique est cruciale car les opérateurs de Qilin ciblent activement les solutions de sauvegarde.

Un stockage hors ligne, physiquement déconnecté du réseau principal, offre une protection supplémentaire contre les ransomwares qui recherchent et détruisent systématiquement les sauvegardes accessibles. Enfin, ne négligez jamais les tests de restauration réguliers, seul moyen de garantir que vos sauvegardes fonctionneront effectivement lorsque vous en aurez besoin. Une sauvegarde non testée ne peut pas être considérée comme fiable en situation de crise.

5. Formation et sensibilisation

La formation des collaborateurs constitue un maillon essentiel dans la chaîne défensive contre Qilin. Les cybercriminels exploitent fréquemment l’erreur humaine comme point d’entrée initial, notamment via des techniques de phishing de plus en plus sophistiquées. Un programme de sensibilisation efficace doit aller au-delà des présentations théoriques pour inclure des exercices pratiques simulant des attaques réelles. Ces simulations permettent aux employés de reconnaître les signaux d’alerte et d’acquérir les réflexes appropriés face à des tentatives d’hameçonnage.

Les organisations doivent également mettre en place des canaux de signalement clairs et accessibles, encourageant les collaborateurs à rapporter rapidement les emails suspects sans crainte de réprimande. Cette culture de vigilance collective constitue un système d’alerte précoce inestimable.

La sensibilisation doit s’étendre aux bonnes pratiques de gestion des mots de passe, en décourageant leur réutilisation entre services et en promouvant l’usage de gestionnaires de mots de passe. Ces outils permettent d’employer des identifiants uniques et complexes pour chaque service sans compromettre la commodité d’utilisation.

Solutions de récupération avec SOS Ransomware

Si malgré toutes les précautions, votre organisation est victime du ransomware Qilin, SOS Ransomware peut vous aider grâce à son expertise spécialisée dans la récupération de données après une attaque par ransomware.

Notre approche face aux attaques Qilin

En tant que service spécialisé de Recoveo, leader français de la récupération de données avec plus de 100 000 sauvetages réussis, nous avons développé une méthodologie rigoureuse pour faire face aux attaques de ransomware, y compris celles perpétrées par le groupe Qilin.

Notre intervention commence par une évaluation rapide et précise de l’attaque. Notre équipe d’experts, disponible 24h/24 et 7j/7, analyse méticuleusement l’étendue des dégâts pour déterminer quels systèmes ont été affectés et établir des priorités claires de récupération. Cette étape initiale est cruciale pour maximiser les chances de restauration tout en minimisant le temps d’arrêt des services critiques.

Nous procédons ensuite à l’isolement des systèmes infectés et à la création de copies forensiques. Cette approche prudente garantit qu’aucune action de récupération ne risque de compromettre davantage les données ou d’effacer des preuves potentiellement importantes. Nos techniciens travaillent exclusivement sur ces copies, préservant ainsi l’intégrité des supports originaux.

Notre expertise s’étend à tous les types d’infrastructures, des serveurs et systèmes RAID complexes aux environnements virtualisés comme VMware, Docker, Citrix et Microsoft. Nous maîtrisons également la récupération de données dans diverses bases de données (SQL Server, Oracle, MySQL, Maria DB) et systèmes de sauvegarde (Veeam, Acronis, Arcserve), souvent ciblés en priorité par les attaquants de Qilin.

Pour accomplir ces missions de récupération, nous utilisons des outils spécialisés développés en interne. Ces solutions propriétaires nous permettent d’intervenir sur les systèmes les plus complexes et de récupérer des données cryptées par les ransomwares, même lorsque les méthodes conventionnelles échouent.

La phase finale comprend l’extraction méthodique des données récupérées, suivie de tests rigoureux de validité pour garantir leur intégrité. Un inventaire détaillé des fichiers récupérés est alors établi, offrant une visibilité claire sur ce qui a pu être sauvé et permettant une planification efficace de la reprise d’activité.

Pourquoi choisir SOS Ransomware face à Qilin ?

Notre expertise face aux ransomwares s’est construite à travers plus de 250 interventions réussies sur des cas similaires. Cette expérience accumulée nous a permis d’affiner nos techniques et nos outils pour répondre spécifiquement aux défis posés par des menaces sophistiquées comme Qilin. Nous comprenons les particularités techniques de ce ransomware et avons développé des approches adaptées pour maximiser les chances de récupération.

Nous avons consacré des ressources significatives au développement d’outils spécifiques pour la récupération à partir de fichiers de sauvegarde Veeam, souvent ciblés par les attaques de Qilin. Cette spécialisation nous permet d’intervenir efficacement même lorsque les mécanismes de sauvegarde habituels ont été compromis.

La rapidité d’intervention constitue un avantage crucial dans la lutte contre les ransomwares. Notre cellule d’urgence est structurée pour réagir en moins d’une heure, limitant ainsi la propagation des dégâts et préservant les chances de récupération.

Ne payez pas la rançon !

Céder au chantage des cybercriminels de Qilin peut sembler la solution la plus rapide, mais cette approche comporte des risques majeurs que vous devez impérativement considérer. Le paiement d’une rançon ne s’accompagne d’aucune garantie de récupération de vos données. De nombreuses organisations ayant cédé aux exigences des attaquants se sont retrouvées avec des outils de déchiffrement défectueux ou incomplets, ou pire, n’ont jamais reçu les clés promises malgré le transfert des fonds.

Au-delà de l’incertitude technique, payer une rançon constitue un financement direct d’activités criminelles, alimentant potentiellement d’autres formes de cybercriminalité ou même le terrorisme. Cette réalité explique pourquoi les experts en cybersécurité, incluant le FBI et l’ANSSI, déconseillent formellement cette option.

Un aspect souvent négligé est que le paiement d’une rançon n’élimine pas les vulnérabilités ayant permis l’attaque initiale. Sans remédiation complète, votre organisation reste exposée à de nouvelles intrusions, potentiellement par les mêmes acteurs qui connaissent désormais votre propension à payer.

SOS Ransomware offre une alternative plus fiable et éthique, permettant de récupérer vos données par des moyens légitimes, tout en renforçant votre posture de sécurité pour prévenir de futures attaques.

Sources de l’article :

- Sentinelone – Agenda (Qilin) Ransomware: In-Depth Analysis

- Picus Security – Qilin Ransomware

- Wikipedia – Qilin (cybercrime group)

- Microsoft – North Korean hackers now deploying Qilin ransomware

- Darktrace – Qilin Ransomware-as-a-Service Operator

- Industrial Cyber – CISA reaffirms to safeguard US critical infrastructure

- Ransomware.live