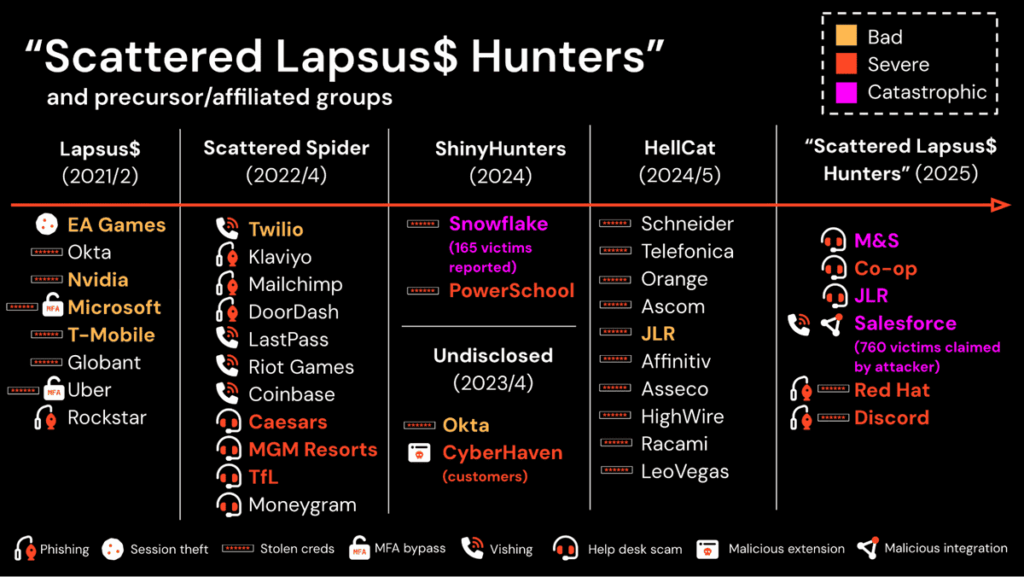

Apparu en août 2025, le collectif Scattered LAPSUS$ Hunters (SLSH) s’est rapidement imposé comme l’une des menaces les plus redoutables du paysage cybercriminel actuel. Cette alliance fédère trois des groupes de cybercriminels anglophones les plus notoires : Scattered Spider, LAPSUS$ et ShinyHunters. En quelques mois seulement, cette organisation a multiplié les attaques spectaculaires contre des entreprises de premier plan, volant des milliards de données et perfectionnant l’art de l’extorsion numérique.

Table des matières

ToggleUne fusion stratégique aux motivations financières

Les origines d’une alliance inédite

Scattered LAPSUS$ Hunters représente une évolution majeure dans l’écosystème cybercriminel. Plutôt qu’une fusion formelle, il s’agit d’une identité fédérée où plusieurs acteurs collaborent, s’amplifient mutuellement et partagent une infrastructure commune tout en conservant une certaine autonomie opérationnelle. Cette structure décentralisée se distingue des organisations criminelles traditionnelles par sa fluidité et sa résilience.

Les trois groupes fondateurs apportent chacun leurs compétences spécifiques :

- Scattered Spider : maîtrise avancée de l’ingénierie sociale, du vishing (phishing vocal) et des attaques contre les centres d’assistance informatique ;

- LAPSUS$ : expertise dans le SIM swapping, les techniques de contournement de l’authentification multifacteur et les campagnes d’extorsion médiatisées ;

- ShinyHunters : spécialisation dans l’exfiltration massive de données et leur monétisation sur les forums clandestins.

L’émergence sur Telegram

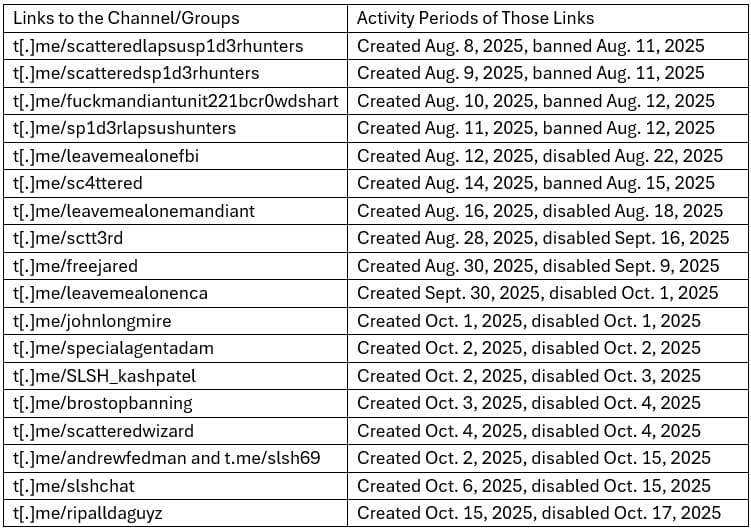

Le collectif a fait son apparition publique via Telegram le 8 août 2025, sous le nom de canal “scattered lapsu$ hunters – The Com HQ SCATTERED SP1D3R HUNTERS”. Depuis, le canal Telegram a été supprimé et recréé 16 fois depuis le 8 août 2025, une cadence documentée qui reflète à la fois la pression des modérateurs de la plateforme et la résilience opérationnelle du groupe.

Le groupe utilise des systèmes sophistiqués pour maintenir sa présence, incluant un réseau de blanchiment basé sur les fonctionnalités Gift/Stars de Telegram, permettant des paiements d’affiliés à faible friction et des boosts de canaux. Ce système facilite la monétisation de leur modèle ransomware-as-a-service.

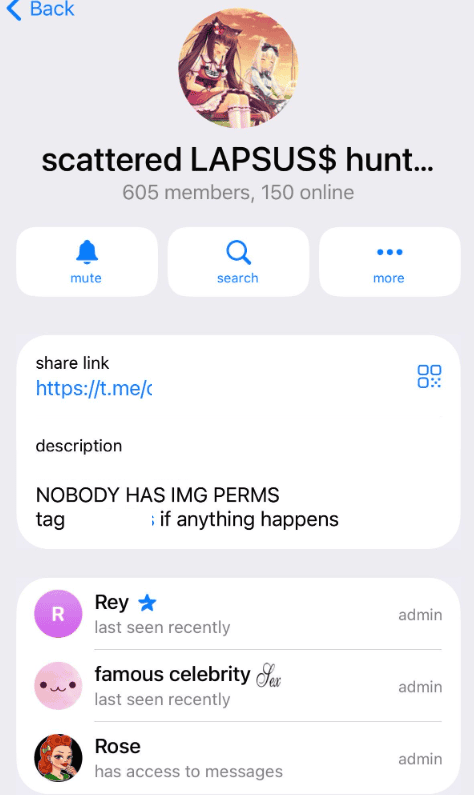

Cette présence sur Telegram n’est pas anodine : elle constitue le noyau de leur identité de marque. C’est là que les membres mettent en scène leurs exploits, coordonnent leurs actions, menacent leurs victimes et recrutent de nouveaux complices. Le dernier canal en date, “scattered LAPSUS$ hunters 7.0”, a également été supprimé, les membres indiquant vouloir entrer dans une période de dormance indéfinie.

L’écosystème “The Com” : un vivier de cybercriminels

SLSH s’inscrit dans un mouvement plus large appelé “The Com”, un écosystème cybercriminel anglophone informel et décentralisé. Ce réseau fonctionne davantage comme un mouvement de jeunesse cybercriminelle que comme une organisation structurée, rassemblant principalement des adolescents et de jeunes adultes dans la vingtaine.

Le FBI a émis un avertissement spécifique concernant les risques associés à la participation à ces mouvements, soulignant que de nombreux membres sont des mineurs qui ne mesurent pas pleinement les conséquences légales de leurs actes.

Rey : le visage public d’un empire criminel

L’identité révélée

En novembre 2025, le journaliste spécialisé en cybersécurité Brian Krebs a révélé l’identité réelle de “Rey”, l’un des trois administrateurs du canal Telegram de SLSH et figure centrale du groupe. Rey serait en réalité Saif Al-Din Khader, un adolescent jordanien de 15 ans (16 ans en décembre 2025) dont le père travaille comme pilote pour Royal Jordanian Airlines.

L’identification de Rey résulte d’une série d’erreurs de sécurité opérationnelle. En mai 2024, Rey a publié sur Telegram une capture d’écran d’un courriel d’arnaque prétendant avoir compromis son ordinateur. Dans cette capture, il avait masqué le nom d’utilisateur de son adresse électronique mais laissé visible le domaine (@proton(.)me) et surtout son mot de passe. Cette négligence a permis aux chercheurs de remonter jusqu’à son adresse complète.

L’analyse de Krebs a été confirmée par FalconFeeds, qui a eu accès direct à l’un des derniers canaux Telegram privés du groupe comptant 349 membres. Cette source corrobore l’identification de Saif Al-Din Khader comme étant Rey et documente sa rotation de pseudonymes, notamment de @jolt30n vers Rey en octobre 2025.

Un parcours cybercriminel précoce

Avant de devenir administrateur de Scattered LAPSUS$ Hunters, Rey a accumulé une expérience significative dans l’underground cybercriminel :

- utilisateur actif sur BreachForums sous le pseudonyme “Hikki-Chan”, avec plus de 200 publications entre février 2024 et juillet 2025 ;

- administrateur du site de fuite de données du groupe ransomware Hellcat en 2024, impliqué dans des attaques contre Schneider Electric, Telefonica et Orange Romania ;

- administrateur de la dernière incarnation de BreachForums, un forum cybercriminel dont les domaines ont été saisis à plusieurs reprises par le FBI ;

- participation à des défacements de sites web au sein du groupe “Cyb3r Drag0nz Team”.

Une coopération avec les autorités ?

Lors de son échange avec Brian Krebs, Saif a affirmé coopérer avec les forces de l’ordre européennes depuis juin 2025 et avoir contacté l’opération Endgame (une initiative internationale ciblant les services cybercriminels). Il prétend avoir cessé toute activité d’intrusion ou d’extorsion depuis septembre 2025 et chercher à se retirer du groupe.

Cependant, ces affirmations n’ont pas pu être vérifiées de manière indépendante. Saif a également déclaré que ShinySp1d3r, le nouveau ransomware-as-a-service du groupe, n’est qu’une réutilisation du code source de Hellcat modifié avec des outils d’intelligence artificielle.

Les techniques d’attaque : sophistication et ingénierie sociale

Le vishing et l’usurpation d’identité

La principale force du collectif réside dans sa maîtrise exceptionnelle de l’ingénierie sociale. Les attaquants se font passer pour des employés ou des prestataires légitimes afin de tromper les centres d’assistance informatique et obtenir des accès privilégiés. Cette technique, appelée vishing (phishing vocal), a été utilisée avec succès contre de nombreuses cibles de premier plan, notamment les casinos MGM et Caesars en 2023 où Scattered Spider, agissant comme affilié du ransomware ALPHV/BlackCat, a paralysé l’ensemble des infrastructures de ces géants de Las Vegas après une simple conversation téléphonique avec le service d’assistance.

En mai 2025, SLSH a lancé une campagne de manipulation sociale à grande échelle ciblant Salesforce. Les attaquants appelaient les employés et les manipulaient pour qu’ils connectent une application malveillante à leur portail Salesforce, permettant l’exfiltration massive de données.

Le contournement de l’authentification multifacteur

Le groupe utilise plusieurs méthodes pour contourner l’authentification multifacteur (MFA) :

- SIM swapping : prise de contrôle du numéro de téléphone de la victime en convainquant l’opérateur mobile de transférer le numéro vers une carte SIM contrôlée par les attaquants ;

- MFA fatigue : bombardement de demandes d’approbation MFA jusqu’à ce que la victime, exaspérée, accepte l’une d’entre elles ;

- vol de cookies de session : utilisation de malwares infostealers pour dérober des cookies d’authentification permettant de contourner complètement le MFA.

Les attaques de la chaîne d’approvisionnement

Le groupe s’est spécialisé dans les attaques supply chain, ciblant les fournisseurs de services pour atteindre des centaines de clients simultanément :

Salesloft Drift (août 2025) : compromission des jetons OAuth stockés dans l’environnement AWS de Salesloft après le phishing d’un compte GitHub de développeur. Cette attaque a permis d’accéder aux instances Salesforce de centaines de clients.

Gainsight (septembre 2025) : exploitation des secrets volés lors de l’attaque Salesloft pour compromettre Gainsight, un autre fournisseur d’applications Salesforce. Google Threat Intelligence Group a confirmé que plus de 200 entreprises ont été impactées, avec vol de noms, adresses électroniques professionnelles, numéros de téléphone et contenus de cas de support.

Zendesk (novembre 2025) : ReliaQuest a découvert plus de 40 domaines typosquattés ciblant Zendesk, plateforme de support client utilisée par 100 000+ organisations. Les attaquants déploient de faux portails SSO et soumettent des tickets frauduleux pour infecter le personnel helpdesk, réutilisant l’infrastructure de leur campagne Salesforce d’août.

Cette stratégie d’attaque de la chaîne d’approvisionnement rappelle les campagnes massives de Cl0p exploitant des vulnérabilités dans des logiciels d’entreprise tiers, démontrant que l’exploitation des fournisseurs de services est devenue une tactique privilégiée des cybercriminels modernes.

Mapping technique des tactiques (MITRE ATT&CK)

Pour les professionnels de la cybersécurité, les techniques de Scattered LAPSUS$ Hunters se mappent précisément sur le framework MITRE ATT&CK v15. Les chercheurs de FalconFeed ont documenté l’utilisation systématique de plusieurs tactiques clés :

- en phase de reconnaissance, le groupe procède à du scraping LinkedIn et à l’énumération de répertoires d’employés pour identifier les cibles du centre d’assistance et les super-administrateurs (T1589.002, T1593) ;

- pour l’accès initial, le vishing via usurpation d’identité du helpdesk combiné au MFA fatigue et au phishing de consentement OAuth (T1566.004), ainsi que l’achat ou le recrutement d’initiés pour obtenir des identifiants d’administrateur de domaine ou Okta (T1078.002) ;

- pour la persistance, vol de jetons OAuth et manipulation de refresh tokens sur Salesforce, Microsoft 365 et GitHub (T1134, T1528) ;

- pour l’exfiltration, exploitation des API cloud via applications connectées Salesforce, SharePoint et dépôts GitHub (T1567.002) ;

- pour l’impact, modèle de double extorsion combinant site de fuite et négociation directe (T1486).

Cette cartographie technique permet aux équipes de sécurité de prioriser les contrôles de détection et de réponse spécifiques à ces vecteurs d’attaque.

Les victimes : un bilan impressionnant

Selon les analyses consolidées de FalconFeeds, qui a eu accès à l’un des canaux Telegram privés du groupe, il serait impliqué dans plus de 1 500 intrusions à travers les secteurs SaaS, retail et divers. Le groupe aurait réussi à extorquer plus de 370 000 dollars de manière documentée, bien que le montant réel soit vraisemblablement bien supérieur compte tenu des paiements non divulgués.

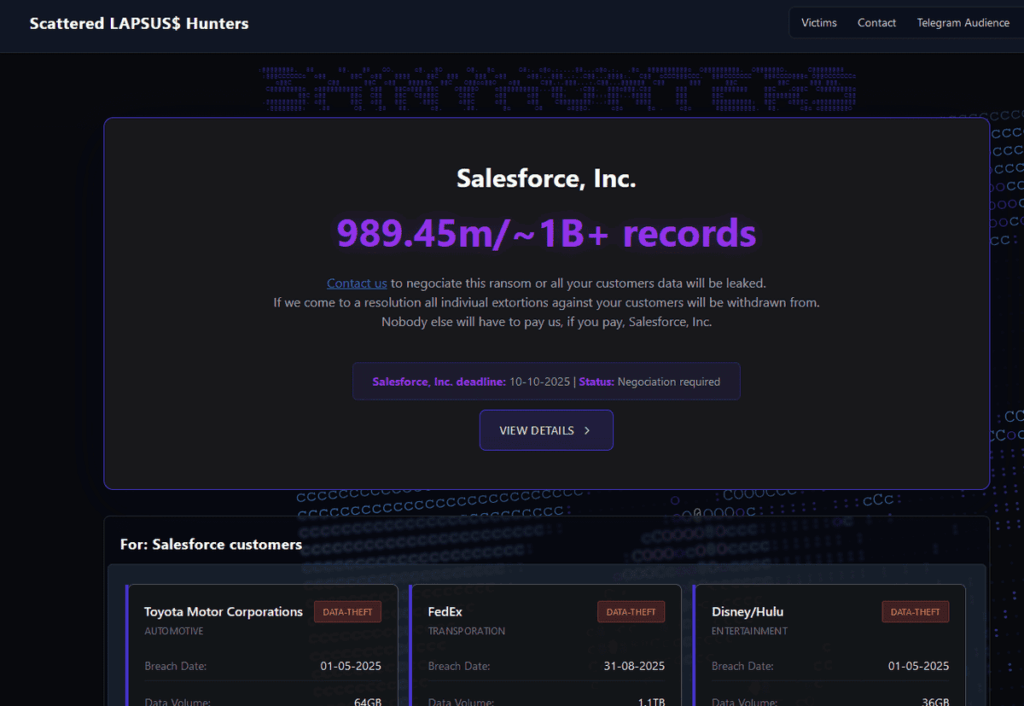

La campagne Salesforce : 760 entreprises compromises

La campagne ciblant l’écosystème Salesforce représente l’une des attaques les plus massives de l’histoire récente. Les attaquants affirment avoir volé plus de 1,5 milliard d’enregistrements auprès de 760 entreprises, incluant des géants mondiaux comme « incluant des géants mondiaux comme Toyota, FedEx, Disney/Hulu, UPS, Cisco, Marriott, McDonald’s, Ikea, Walgreens et le détaillant Saks Fifth Avenue.

Le groupe a lancé un site de fuite de données menaçant de publier les informations internes de trois douzaines d’entreprises n’ayant pas payé de rançon. Cette stratégie de double extorsion maximise la pression sur les victimes.

Le secteur aérien dans la tourmente

Les compagnies aériennes ont été particulièrement ciblées :

- Qantas : vol de données personnelles de près de 6 millions de clients via une plateforme de service client tierce utilisant Salesforce ;

- Hawaiian Airlines et WestJet : cyberattaques attribuées à Scattered Spider confirmées en juin 2025 causant des perturbations opérationnelles importantes.

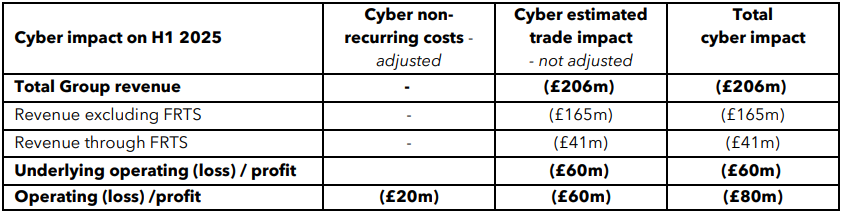

Jaguar Land Rover : l’attaque aux conséquences économiques historiques

L’attaque contre Jaguar Land Rover (JLR) en août 2025 constitue l’incident cybernétique le plus lourd de conséquences économiques jamais enregistré dans une économie du G7. L’attaque a provoqué l’arrêt complet de la production mondiale pendant plus de trois semaines, avec des pertes estimées à 50 millions de livres sterling (67 millions de dollars) par semaine.

L’impact s’est propagé à des centaines de fournisseurs, menaçant de créer une crise majeure dans l’écosystème automobile. Le gouvernement britannique a dû intervenir en garantissant un prêt de 1,5 milliard de livres sterling (environ 2 milliards de dollars) pour atténuer les répercussions sur la chaîne d’approvisionnement et le PIB national.

La distribution britannique paralysée

Au printemps 2025, plusieurs grands distributeurs britanniques ont été frappés :

- Marks & Spencer : attaque par ransomware causant une panne de 36 heures des services en ligne, des pertes de 300 millions de livres sterling et une chute de près d’un milliard de livres de la capitalisation boursière ;

- Co-op : l’entreprise ayant proactivement déconnecté son réseau pour réduire des pertes supplémentaires, toutefois on estime le préjudice de cette attaque à 80 millions de livres sterling (107 millions de dollars)

Les forces de l’ordre et agences gouvernementales

Dans une escalade audacieuse, le groupe affirme avoir compromis plusieurs systèmes gouvernementaux et d’application de la loi, publiant des captures d’écran prétendant montrer des accès à :

- le National Instant Criminal Background Check System (NICS E-Check) ;

- le Law Enforcement Notification System (LENS) ;

- des systèmes de la National Crime Agency britannique.

Ces allégations, bien que non entièrement vérifiées, ont suscité de vives préoccupations concernant la sécurité des systèmes sensibles.

L’insider chez CrowdStrike

En novembre 2025, CrowdStrike a confirmé qu’un employé avait partagé des captures d’écran de systèmes internes avec SLSH, qui les a ensuite publiées sur leur canal Telegram. L’employé a été licencié et CrowdStrike a affirmé qu’aucun de ses systèmes n’avait été compromis. Bling Libra (alias ShinyHunters) a confirmé avoir accepté de payer 25 000 dollars à cet initié pour obtenir l’accès au réseau de CrowdStrike.

Cet incident illustre la stratégie du groupe visant à recruter des initiés malveillants au sein d’organisations ciblées, une approche qu’ils ont formalisée par des publications répétées sur Telegram sollicitant des employés mécontents dans les secteurs de l’assurance, de la finance, de l’automobile, de l’hôtellerie et des télécommunications.

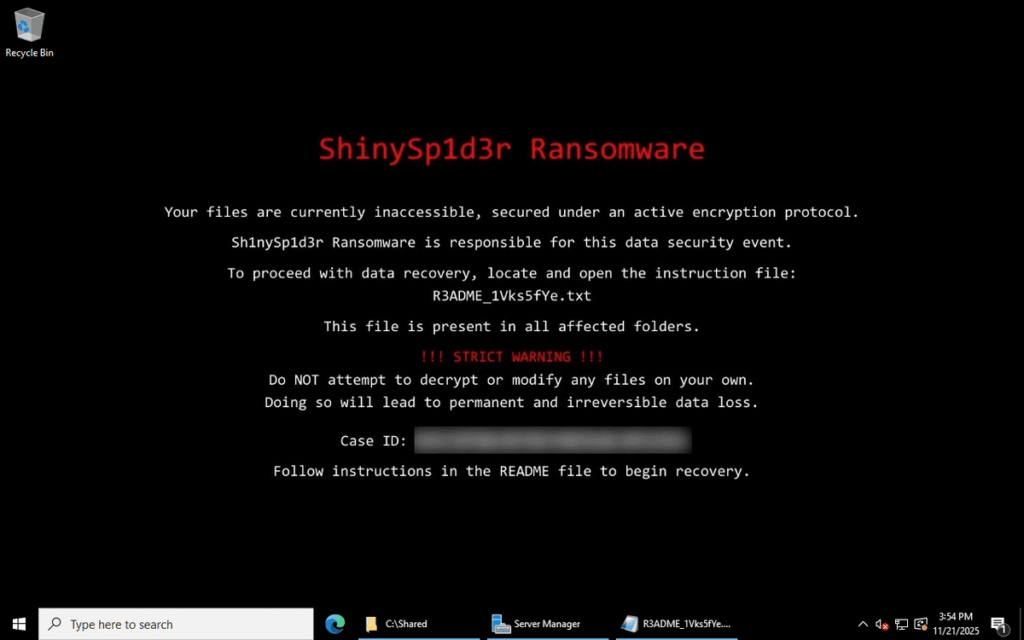

ShinySp1d3r : un ransomware-as-a-service maison

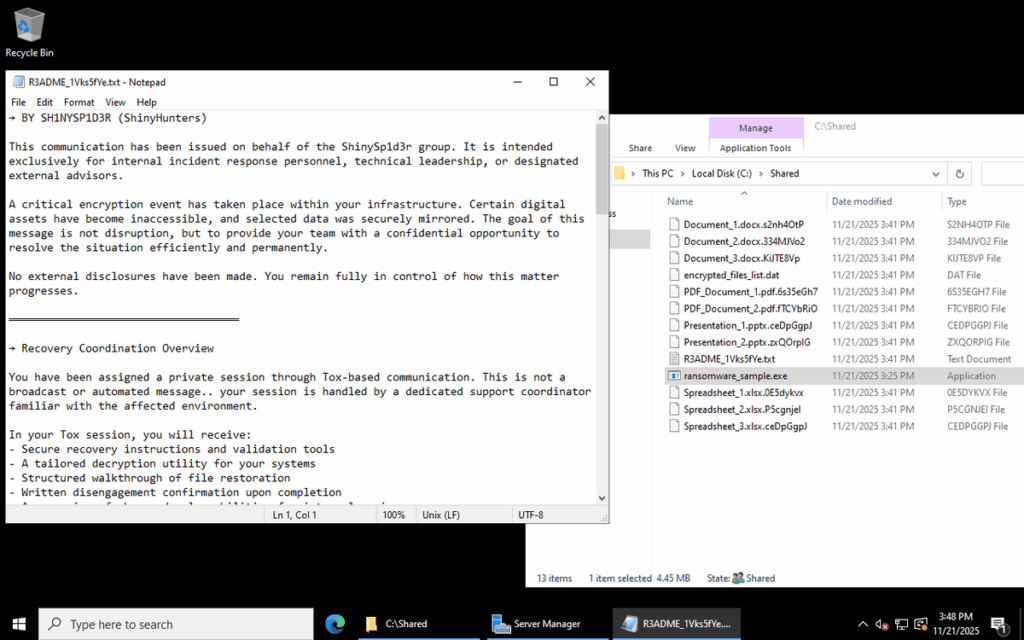

Le lancement d’une infrastructure RaaS

Le 19 novembre 2025, BleepingComputer a révélé que SLSH développait son propre programme de ransomware-as-a-service baptisé ShinySp1d3r. Historiquement, le groupe agissait comme affilié de plusieurs programmes ransomware-as-a-service établis, déployant les encrypteurs d’ALPHV/BlackCat, Qilin, RansomHub et DragonForce lors de leurs attaques. Cette stratégie d’affiliation leur permettait de se concentrer sur leur expertise principale, l’accès initial par ingénierie sociale, tout en laissant le développement et la maintenance des ransomwares à d’autres. Le lancement de ShinySp1d3r marque une rupture stratégique : le groupe devient désormais opérateur de RaaS à part entière, contrôlant l’intégralité de la chaîne d’attaque, de l’intrusion au chiffrement, et pouvant désormais recruter ses propres affiliés.

Selon Rey, ShinySp1d3r n’est qu’une version modifiée du ransomware Hellcat dont il a distribué le code source, avec des modifications réalisées à l’aide d’outils d’intelligence artificielle. Le ransomware fonctionne actuellement uniquement sur Windows, mais les représentants du groupe ont indiqué travailler sur des versions pour Linux et ESXi.

Interrogé par BleepingComputer, ShinyHunters a confirmé la stratégie derrière ce nouveau RaaS : « Oui, il sera dirigé par moi/nous ‘ShinyHunters’ mais opéré sous la marque Scattered LAPSUS$ Hunters (SLH), d’où le nom ShinySp1d3r, pour démontrer ‘l’alliance’ ou ‘la coopération’ entre ces groupes. » Le groupe a également révélé travailler sur une « version éclair » développée en assembleur pur, similaire à LockBit Green, optimisée pour la vitesse de chiffrement.

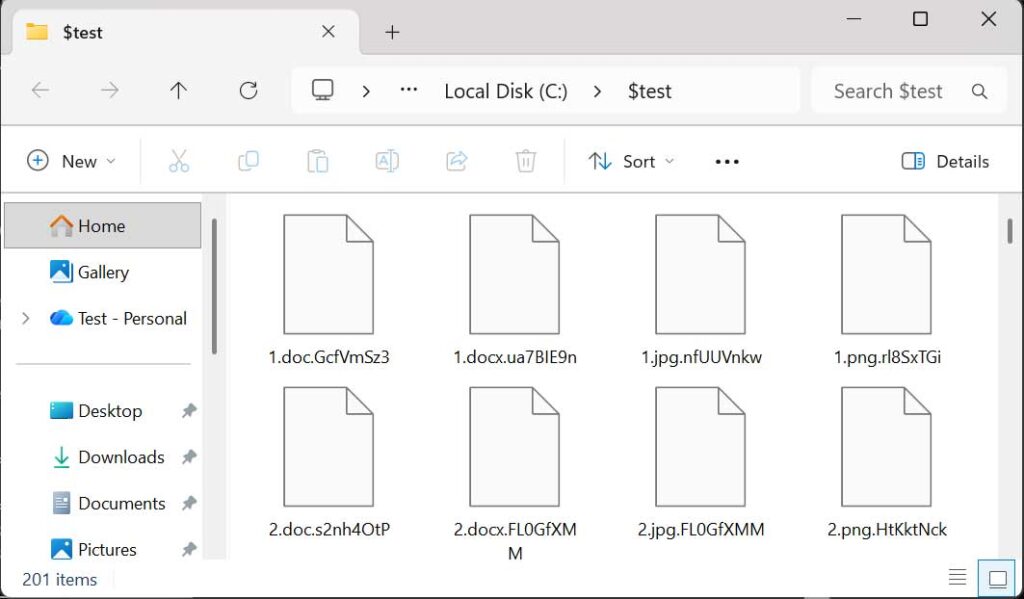

Caractéristiques techniques

L’analyse technique approfondie révèle que ShinySp1d3r utilise l’algorithme de chiffrement ChaCha20 avec clé privée protégée par RSA-2048. Une particularité notable distingue ce ransomware : chaque fichier chiffré reçoit une extension unique générée selon une formule mathématique propriétaire, rendant l’identification des fichiers compromis plus complexe.

e ransomware présente plusieurs caractéristiques avancées :

- extension des fichiers chiffrés : ajout de l’extension .shinysp1d3r ;

- en-tête de fichier spécifique : les fichiers chiffrés contiennent un en-tête commençant par “SPDR” et se terminant par “ENDS”, incluant des métadonnées sur le fichier original, le nom du fichier et la clé de chiffrement ;

- hook anti-analyse : utilisation du hook de la fonction EtwEventWrite pour empêcher l’enregistrement d’événements dans Windows Event Viewer, compliquant la détection et l’analyse forensique ;

- effacement de l’espace libre : remplissage de l’espace disque libre avec des données aléatoires, rendant impossible la récupération de fichiers supprimés par les outils de restauration classiques ;

- propagation réseau : capacités de propagation latérale via SCM (Service Control Manager), WMI (Windows Management Instrumentation) ou scripts de démarrage GPO ;

- kill de processus : suppression automatique des processus qui maintiennent des fichiers ouverts et empêchent leur chiffrement, garantissant un taux de chiffrement maximal ;

- note de rançon : fichier texte contenant un identifiant de victime unique et les coordonnées de contact via TOX ;

- fond d’écran personnalisé : modification du fond d’écran de la victime pour afficher un message d’avertissement du groupe ;

- nettoyage automatique : script batch effaçant les traces de déploiement après le chiffrement.

Ces fonctionnalités font de ShinySp1d3r un ransomware particulièrement sophistiqué et résilient. Unit 42 a publié des indicateurs de compromission (IOCs) sur GitHub pour permettre aux organisations de détecter ce ransomware et de mettre en place des mesures de protection adaptées.

Des menaces spectaculaires

Le 21 novembre 2025, SLSH a publié sur Telegram une menace explicite : “Nous allons verrouiller l’intégralité de l’État et de la ville de New York avec ShinySp1d3r. Retenez. Mes. Mots.” Cette déclaration, bien que potentiellement hyperbolique, illustre l’audace et l’ambition du groupe.

La structure organisationnelle : entre fiction et réalité

Une architecture de personas

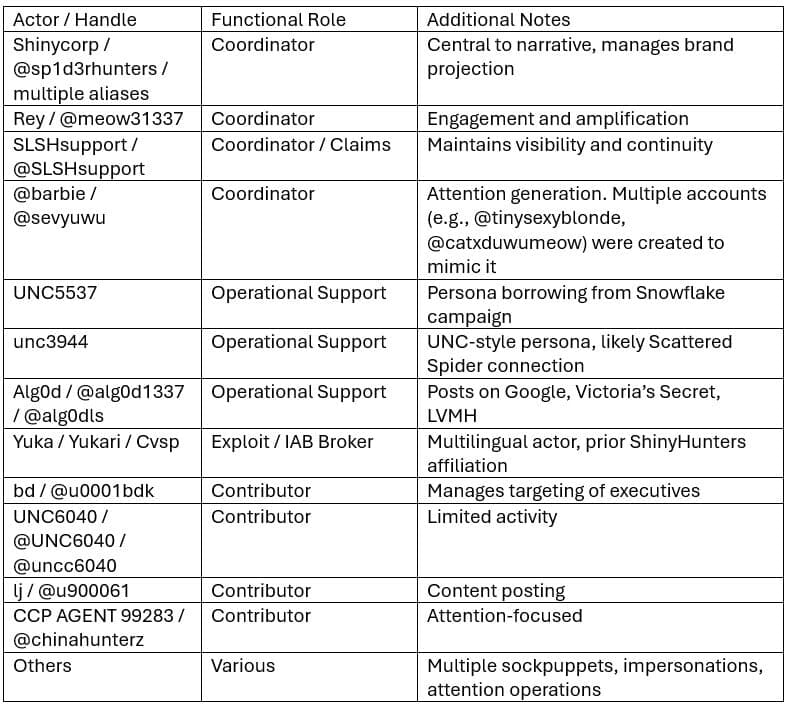

Bien qu’environ 30 pseudonymes actifs aient été observés sur les canaux associés, les analyses linguistiques, l’utilisation d’emojis et les rythmes de publication suggèrent que moins de cinq individus dirigent réellement l’opération. Cette multiplication de personas sert à la fois d’amplificateur et de bouclier, compliquant l’attribution et assurant la continuité même lorsque des comptes sont supprimés.

Parmi les personas clés :

- shinycorp (alias @sp1d3rhunters, @sloke48, @shinyc0rp) : orchestrateur principal émettant les revendications d’intrusions, se moquant des forces de l’ordre et coordonnant les réponses aux fermetures de canaux ;

- Rey : figure publique et administrateur ;

- sevyuwu/Sevy : amplificateur de narratifs avec une rotation de pseudonymes documentée sur 18 mois (mai 2024 – novembre 2025). Les analyses révèlent de multiples alias incluant @KAngel_uwu, @sevykitten, @ISEEITILIKEITIWANTITIG0TITxDUwU, @barbie, jusqu’au pseudonyme actuel @kAngel_uwu avec la bio “famous celebrity”. Ces rotations fréquentes compliquent le suivi et témoignent d’une hygiène opérationnelle étudiée ;

- Alg0d : persona de courtier à haute visibilité, principalement axé sur la vente de données et la négociation ;

- yuka/Yukari/Cvsp : courtier en exploits et accès initiaux (IAB) avec expertise technique réelle en développement d’exploits, ingénierie de malwares et courtage de vulnérabilités.

Le groupe utilise également “Rose”, un bot automatisé qui accueille les nouveaux membres par leur nom d’utilisateur, scanne leurs profils et bannit automatiquement les utilisateurs non conformes. Cet outil permet un vetting rapide des initiés potentiels et la détection de lurkers (observateurs passifs), conformément à l’analyse de Trustwave sur le modèle de confiance distribuée de SLSH.

Le modèle économique : extorsion et services

La double extorsion systématique

Le groupe opère selon un modèle de double extorsion éprouvé : après avoir volé des données sensibles, les attaquants chiffrent les systèmes de la victime. Celle-ci se retrouve ainsi face à une double menace : payer pour retrouver l’accès à ses systèmes et payer à nouveau pour empêcher la publication des données volées.

Cette stratégie augmente considérablement la pression sur les victimes, particulièrement celles opérant dans des secteurs réglementés comme la santé, la finance ou les services publics, où la divulgation de données peut entraîner des sanctions réglementaires massives et une perte de confiance irrémédiable.

L’extorsion-as-a-service (RaaS)

Scattered LAPSUS$ Hunters a formalisé son offre en proposant un modèle d’extorsion-as-a-service. Cette approche permet à d’autres cybercriminels d’utiliser l’infrastructure, la réputation et l’expertise du groupe moyennant un partage des profits. Cette professionnalisation du crime illustre l’évolution de l’underground cybercriminel vers des structures de plus en plus sophistiquées.

Le recrutement d’initiés

Une composante particulièrement préoccupante de leur modèle est le recrutement actif d’employés mécontents. Le groupe sollicite régulièrement des initiés dans les grandes entreprises, proposant de partager les paiements de rançon en échange d’un accès interne. Cette approche transforme la menace d’initié de risque latent en stratégie d’attaque active.

Les réponses des autorités

Les saisies du FBI

Le 5 octobre 2025, le FBI a annoncé avoir à nouveau saisi les domaines associés à BreachForums, décrivant la plateforme comme “un marché criminel majeur utilisé par ShinyHunters et d’autres pour commercialiser des données volées et faciliter l’extorsion”. Selon le FBI, “cette saisie supprime l’accès à un hub clé utilisé par ces acteurs pour monétiser les intrusions, recruter des collaborateurs et cibler des victimes dans de multiples secteurs”.

Le 13 octobre 2025, une opération conjointe FBI-autorités françaises a visé les plateformes utilisées pour extorquer les victimes de la violation massive de Salesforce, incluant le domaine clearnet breachforums(.)hn.

Les arrestations en France

Les autorités françaises ont procédé à plusieurs arrestations de membres présumés du réseau, bien que les détails précis demeurent limités. Ces actions s’inscrivent dans un effort international coordonné pour démanteler le groupe.

Les avis et alertes

Plusieurs agences ont émis des alertes spécifiques :

- FBI FLASH Alert (12 septembre 2025) : alerte concernant le ciblage des plateformes Salesforce par les groupes UNC6040 et UNC6395 ;

- CISA : advisory sur Scattered Spider détaillant les techniques, tactiques et procédures du groupe.

L’adieu spectaculaire de septembre 2025

Mi-septembre 2025, le groupe a publié une lettre d’adieu sur Breachforums, annonçant avoir “atteint ses objectifs d’exposition des faiblesses de la sécurité numérique”. Cette annonce, accompagnée d’une liste des membres de l’équipe, semblait marquer la fin de leurs opérations publiques.

Le retour immédiat aux affaires

Cette retraite s’est révélée être un pur exercice de relations publiques. Dès le 18 septembre 2025, soit quelques jours seulement après l’annonce, un compte du forum RAMP vraisemblablement opéré par le leader de ShinyHunters a revendiqué une nouvelle campagne ciblant le secteur des services financiers.

Les chercheurs de Resecurity estiment que ces groupes continueront leurs activités malveillantes sous différents noms ou se réorganiseront comme l’a fait le groupe Conti, plutôt que de véritablement se dissoudre. Le groupe lui-même a laissé entendre que de futures divulgations d’intrusions impliquant leurs noms ne signifieraient pas nécessairement qu’ils sont encore actifs, créant une ambiguïté délibérée autour de leur statut.

Les recommandations de protection

Sécurisation des identités et des accès

Face aux techniques manipulation avancées, la sécurisation des identités constitue la première ligne de défense. Les experts recommandent d’éliminer toute exposition RDP directe sur Internet et de déployer l’authentification multifacteur sur toutes les interfaces administratives, avec préférence pour les clés de sécurité matérielles FIDO2 résistantes au phishing. L’adoption de principes Zero Trust impose une vérification continue de l’identité, sans confiance par défaut. Une segmentation réseau stricte entre outils de gestion IT et systèmes de production limite la propagation latérale en cas de compromission.

Durcissement des terminaux

Le durcissement des terminaux complète ces défenses. L’activation de la protection contre la falsification avec protection anti-exploitation empêche les attaquants de désactiver les solutions de sécurité, tactique systématiquement employée par SLSH. La restriction par mot de passe de la désinstallation des agents de sécurité rend toute tentative visible. L’activation de l’auto-défense des agents permet de résister aux neutralisations, même avec privilèges élevés. Le déploiement de l’apprentissage automatique prédictif détecte proactivement les comportements malveillants avant leur exécution complète.

Surveillance des applications cloud et SaaS

La focalisation de Scattered LAPSUS$ Hunters sur les environnements cloud impose une surveillance renforcée de ces écosystèmes. L’audit régulier des applications connectées et des jetons OAuth autorisés identifie rapidement les applications malveillantes ou les autorisations excessives. Les attaques Salesloft et Gainsight ont démontré que les jetons OAuth compromis offrent un accès persistant même après réinitialisation des mots de passe. La surveillance des activités administratives anormales doit porter attention aux partages critiques comme NETLOGON. La restriction stricte de l’accès aux partages sensibles et la détection des attaques par pilotes vulnérables complètent ce dispositif

Formation et sensibilisation

La manipulation du facteur humain étant le vecteur principal, la formation constitue un investissement défensif fondamental. Une formation régulière sur les techniques de vishing et d’usurpation d’identité doit cibler l’ensemble du personnel, particulièrement les centres d’assistance. Les procédures doivent imposer des vérifications multicanaux systématiques pour toute demande sensible : rappel sur numéro vérifié, confirmation par le supérieur direct avant réinitialisation MFA ou modification critique. L’établissement de protocoles d’escalade pour les changements à haut risque ajoute un niveau de validation supplémentaire. Ces protocoles exigent l’approbation explicite d’un responsable avant toute action à impact élevé.

Implications pour le paysage de la cybersécurité

L’évolution vers des attaques sans malware

Scattered LAPSUS$ Hunters incarne une tendance majeure : 79% des détections sont désormais sans malware, contre 40% en 2019. Les attaquants contournent délibérément les contrôles de sécurité traditionnels centrés sur les terminaux et le réseau en ciblant directement les applications et services via la prise de contrôle de comptes.

Cette évolution rend inefficaces de nombreuses défenses établies :

- les solutions EDR (Endpoint Detection and Response) ne voient pas les attaques qui se déroulent entièrement dans le navigateur ;

- les contrôles réseau ne détectent pas le trafic légitime provenant de comptes compromis ;

- les solutions cloud de sécurité traditionnelles peinent à englober toutes les applications et à détecter les actions malveillantes se fondant dans l’activité normale.

Les attaquants modernes diversifient constamment leurs vecteurs d’attaque. Au-delà des techniques utilisées par SLSH, d’autres méthodes émergentes comme ClickFix démontrent que les cybercriminels innovent continuellement pour contourner les défenses traditionnelles et exploiter la confiance des utilisateurs.

L’identité comme nouveau périmètre

Les données convergent vers un constat alarmant :

- les attaques basées sur l’identité ont bondi de 32% au cours de la dernière année ;

- 97% des attaques d’identité sont basées sur les mots de passe, alimentées par les fuites de credentials et les malwares infostealers ;

- l’abus de credentials et le phishing combinés représentent 38% des intrusions, faisant de l’identité le vecteur d’intrusion principal.

La professionnalisation du cybercrime

Scattered LAPSUS$ Hunters illustre la professionnalisation croissante de l’écosystème cybercriminel : structures organisées, spécialisation des rôles, modèles de service (RaaS, EaaS), marques et identités soignées, communication publique stratégique. Cette évolution transforme la cybercriminalité d’activité opportuniste en industrie structurée aux ambitions mondiales.

Conclusion : une menace persistante et évolutive

Scattered LAPSUS$ Hunters représente bien plus qu’un simple groupe cybercriminel : c’est le symbole d’une nouvelle ère dans le paysage des menaces numériques. Leur capacité à fédérer des compétences diverses, à exploiter les vulnérabilités humaines plutôt que techniques, et à s’adapter rapidement aux défenses mises en place en fait l’un des adversaires les plus redoutables de 2025.

Malgré les saisies, les arrestations et les annonces de retraite, tous les indicateurs suggèrent que cette menace persistera sous une forme ou une autre. L’écosystème The Com continue de produire de nouveaux acteurs, les techniques éprouvées seront reprises et affinées (comme l’a démontré la résurgence de LockBit malgré les opérations de démantèlement), et la motivation financière demeure intacte.

Pour les organisations, le message est clair : les défenses traditionnelles ne suffisent plus. La protection contre des adversaires comme SLSH nécessite une approche holistique combinant sécurisation des identités, détection comportementale, résilience opérationnelle et, surtout, vigilance humaine face aux techniques d’ingénierie sociale toujours plus sophistiquées.

L’année 2025 a démontré que les attaquants les plus dangereux ne sont pas nécessairement les plus techniques, mais les plus créatifs, les plus audacieux et les plus persistants. Scattered LAPSUS$ Hunters incarne cette réalité inquiétante et façonne les défis de cybersécurité pour les années à venir.

Vous êtes victime d’un ransomware ? Contactez notre assistance 24/7. Nous apportons une réponse technique exclusive aux incidents ransomware, afin de vous aider à retrouver vos données et reprendre rapidement votre activité.

Sources :

Krebs on Security : Meet Rey, the Admin of ‘Scattered Lapsus$ Hunters’

Unit 42 (Palo Alto Networks) : The Golden Scale: ‘Tis the Season for Unwanted Gifts

Push Security : Scattered LAPSUS$ Hunters

FalconFeeds : Threat Intelligence Briefing: Scattered LAPSUS$ Hunters (SLSH)

Trustwave SpiderLabs : Scattered LAPSUS$ Hunters: Anatomy of a Federated Cybercriminal Brand

Resecurity : Trinity of Chaos: The LAPSUS$, ShinyHunters, and Scattered Spider Alliance Embarks on Global Cybercrime Spree

Reliaquest : Is Zendesk Scattered Lapsus$ Hunters’ Latest Campaign Target?

BleepingComputer : Meet ShinySp1d3r: New Ransomware-as-a-Service created by ShinyHunters

BleepingComputer : Co-op says it lost $107 million after Scattered Spider attack