Imaginez un ransomware qui ne chiffre plus vos données mais vous terrorise tout autant. C’est la réalité de Worldleaks, le groupe criminel qui révolutionne l’extorsion numérique en 2025. En abandonnant le chiffrement au profit du pur chantage, les cybercriminels exploitent une faille psychologique redoutable : la peur de voir ses secrets exposés au grand jour. Plus rapide, plus discret, plus difficile à détecter, ce nouveau modèle d’attaque bouleverse tous les codes établis jusque-là dans le paysage des ransomwares.

Table des matières

ToggleUne émergence stratégique dans un contexte répressif

Worldleaks a officiellement émergé le 1er janvier 2025, selon les analyses de Group-IB, premier organisme à documenter publiquement cette menace Group-IB. Cette apparition s’inscrit dans un contexte particulier où les opérateurs d’Hunters International avaient annoncé en novembre 2024 l’arrêt de leur projet initial, jugeant le secteur du ransomware « trop risqué et peu rentable » en raison des actions gouvernementales et de l’impact géopolitique mondial.

Le groupe a justifié cette transition par la nécessité de s’adapter aux nouvelles contraintes du marché criminel. Les paiements de rançongiciels ont chuté de 35% en 2024 selon un rapport de Chainalysis, tandis que paradoxalement, les attaques d’extorsion sans chiffrement ont vu leurs paiements augmenter de 41% au quatrième trimestre 2024 selon Coveware.

L’héritage d’Hunters International : de Hive à Worldleaks

Hunters International, le prédécesseur de Worldleaks, était lui-même suspecté d’être un rebranding du groupe Hive, démantelé par les forces de l’ordre en début 2023. Cette filiation technique s’observe dans les similitudes de code et d’infrastructure entre les différentes itérations du groupe.

Les opérateurs de Worldleaks ont conservé l’architecture technique sophistiquée développée par Hunters International, notamment un outil similaire au Storage Software d’Hunters International, permettant de gérer les métadonnées des fichiers exfiltrés sans les stocker directement sur les serveurs du groupe. Cette approche présente l’avantage de réduire les risques d’exposition des opérateurs tout en maintenant un contrôle sur les données volées.

Un modèle opérationnel révolutionnaire : l’extorsion sans chiffrement

La philosophie du « single extortion »

Contrairement aux ransomwares traditionnels qui chiffrent ET volent les données, Worldleaks se concentre exclusivement sur l’exfiltration et la menace de publication. Cette approche, qualifiée de « single extortion » ou « extortion-only« , présente plusieurs avantages stratégiques pour les cybercriminels :

- Réduction des traces techniques : l’absence de chiffrement limite les artefacts détectables par les solutions de sécurité

- Accélération des opérations : les attaquants peuvent exfiltrer et menacer plus rapidement sans la phase de chiffrement

- Diminution des risques juridiques : certaines juridictions traitent différemment l’extorsion et le sabotage informatique

L’infrastructure à quatre niveaux

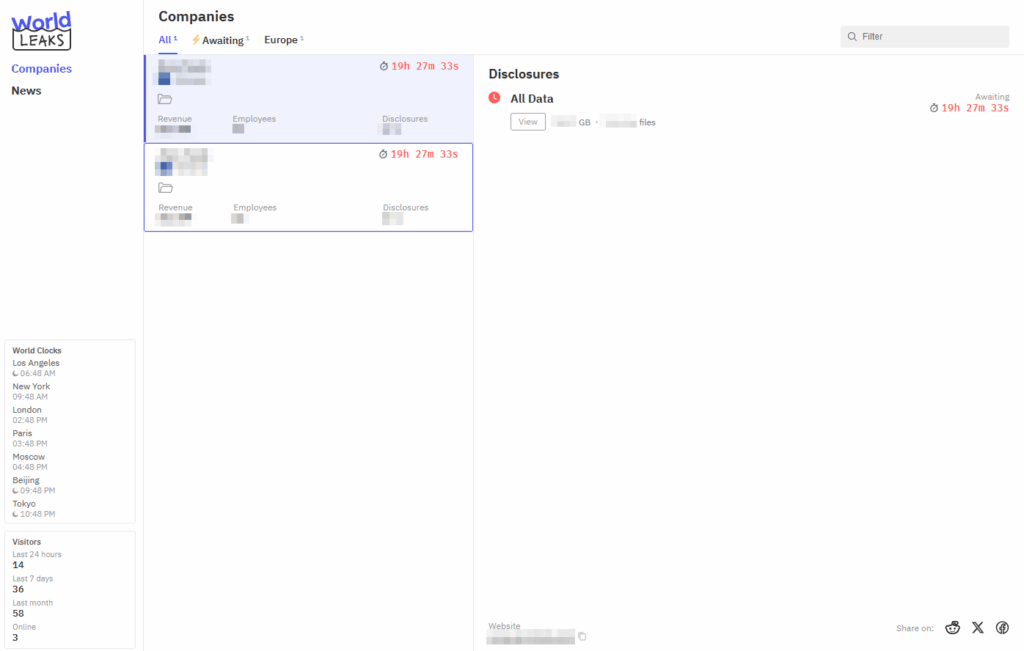

Worldleaks déploie une architecture technique sophistiquée comprenant quatre plateformes distinctes:

1. Le site de fuite principal : vitrine publique des victimes et compte à rebours avant publication des données

2. Le panneau de négociation : interface sécurisée pour les victimes permettant la communication avec les criminels

3. La plateforme Insider : accès privilégié pour les journalistes avec 24h d’avance sur les fuites

4. Le panneau d’affiliation : outil de gestion pour les cybercriminels affiliés

Analyse des victimes et secteurs ciblés

Géographie et industries touchées

Depuis son lancement, Worldleaks a revendiqué 62 victimes selon les données de Ransomware.live au 19 août 2025. La répartition géographique montre une concentration sur :

- 50% des victimes aux États-Unis

- Présence significative au Canada et en Europe

- Quelques cas en Asie malgré les restrictions annoncées

Les secteurs les plus touchés reflètent une stratégie opportuniste :

- Santé : 12 victimes (19,7%)

- Technologie : 9 victimes (14,8%)

- Manufacturing : 8 victimes (13,1%)

- Énergie : 4 victimes (6,6%)

Victimes emblématiques

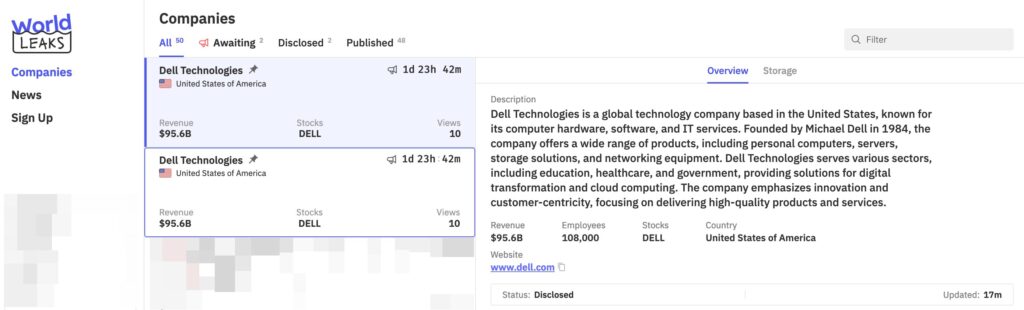

Dell Technologies a été l’une des victimes les plus médiatisées avec 1,3 To de données volées et 416 103 fichiers publiés en juillet 2025. Dell a minimisé l’impact en qualifiant les données de « principalement synthétiques ».

L3Harris Technologies, contractant de défense américain impliqué dans le système de défense antimissile Golden Dome, a également été ciblé, démontrant la capacité du groupe à s’attaquer à des infrastructures critiques.

Techniques, tactiques et procédures (TTPs)

Méthodes d’accès initial

L’analyse des incidents attribués à Worldleaks révèle plusieurs vecteurs d’intrusion privilégiés :

- Hameçonnage ciblé avec pièces jointes malveillantes (T1566.001)

- Exploitation d’applications exposées sur Internet (T1190)

- Compromission de VPN mal sécurisés sans authentification multifacteur

- Utilisation de comptes valides compromis (T1078.002)

Progression dans le système

Une fois l’accès initial obtenu, le groupe déploie une méthodologie éprouvée :

Reconnaissance et escalade de privilèges :

- Collecte d’informations via PowerShell (T1059.001)

- Exploitation de pilotes vulnérables (BYOVD – T1068)

- Vidage des identifiants depuis la mémoire LSASS (T1003.001)

Mouvement latéral :

- Utilisation du protocole RDP avec identifiants volés (T1021.001)

- Exploitation des partages SMB et WMI

- Découverte des partages réseau (T1135)

Exfiltration :

- Utilisation d’outils comme Rclone, Mega.io ou FTP (T1567)

- Storage Software personnalisé pour cataloguer et organiser les données volées

Outils techniques spécialisés

Le Storage Software représente l’innovation technique majeure de Worldleaks. Cet outil, compatible Windows et Linux (x86, x64), permet de :

- Indexer les métadonnées des fichiers exfiltrés sans les uploader

- Établir un pont entre les serveurs contrôlés par les criminels et les panneaux de gestion

- Utiliser des connexions SOCKSv5 via Tor pour sécuriser les communications

- Offrir aux victimes un accès direct pour télécharger et supprimer leurs propres données

Indicateurs de compromission (IOCs)

Signatures techniques

Hashs de fichiers :

- 6a9c0f3f2c7d9e9fd2e33e71b91d5e5f6cbd27ef

- e4c1a3e345a2f5d872ea04cd1fd3a7725b927ffa

Infrastructure de commande et contrôle :

- 185.217.69.101

- worldleaksbackup[.]onion

- filesharevault[.]net

Extensions de fichiers : .worldleaks (quand le chiffrement est utilisé)

Modifications du registre : HKCU\Software\Microsoft\Windows\CurrentVersion\Run\wldboot

Adresses Onion spécifiques

Selon l’analyse de Lexfo Security, Worldleaks utilise plusieurs services Tor distincts :

- worldleaksartrjm3c6vasllvgacbi5u3mgzkluehrzhk2jz4taufuid[.]onion (site principal)

- vw6vklsuotptwdbiwqfvd7y4b57wdbfm6ypxduzzgbt62snti6jm76yd[.]onion (panneau victimes)

- 3jguvp6xhyypdjgxhxweu4zklse66v3awjj2zljpftcjyeoimepnwtyd[.]onion (plateforme Insider)

Stratégies de défense et mitigation

Mesures préventives essentielles

Gestion des accès et authentification :

- Implémentation obligatoire de l’authentification multifacteur (MFA) sur tous les points d’accès distants, particulièrement VPN et RDP

- Audit régulier des privilèges et application du principe du moindre privilège

- Segmentation réseau stricte pour limiter les mouvements latéraux

Sécurisation des communications :

- Filtrage avancé des emails avec analyse comportementale anti-hameçonnage

- Surveillance des transferts de données vers l’externe, particulièrement vers les services cloud

- Détection des connexions Tor et autres proxies anonymisants

Détection et réponse

Surveillance comportementale :

- Monitoring des scripts PowerShell et détection des beacons Cobalt Strike

- Analyse des accès anormaux aux partages réseau et bases de données

- Corrélation des événements via SIEM pour identifier les patterns d’exfiltration

Règles de détection spécifiques :

- Utilisation inhabituelle d’outils comme Rclone vers des services cloud externes

- Accès répétés à de multiples partages réseau en peu de temps

- Connexions RDP depuis des géolocalisations inhabituelles

Protection des données critiques

Stratégie de sauvegarde renforcée pour se prémunir du risque de sauvegardes endommagées :

- Sauvegardes hors ligne immuables avec test régulier de restauration

- Chiffrement des sauvegardes avec gestion sécurisée des clés

- Plans de continuité d’activité testés et documentés

L’écosystème criminel : affiliations et collaborations

Le modèle « Extortion-as-a-Service » (EaaS)

Worldleaks fonctionne selon un modèle d’affiliation où des cybercriminels indépendants utilisent les outils et l’infrastructure du groupe en échange d’un pourcentage des gains. Cette approche présente plusieurs avantages :

- Scalabilité des opérations sans expansion directe de l’équipe core

- Dilution des risques juridiques et opérationnels

- Spécialisation des rôles entre développeurs d’outils et opérateurs de terrain

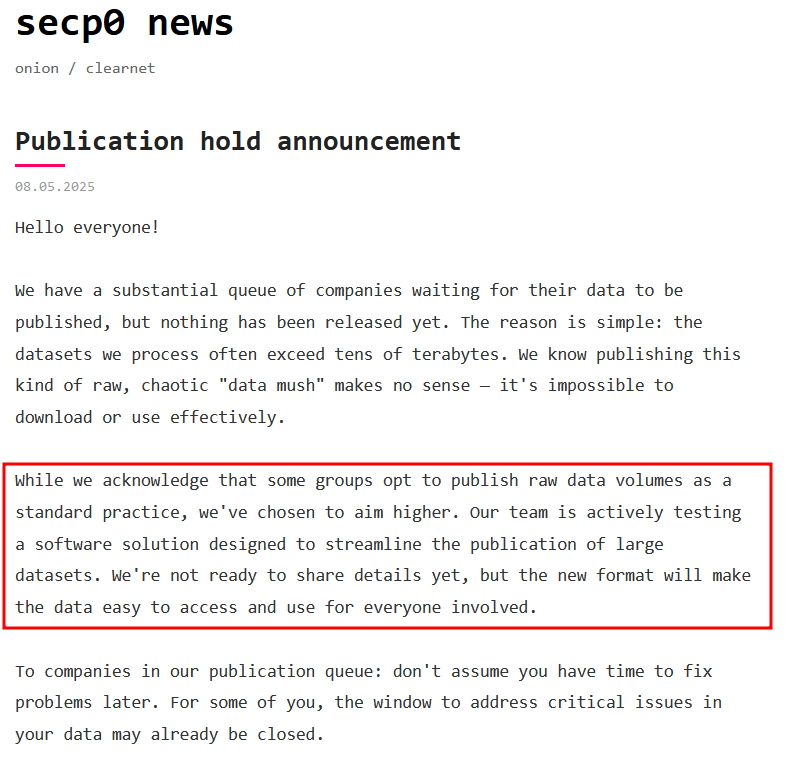

Collaboration avec Secp0

L’analyse de Lexfo Security révèle une collaboration confirmée avec le groupe Secp0, qui continue d’utiliser des ransomwares traditionnels tout en publiant ses victimes via la plateforme Worldleaks. Cette hybridation montre l’attractivité croissante du modèle pour d’autres acteurs malveillants.

Impact économique et tendances du marché

Évolution des paiements

Les statistiques de paiement révèlent une transformation du marché criminel. Alors que les paiements de ransomwares traditionnels chutent, les attaques d’extorsion pure voient leurs taux de succès augmenter. Cette tendance s’explique par plusieurs facteurs :

- Pression psychologique maintenue sans les complications techniques du déchiffrement

- Négociations plus flexibles sans les contraintes liées aux clés de déchiffrement

- Risques juridiques perçus comme moindres par certaines organisations

Coût moyen des incidents

Selon nos analyses chez SOS Ransomware, le coût de récupération après une attaque Worldleaks reste généralement 2 à 10 fois inférieur au montant de la rançon demandée. Cette économie significative justifie le recours à des services spécialisés de récupération plutôt que le paiement direct aux criminels.

Défis techniques pour la récupération

Spécificités de l’extorsion sans chiffrement

L’absence de chiffrement ne signifie pas l’absence de dommages. Les victimes de Worldleaks font face à des défis particuliers :

Corruption des systèmes : même sans chiffrement, les intrusions causent souvent des dommages collatéraux aux infrastructures

Compromission prolongée : l’exfiltration nécessite un accès prolongé, multipliant les risques de backdoors persistantes

Contamination des sauvegardes : les sauvegardes peuvent être corrompues ou contenir des malwares pendant la période d’infiltration

Solutions de récupération spécialisées

Chez SOS Ransomware, nous avons développé des méthodologies de récupération de données spécifiques pour traiter les incidents Worldleaks :

- Restauration sélective depuis des sauvegardes antérieures à l’intrusion

- Reconstruction des bases de données à partir de fragments non compromis

- Récupération de fichiers via nos outils propriétaires de forensique

- Recherche de solutions spécifiques aux menaces émergentes

Prévisions et évolution du ransomware Worldleaks

Tendances observées au premier semestre 2025

Un rapport Sophos publié en juin 2025 confirme l’émergence d’une nouvelle stratégie criminelle privilégiant le vol et la menace de publication de données sans chiffrement des systèmes. Les cybercriminels adaptent leurs méthodes face à des organisations mieux préparées et capables de restaurer leurs données depuis des sauvegardes. Cette évolution pourrait s’accentuer si elle s’avère plus rentable et moins risquée pour les cybercriminels.

Risques d’expansion

Plusieurs facteurs suggèrent une expansion potentielle du modèle Worldleaks :

- Simplicité opérationnelle attirant de nouveaux acteurs moins techniques

- Barrières d’entrée réduites grâce au modèle d’affiliation

- Adaptation aux pressions réglementaires croissantes sur les ransomwares traditionnels

Impact sur l’écosystème de sécurité

Cette évolution force une adaptation des stratégies défensives :

- Renforcement de la surveillance des exfiltrations au détriment de la seule détection de chiffrement

- Évolution des assurances cyber pour couvrir les nouvelles formes d’extorsion

- Adaptation des réglementations pour traiter spécifiquement l’extorsion par vol de données

Recommandations stratégiques

Pour les organisations

Évaluation des risques :

- Audit complet des données sensibles et classification par niveau de criticité

- Cartographie des accès privilégiés et surfaces d’exposition

- Évaluation des processus de sauvegarde et de leur résistance aux intrusions prolongées

Renforcement défensif :

- Déploiement d’EDR avancés avec détection comportementale

- Mise en place de honeypots pour détecter les mouvements latéraux

- Formation spécialisée des équipes SOC aux nouveaux TTPs d’extorsion

Pour la réponse d’incident

En cas d’incident Worldleaks confirmé :

- Isolation immédiate des systèmes suspectés sans extinction (préservation des preuves)

- Contact avec SOS Ransomware pour évaluation de l’étendue de la compromission

- Documentation complète des premiers indicateurs de compromission

- Préservation des logs et artefacts forensiques avant qu’ils ne soient corrompus

Éviter les erreurs critiques :

- Ne jamais restaurer directement les sauvegardes sans analyse préalable

- Ne pas reformater les serveurs avant extraction des preuves

- Ne pas négocier directement avec les criminels sans expertise juridique

Conclusion : vers une nouvelle ère de cybermenaces

Worldleaks représente plus qu’une simple évolution technique : c’est un changement paradigmatique dans l’économie criminelle numérique. L’abandon du chiffrement au profit de l’extorsion pure marque une adaptation stratégique aux nouvelles contraintes du marché criminel et aux pressions exercées par les autorités.

Cette évolution pose des défis inédits pour la cybersécurité : comment détecter et contrer des attaques qui ne laissent pas les traces traditionnelles du chiffrement ? Comment adapter nos stratégies défensives à des menaces plus furtives mais tout aussi dévastatrices ?

L’expertise de SOS Ransomware s’adapte en permanence à ces nouvelles réalités. Nos équipes développent continuellement de nouveaux outils et méthodologies pour traiter ces incidents d’un genre nouveau. Notre expérience de plus de 20 ans dans le secteur nous permet d’anticiper et de répondre efficacement aux évolutions de la menace.

Face à Worldleaks et aux groupes similaires, la prévention reste la meilleure défense, mais quand l’incident survient, l’expertise spécialisée devient indispensable. Les enjeux ne se limitent plus à la récupération technique des données : ils englobent la gestion de crise, la communication, et la reconstruction complète de la confiance numérique.

L’avenir de la cybersécurité se joue aujourd’hui dans notre capacité collective à comprendre, anticiper et neutraliser ces nouvelles formes de criminalité numérique. Worldleaks n’est que le début d’une transformation plus profonde du paysage des menaces, et seule une approche proactive et experte permettra de faire face aux défis à venir.

Contactez SOS Ransomware dès maintenant pour une évaluation gratuite, en cas d’attaque par le ransomware worldleaks. Nos experts sont disponibles 24h/24, 7j/7

Sources principales de l’article :

- Group-IB : The beginning of the end: the story of Hunters International

- Lexfo : World Leaks: An Extortion Platform

- Ransomware live : groupe Worldleaks