Malgré le démantèlement historique opéré par l’opération Cronos en février 2024, le groupe cybercriminel LockBit refait surface avec une version 5.0 qui présente des améliorations techniques significatives tout en conservant une base de code évolutive. Cette nouvelle itération, analysée en profondeur par les chercheurs de Trend Micro, confirme la résilience extraordinaire du groupe le plus prolifique au monde dans le domaine des ransomware.

En septembre 2025, à l’occasion de leur sixième anniversaire, les opérateurs de LockBit ont officiellement dévoilé cette cinquième version qui cible simultanément les environnements Windows, Linux et VMware ESXi. Cette approche multiplateformes, initiée depuis LockBit 2.0 en 2021, atteint aujourd’hui un niveau de sophistication inédit qui inquiète particulièrement les experts en cybersécurité. Les chercheurs de Trend Research ont analysé les binaires sources de la dernière activité du ransomware LockBit notoire avec leur version 5.0 qui présente une obfuscation avancée, des techniques anti-analyse et des capacités multiplateformes transparentes pour les systèmes Windows, Linux et ESXi.

Table des matières

ToggleUn retour en force après l’opération Cronos

L’opération Cronos, menée en février 2024 par une coalition internationale incluant le FBI, la National Crime Agency britannique, Europol et les forces de l’ordre de onze pays, avait porté un coup sévère à l’infrastructure de LockBit. Cette initiative historique avait permis la saisie des serveurs principaux, la divulgation de clés de décryptage et la fermeture des sites de négociation du groupe.

Cette opération avait révélé l’ampleur de leurs activités : plus de 7 000 attaques construites à l’aide de leurs services entre juin 2022 et février 2024, selon Europol.Cependant, comme l’avaient anticipé les analystes, le démantèlement d’un groupe aussi organisé ne pouvait constituer qu’une victoire temporaire. L’émergence de LockBit 5.0 confirme les craintes exprimées par la communauté sécuritaire : couper une tête de l’hydre cybercriminelle peut provoquer la repousse de nouveaux réseaux, parfois plus forts. Cette résurgence illustre parfaitement la capacité d’adaptation et la résilience des groupes de ransomware modernes.

Évolution chronologique des versions LockBit

Pour mieux appréhender la portée de LockBit 5.0, il convient d’examiner l’évolution du groupe depuis ses débuts. Le tableau suivant illustre les principales innovations et leur impact stratégique :

| Version | Période | Nom de Code | Innovations Clés | Impact Stratégique |

|---|---|---|---|---|

| LockBit 1.0 | 2019-2020 | « ABCD » | • Extension .abcd sur fichiers chiffrés• Implémentation C/C++ • Chiffrement rapide basique | Émergence initiale du groupe |

| LockBit 2.0 | 2021 | « Red » | • StealBit : outil d’exfiltration dédié • Propagation automatisée (SMB, PsExec, WMI) • Support Linux et VMware ESXi • Programme RaaS structuré | Passage au modèle industriel |

| LockBit 3.0 | 2022 | « Black » | • Chiffrement intermittent optimisé • Premier programme de bug bounty • Outil « pointer-cliquer » pour affiliés • Extorsion triple (chiffrement + vol + publication) | Domination du marché (40% des incidents) |

| LockBit 4.0 | Fin 2024 – Début 2025 | « Green » | • Réécriture complète en .NET Core • Architecture « stealth-first » • Décrochage API avancé anti-EDR • Infrastructure Tor décentralisée • Chiffrement multithread | Réponse à la pression des forces de l’ordre |

| LockBit 5.0 | Septembre 2025 | N/A | • Architecture modulaire complète • Coordination potentielle de cartel • Optimisation vitesse/furtivité • Communications Tor + Tox flexibles • Programme d’affiliation refondu | Renaissance post-Cronos |

Cette progression révèle une stratégie d’évolution incrémentale plutôt que révolutionnaire, avec des points de rupture majeurs en 2021 (industrialisation), 2022 (domination du marché) et 2024-2025 (résilience post-démantèlement).

Des améliorations techniques significatives

Une interface utilisateur repensée

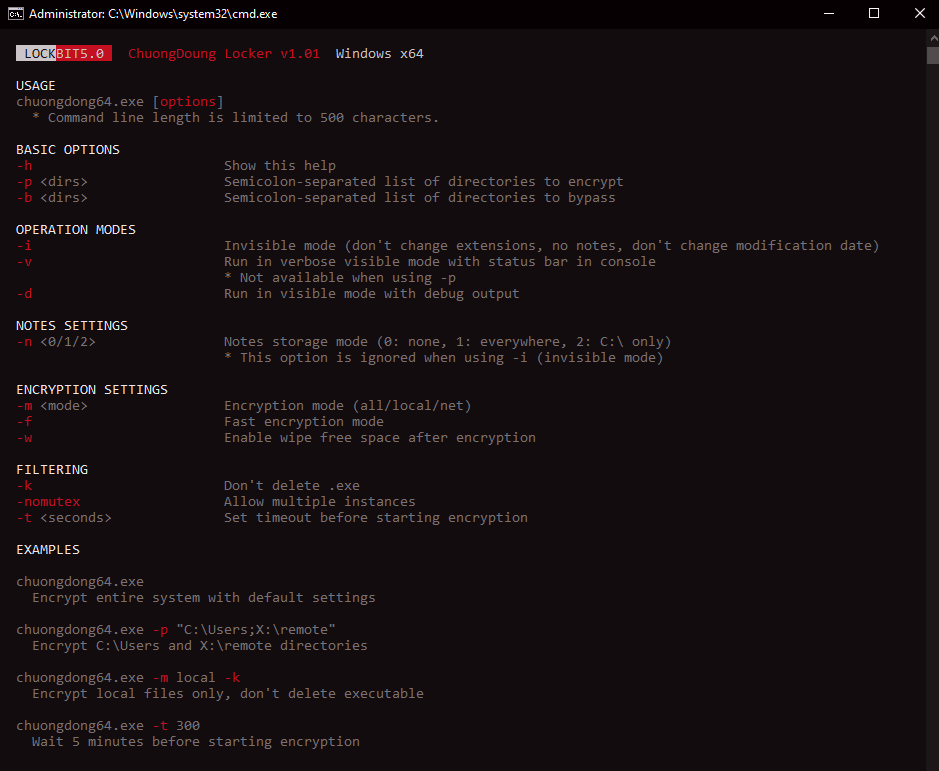

LockBit 5.0 se distingue par une interface utilisateur considérablement améliorée avec un formatage clair et professionnel qui n’existait pas dans les versions précédentes. Cette évolution facilitant l’utilisation par les affiliés témoigne de la professionnalisation croissante du modèle RaaS (Ransomware-as-a-Service).

L’interface détaille de nombreuses options et paramètres d’exécution, incluant la spécification des répertoires à chiffrer ou à contourner, des modes de fonctionnement invisibles et verbeux, des paramètres de notes de rançon, des réglages de chiffrement et des options de filtrage avancées. Cette flexibilité opérationnelle offre aux attaquants une personnalisation sans précédent de leurs campagnes.

Techniques d’obfuscation avancées

La variante Windows de LockBit 5.0 utilise une obfuscation et un empaquetage massifs, chargeant sa charge utile via la réflexion DLL qui complique considérablement l’analyse statique. Les chercheurs de Trend Research précisent : « l’échantillon analysé par Trend Research utilise une obfuscation importante par le biais de l’empaquetage. Lors du débogage, nous avons découvert qu’il fonctionnait comme un chargeur binaire, déchiffrant un binaire PE en mémoire et le chargeant via des méthodes de réflexion DLL. Ce mécanisme de chargement sophistiqué complique considérablement l’analyse statique ».

En parallèle de l’obfuscation du code, le malware implémente plusieurs techniques anti-analyse avancées, notamment le patching de l’API EtwEventWrite en la remplaçant par une instruction 0xC3 (return), désactivant ainsi les capacités de traçage des événements Windows (ETW). Cette technique d’évasion spécifique vise directement les solutions de détection modernes qui s’appuient sur l’Event Tracing for Windows.

Neutralisation des défenses système et effacement forensique

Une fois l’exécution établie, LockBit 5.0 élimine les services liés à la sécurité en comparant les noms de services hachés à une liste codée en dur de 63 valeurs, puis efface tous les journaux d’événements à l’aide de l’API EvtClearLog une fois le chiffrement terminé. Cette approche systématique vise à neutraliser les défenses traditionnelles et à effacer les traces forensiques de l’attaque.

Le ransomware utilise un système de hachage identique à LockBit 4.0 pour l’identification des services, confirmant qu’il s’agit bien d’une évolution du code original plutôt que d’une imitation par d’autres acteurs malveillants.

Une stratégie multiplateformes affinée

Capacités Linux étendues

La variante Linux de LockBit 5.0 présente des fonctionnalités similaires à son homologue Windows, démontrant l’engagement du groupe envers les capacités multiplateformes. L’interface en ligne de commande reflète le formatage et les fonctionnalités de la version Windows, offrant aux attaquants la même flexibilité opérationnelle sur les deux plateformes.

Durant l’exécution, la variante Linux fournit une journalisation détaillée de ses activités, affichant les fichiers ciblés pour le chiffrement et les dossiers désignés pour l’exclusion. Cette transparence dans les logs d’opération suggère que la variante peut être utilisée dans des environnements de test ou par des affiliés nécessitant un retour détaillé sur l’exécution.

Menace critique pour les environnements virtualisés

La variante ESXi représente une escalade critique dans les capacités de LockBit, car elle cible spécifiquement l’infrastructure de virtualisation VMware. Comme l’explique Trend Micro : « cette variante ESXi représente une escalade critique dans les capacités de LockBit, car les serveurs ESXi hébergent généralement plusieurs machines virtuelles, permettant aux attaquants de chiffrer des environnements virtualisés entiers avec l’exécution d’un seul payload ».

Cette capacité transforme une attaque unique en désastre organisationnel, où des dizaines ou des centaines de machines virtuelles peuvent être compromises simultanément. L’impact sur la continuité des activités devient alors exponentiel par rapport aux attaques traditionnelles ciblant des postes de travail individuels.

Caractéristiques communes aux trois variantes

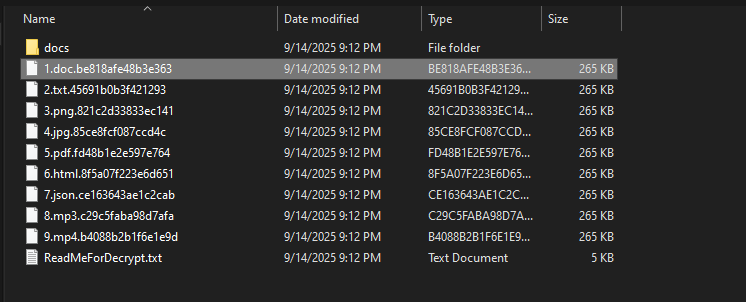

Extensions de fichiers aléatoires

Toutes les variantes de LockBit 5.0 utilisent des extensions de fichiers aléatoires à 16 caractères, compliquant significativement les efforts de récupération. Contrairement à certaines variantes de ransomware qui utilisent des marqueurs d’infection communs, LockBit 5.0 omet les marqueurs traditionnels à la fin des fichiers.

Cette approche rend l’identification et l’analyse des fichiers chiffrés plus complexe pour les équipes de réponse aux incidents. Cependant, l’analyse de Trend Micro a révélé des modèles cohérents incluant la taille du fichier original intégrée dans le pied de page du fichier chiffré.

Mécanismes de géolocalisation

Conformément aux versions précédentes, LockBit 5.0 inclut des protections géopolitiques, terminant l’exécution lors de la détection de paramètres de langue russe ou d’une géolocalisation russe. Cette pratique commune parmi les groupes de ransomw d’Europe de l’Est témoigne de considérations géopolitiques stratégiques dans le développement du malware.

Ces mécanismes de protection géographique suggèrent une origine géographique spécifique du groupe et constituent un élément d’attribution technique significatif pour les enquêteurs.

Architecture modulaire et évolution du code

Continuité avec LockBit 4.0

L’analyse comparative entre LockBit 4.0 et 5.0 révèle une réutilisation significative du code et un développement évolutif plutôt qu’une réécriture complète. Les deux versions partagent des algorithmes de hachage identiques pour les opérations de chaînes, composant critique pour la résolution d’API et l’identification des services.

La structure du code pour la résolution dynamique d’API reste remarquablement similaire entre les versions, suggérant que les développeurs ont construit sur la base de code existante de LockBit 4.0. Cette continuité technique confirme que LockBit 5.0 représente une continuation de la famille de ransomware LockBit et non une imitation par différents acteurs de menace. Comme l’estime Trend Research : « ces similitudes sont une indication claire que LockBit 5.0 représente une continuation de la famille de ransomwares LockBit et n’est pas une imitation ou un rebranding par différents acteurs de menace ».

Approche modulaire avancée

LockBit 5.0 introduit une architecture modulaire permettant aux affiliés de basculer les composants par campagne. Cette modularité optimise la vitesse et renforce l’analyse anti-détection, tout en offrant des communications flexibles pendant les négociations à travers des portails Tor et des canaux Tox selon les besoins.

Le système inclut des incitations révisées pour les affiliés afin de reconstruire le réseau après le démantèlement de l’opération Cronos, avec des signaux de coopération avec des groupes pairs et une coordination potentielle de type cartel. L’objectif est de réduire le temps d’impact tout en diminuant la surface de détection.

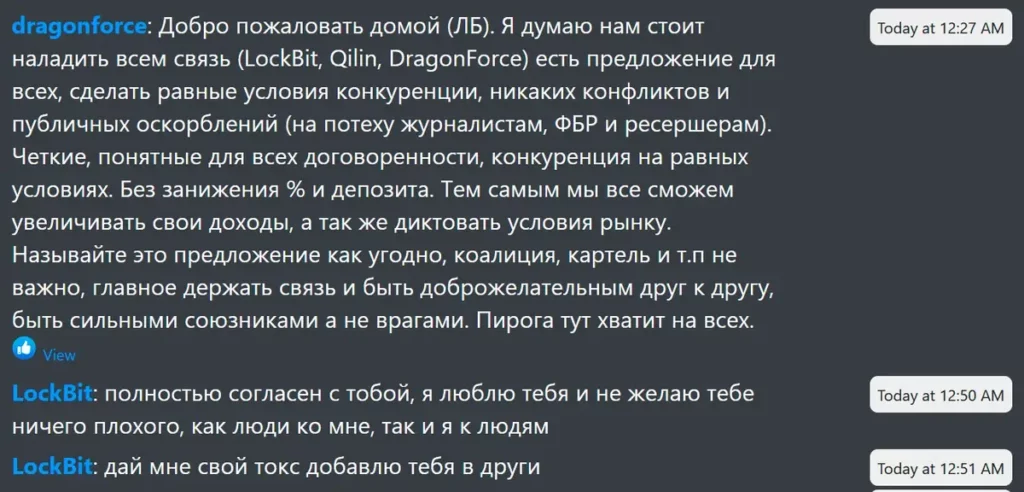

Une dimension stratégique : vers un cartel de ransomware

Au-delà des améliorations techniques, LockBit 5.0 s’inscrit dans une stratégie plus large de consolidation du marché criminel. Sur le forum RAMP, DragonForce a publiquement proposé à LockBit et Qilin de former un cartel pour « créer des conditions de concurrence équitables, sans conflits ni insultes publiques« . Cette initiative témoigne d’une professionnalisation croissante de l’écosystème cybercriminel et d’une volonté de stabiliser les revenus illicites par la coopération plutôt que la concurrence destructrice.

Cette approche collaborative pourrait permettre aux groupes participants de mutualiser leurs ressources techniques, de partager l’intelligence sur les cibles et de coordonner leurs campagnes pour éviter les interférences. La formation d’un tel cartel représenterait une évolution majeure dans l’organisation du cybercrime, transformant des acteurs individuels en consortium structuré capable d’exercer une pression systémique accrue sur les entreprises et les institutions.

La consolidation de type cartel faciliterait également la standardisation des pratiques et l’optimisation des processus criminels, permettant une industrialisation encore plus poussée des opérations de ransomware. Cette évolution inquiète particulièrement les analystes, car elle pourrait conduire à une augmentation significative du volume et de la sophistication des attaques.

Impact sur l’écosystème de la menace

Démocratisation des techniques avancées

La réduction des barrières du programme d’affiliation (inscription automatique, recrutement plus large) se traduit par des techniques d’intrusion plus variées d’une campagne à l’autre. Cette évolution abaisse le seuil technique nécessaire pour mener des attaques sophistiquées, élargissant potentiellement le bassin d’acteurs malveillants capables d’exploiter la plateforme.

Les charges utiles sont souvent lancées sans fichier via PowerShell ou des binaires légitimes détournés (Living off the Land Binaries – LOLBins), et les constructions peuvent inclure des périodes de validité qui expirent, entravant l’analyse post-incident. Cette approche fileless complique significativement la détection par les solutions de sécurité traditionnelles.

Évolution des tactiques d’évasion

LockBit 5.0 présente un élargissement des listes de processus à terminer, un décrochage avancé de l’API et un obscurcissement intégré à l’architecture modulaire. Ces améliorations techniques visent spécifiquement les solutions de sécurité modernes, notamment les outils EDR (Endpoint Detection and Response) et les plateformes SIEM.

Les techniques observées incluent l’arrêt des agents antivirus et de sauvegarde, la suppression des clichés instantanés (Shadow Copy) via la commande vssadmin delete shadows, l’effacement des journaux et les contrôles de détection des environnements sandbox et de machines virtuelles. Cette approche holistique de l’évasion témoigne d’une compréhension approfondie des défenses organisationnelles contemporaines.

Recommandations défensives

Approche de détection multicouche

Les experts recommandent aux organisations d’adopter une approche de détection multicouche urgente, reconnaissant que les signatures statiques et les règles traditionnelles ne suffisent plus. Les systèmes de détection doivent intégrer des données de threat intelligence actualisées, apprendre des attaques en cours et s’adapter dynamiquement aux nouvelles techniques d’évasion.

La détection comportementale devient cruciale pour identifier les activités de connexion anormales, les échecs d’authentification répétés et les activités de script suspectes, particulièrement les processus enfants générés par PowerShell. Les équipes SOC doivent également surveiller l’accès au registre en dehors des lignes de base normales.

Protection renforcée des environnements virtualisés

La variante ESXi de LockBit 5.0 nécessite des mesures de protection spécifiques pour les infrastructures de virtualisation :

- segmentation réseau stricte des infrastructures de virtualisation pour isoler les hyperviseurs des réseaux de production

- surveillance accrue des accès administrateurs ESXi avec authentification multifacteur obligatoire et monitoring en temps réel

- sauvegardes isolées des configurations VM et datastores maintenues hors ligne avec tests réguliers de restauration

- monitoring des commandes critiques et des snapshots pour détecter les manipulations suspectes

- durcissement des interfaces de management avec désactivation des services non essentiels

Accélération des cycles de correctifs

Quand le temps d’exploitation se mesure en heures, le patching ne peut plus être un processus de plusieurs semaines. Les pipelines automatisés de validation et déploiement de correctifs deviennent essentiels face à la rapidité d’exploitation de LockBit 5.0.

Les organisations doivent également surveiller les discussions du dark web et les forums clandestins comme apport défensif critique. Ces signaux précoces fournissent un temps de préparation vital avant le déploiement de nouvelles techniques d’attaque.

Défis futurs et implications stratégiques

Industrialisation du cybercrime

LockBit 5.0 représente l’incarnation de l’industrialisation du cybercrime, où des processus autrefois artisanaux deviennent des opérations à grande échelle optimisées pour l’efficacité et la rentabilité. Cette évolution transforme l’économie souterraine du numérique en créant de nouveaux modèles économiques basés sur l’automatisation et la scalabilité.

La capacité de lancement d’attaques simultanées contre des milliers de cibles avec un seul opérateur révolutionne l’économie de l’attaque. Cette scalabilité industrielle favorise les ransomwar de masse et permet un enrichissement rapide des cybercriminels, tout en compressant dramatiquement la fenêtre de réaction défensive.

Évolution continue attendue

L’existence de versions Windows, Linux et ESXi confirme la stratégie multiplateformes continue de LockBit, permettant des attaques simultanées à travers des réseaux d’entreprise entiers, des postes de travail aux serveurs critiques hébergeant des bases de données et des plateformes de virtualisation. Comme le souligne Trend Micro : « l*’existence de variantes Windows, Linux et ESXi confirme la stratégie multiplateforme continue de LockBit, permettant des attaques simultanées à travers des réseaux d’entreprise entiers, y compris les environnements virtualisés* ».

La modularité architecturale de LockBit 5.0 facilite également l’intégration rapide de nouvelles fonctionnalités et l’adaptation aux contre-mesures défensives émergentes, suggérant une capacité d’évolution continue et accélérée.

Conclusion

LockBit 5.0 marque un tournant dans l’évolution des ransomware, confirmant que le démantèlement temporaire d’un groupe cybercriminel ne constitue qu’une victoire éphémère face à des organisations criminelles aussi résilientes et adaptatives. La sophistication technique de cette nouvelle version, combinée à son approche multiplateformes et à ses capacités d’évasion avancées, en fait un outil significativement plus dangereux que ses prédécesseurs.

L’obfuscation lourde et les améliorations techniques de toutes les variantes rendent LockBit 5.0 significativement plus dangereux que ses prédécesseurs, retardant considérablement le développement de signatures de détection. Cette évolution force les organisations à repenser leurs stratégies de défense traditionnelles pour adopter des approches adaptatives pilotées par l’intelligence artificielle.

Pour les défenseurs, l’urgence est triple : traiter les vulnérabilités actuelles avec une rapidité inédite, se préparer à un avenir où l’orchestration pilotée par l’IA sera la norme, et développer des contre-mesures capables de rivaliser avec la sophistication croissante des outils offensifs. Plus tôt la communauté sécuritaire s’adaptera – en corrigeant plus rapidement, en détectant plus intelligemment et en répondant à la vitesse de la machine – plus grande sera notre capacité à suivre le rythme dans cette nouvelle ère de conflit cyber industrialisé.

Sources principales de l’article :

- Trend Micro : New LockBit 5.0 Targets Windows, Linux, ESXi

- Vectra AI : LockBit is Back: What’s New in Version 5.0

- Infosecurity Magazine : New LockBit Ransomware Variant Emerges as Most Dangerous Yet

- Europol : New measures issued against LockBit

- SocRadar : LockBit 5.0 & Ransomware Cartel: What You Need To Know?

- Trellix : Inside the LockBit’s Admin Panel Leak: Affiliates, Victims and Millions in Crypto