Une simple ligne de commande peut infecter votre PC. L’attaque ClickFix, qui exploite la confiance des internautes envers les interfaces familières, connaît une croissance explosive depuis 2024. Cette technique d’ingénierie sociale se hisse désormais au second rang des méthodes d’intrusion les plus exploitées, juste après le phishing et transforme l’utilisateur en acteur involontaire de sa propre compromission

L’année 2025 marque un tournant dans l’évolution des cyberattaques avec l’essor fulgurant de ClickFix qui bouleverse les stratégies de défense traditionnelles. Contrairement aux attaques classiques qui exploitent des vulnérabilités logicielles, ClickFix utilise la confiance et la psychologie humaine pour contourner l’ensemble des protections techniques. Le principe est redoutablement efficace : inciter la victime à copier et exécuter elle-même une commande malveillante en lui faisant croire qu’elle résout un problème légitime.

Table des matières

ToggleUn bond spectaculaire qui reflète l’efficacité de la technique

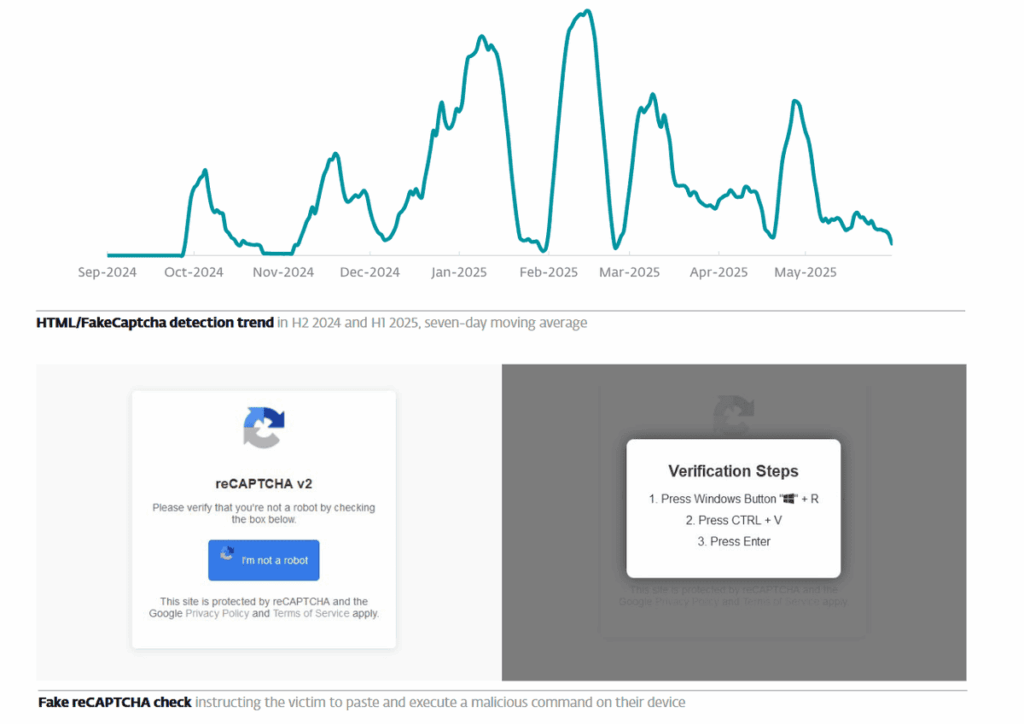

Les chiffres parlent d’eux-mêmes : les détections pour ClickFix ont augmenté de 517 % entre le second semestre 2024 et le premier semestre 2025, propulsant cette technique au rang de deuxième vecteur d’attaque le plus courant, juste derrière le phishing traditionnel. Cette progression fulgurante, documentée par ESET dans son rapport semestriel sur les menaces, illustre l’adoption massive de cette méthode par l’écosystème cybercriminel.

Dans ce rapport Dušan Lacika, ingénieur senior de détection chez ESET, explique ce succès : « Cette nouvelle technique d’ingénierie sociale est efficace parce qu’elle est suffisamment simple pour que la victime suive les instructions, suffisamment crédible pour donner l’impression qu’elle pourrait résoudre un problème inventé, et qu’elle joue sur le fait que les victimes ne prêtent pas beaucoup attention aux commandes exactes qu’on leur a demandé de coller et d’exécuter sur leur appareil. C’est également un bon exemple qui illustre l’adoption rapide par les acteurs de menaces de nouvelles techniques, une fois qu’elles ont fait leurs preuves.»

Microsoft Threat Intelligence observe des milliers d’appareils ciblés quotidiennement à travers le monde, affectant des organisations de tous secteurs. L’entreprise a dû intervenir auprès de multiples clients dans diverses industries pour contrer des campagnes ClickFix tentant de déployer des payloads comme le prolifique malware Lumma Stealer.

Anatomie d’une attaque qui exploite la confiance

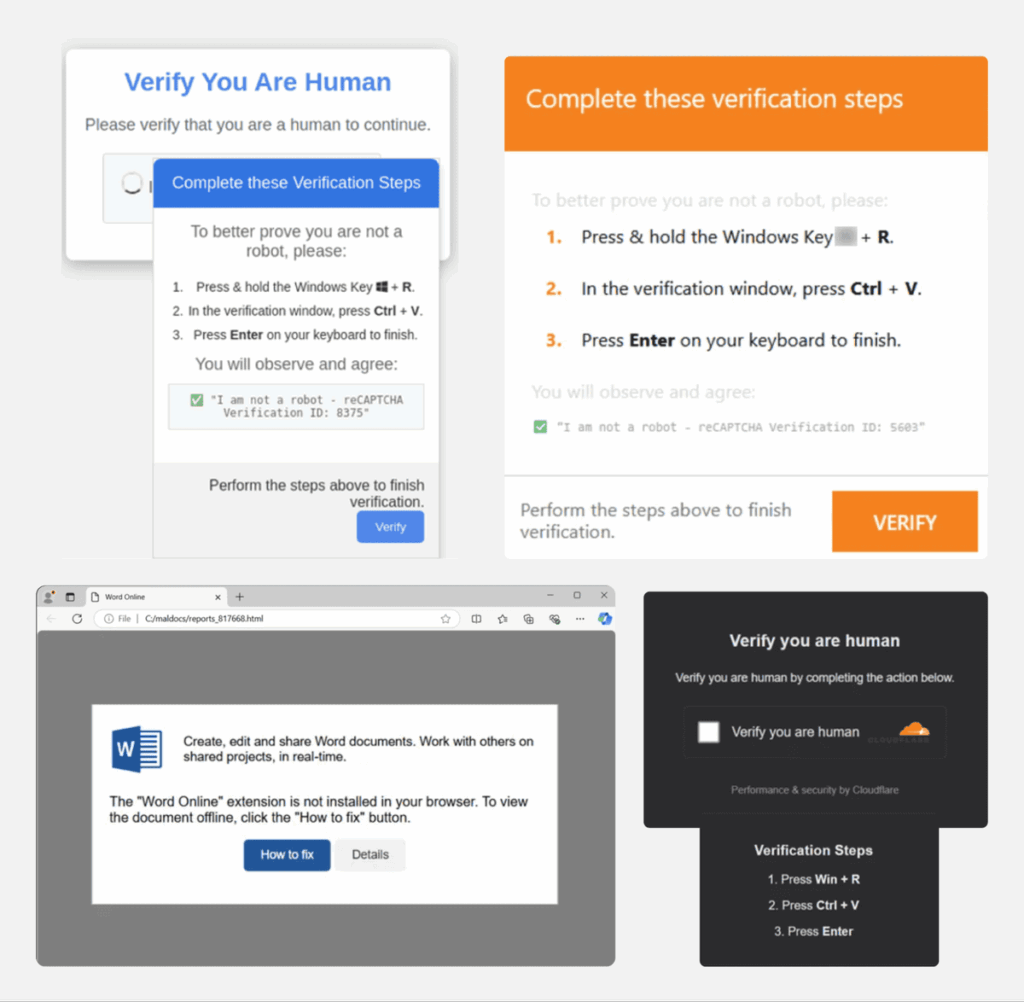

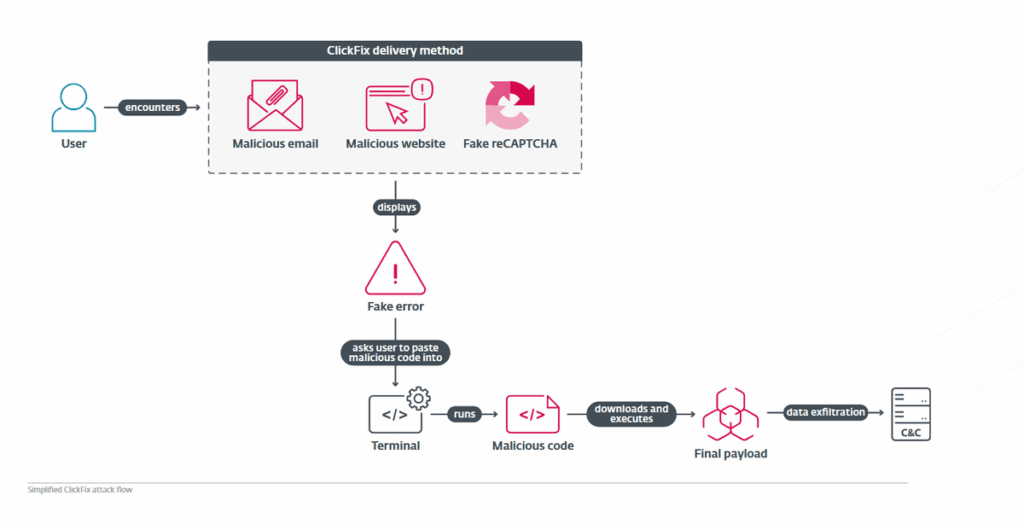

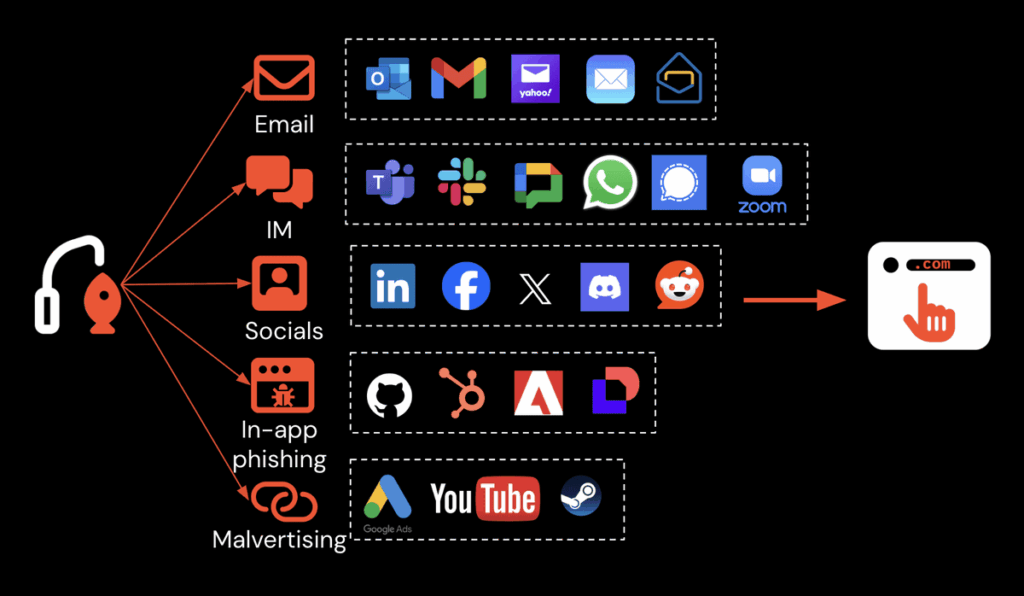

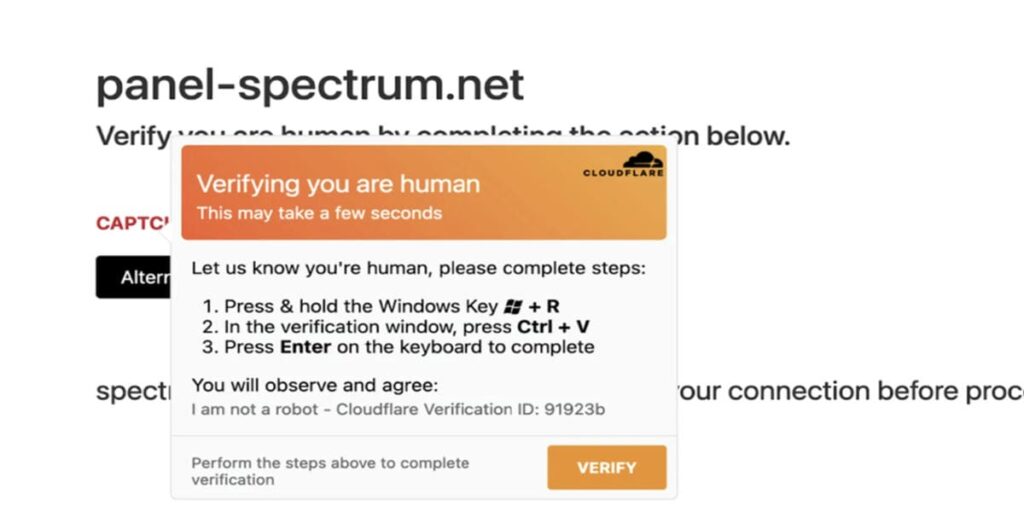

Le mécanisme de ClickFix repose sur une chaîne d’attaque soigneusement orchestrée qui transforme des réflexes légitimes en vecteurs d’infection. Tout commence par un leurre visuel : un faux message d’erreur système, une vérification CAPTCHA contrefaite ou une notification de sécurité imitant des services réputés comme Cloudflare Turnstile ou Google reCAPTCHA. Ces interfaces trompeuses sont présentées aux utilisateurs via des emails de phishing, des sites web compromis, ou encore de la publicité malveillante.

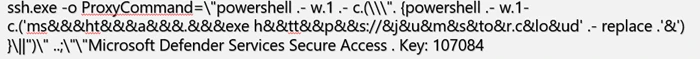

Lorsque l’utilisateur clique sur le bouton « Vérifier » ou « Résoudre le problème », un script JavaScript copie automatiquement une commande malveillante dans le presse-papiers, sans que la victime ne s’en rende compte. Des instructions détaillées apparaissent alors, guidant l’utilisateur pour ouvrir la boîte de dialogue « Exécuter » de Windows (Win+R), le Terminal Windows ou PowerShell, et y coller le contenu du presse-papiers. Une fois la commande exécutée, le malware se télécharge et s’installe sur la machine.

L’élément qui rend ClickFix si pernicieux réside dans le fait que c’est l’utilisateur lui-même qui exécute le code malveillant, contournant ainsi de nombreuses protections automatisées.

Trois raisons qui expliquent l’efficacité redoutable de ClickFix

Les utilisateurs ne sont pas préparés à ce type d’attaque

Pendant plus d’une décennie, la sensibilisation à la cyberscurité s’est concentrée sur l’apprentissage de comportements défensifs simples : ne pas cliquer sur des liens suspects, éviter de télécharger des fichiers douteux, ne pas saisir ses identifiants sur des sites inconnus. Mais personne n’a enseigné aux utilisateurs à se méfier de l’ouverture d’un terminal pour exécuter une commande, surtout lorsque cette action est présentée comme la solution à un problème technique.

La suspicion est d’autant plus réduite que l’action malveillante de copie vers le presse-papiers s’effectue en arrière-plan via JavaScript dans 99 % des cas. L’utilisateur n’a aucune conscience que quelque chose d’anormal vient de se produire. De plus, les sites ClickFix modernes deviennent de plus en plus sophistiqués et légitimes en apparence, intégrant parfois même des vidéos explicatives montrant à l’utilisateur exactement comment procéder.

ClickFix n’est pas détecté durant la phase de livraison

Les pages utilisant ClickFix, tout comme les sites de phishing modernes, utilisent un arsenal de techniques d’évasion qui les rendent invisibles aux outils de sécurité : camouflage et rotation des domaines pour éviter les listes noires, protection contre les robots pour empêcher l’analyse automatisée, obfuscation massive du contenu pour déjouer les signatures de détection.

En utilisant des vecteurs de livraison autres que les email – notamment le “SEO poisoning” (placer des sites web frauduleux dans les meilleurs résultats des moteurs de recherche) et la publicité malveillante via Google Search – les attaquants contournent une couche entière de détection. En créant de nouveaux domaines ou en compromettant des sites légitimes, ils créent des scenarios de type “watering hole”(piéger un site Internet légitime) pour intercepter les utilisateurs naviguant sur Internet.

Le ”malvertising”, mot issu de la contraction de « malicious » et « advertising » désignant une fausse publicité utilisée comme porte d’entrée à l’infection, ajoute une couche supplémentaire de ciblage. Les publicités Google peuvent être configurées pour cibler des recherches provenant de zones géographiques spécifiques, adaptées à des domaines d’email particuliers ou à des types d’appareils précis. Si vous connaissez la localisation de votre cible, vous pouvez paramétrer la campagne publicitaire en conséquence.

Enfin, parce que le code est copié à l’intérieur du sandbox du navigateur (un environnement isolé conçu pour protéger le système des contenus web potentiellement dangereux), les outils de sécurité classiques ne peuvent ni observer ni signaler cette action comme potentiellement dangereuse. La dernière – et unique – opportunité pour les organisations d’arrêter ClickFix se situe donc niveau de l’endpoint (l’ordinateur ou appareil de l’utilisateur final), après que l’utilisateur ait tenté d’exécuter le code malveillant.

L’EDR constitue la dernière ligne de défense, et elle n’est pas infaillible

Il existe plusieurs étapes dans l’attaque qui peuvent et devraient être interceptées par les solutions EDR (Endpoint Detection and Response), mais le niveau de détection et le blocage en temps réel dépendent du contexte. Comme il n’y a pas de téléchargement de fichier depuis le web et que l’acte d’exécution du code sur la machine est initié par l’utilisateur, il n’existe aucun contexte liant l’action à une autre application pour la rendre suspecte.

Les commandes malveillantes elles-mêmes peuvent être obfusquées ou décomposées en plusieurs étapes pour éviter la détection par les règles heuristiques. La télémétrie EDR peut enregistrer l’exécution d’un processus PowerShell, mais sans signature malveillante connue ou violation de politique claire, elle peut ne pas le signaler immédiatement. La phase finale où l’attaque devrait être interceptée par tout EDR respectable est le moment de l’exécution du malware. Mais l’évasion de détection est un jeu du chat et de la souris, et les attaquants cherchent constamment des moyens de modifier leur malware pour échapper ou désactiver les outils de détection.

Les groupes cybercriminels et les payloads distribués

ClickFix est régulièrement utilisé par le groupe ransomware Interlock et d’autres acteurs de menace prolifiques, incluant des APT parrainés par des États. Plusieurs violations publiques de données ont été liées à des TTPs de style ClickFix, comme Kettering Health, DaVita, la ville de St. Paul dans le Minnesota et les centres des sciences de la santé de l’université Texas Tech.

L’adoption par Interlock de la technique FileFix, une évolution de ClickFix exploitant l’Explorateur de fichiers Windows plutôt que la boîte de dialogue Exécuter, illustre la capacité d’adaptation constante des cybercriminels. Cette variante déplace l’attaque vers un environnement encore plus familier et rassurant pour les utilisateurs.

Microsoft observe que les campagnes ClickFix délivrent une variété impressionnante de malwares :

- des infostealers comme Lumma Stealer, qui apparaît comme le payload ClickFix le plus prolifique selon les observations et investigations de Microsoft ;

- des outils d’accès à distance (RAT) tels que Xworm, AsyncRAT, NetSupport et SectopRAT, permettant aux attaquants de mener des activités manuelles comme la reconnaissance, le mouvement latéral et la persistance ;

- des loaders comme Latrodectus et MintsLoader, capables de délivrer des malwares et payloads supplémentaires ;

- des rootkits, comme une version modifiée du r77 open source, permettant aux attaquants d’employer plusieurs tactiques sophistiquées de persistance et d’évasion de défense.

Proofpoint a observé des campagnes ClickFix menant à des malwares incluant AsyncRAT, Danabot, DarkGate, Lumma Stealer, NetSupport et bien d’autres.

Au-delà de Windows : ClickFix cible désormais macOS

En juin 2025, une campagne ClickFix ciblant les utilisateurs macOS pour délivrer Atomic macOS Stealer (AMOS) a été signalée. Cette nouvelle campagne marque une évolution dans le paysage des menaces, car ClickFix était auparavant principalement observé dans des attaques Windows.

La campagne, remontant à fin mai 2025 selon l’analyse de Microsoft, redirige les utilisateurs ciblés vers des sites frauduleux générés par ClickFix usurpant l’identité de Spectrum, une entreprise américaine fournissant des services de télévision par câble, d’accès Internet et de communications unifiées. Fait intéressant, la page affiche des instructions pour les appareils Windows même aux utilisateurs macOS, mais copie en arrière-plan une commande différente adaptée au système d’exploitation détecté.

L’industrialisation de ClickFix : kits et services à vendre

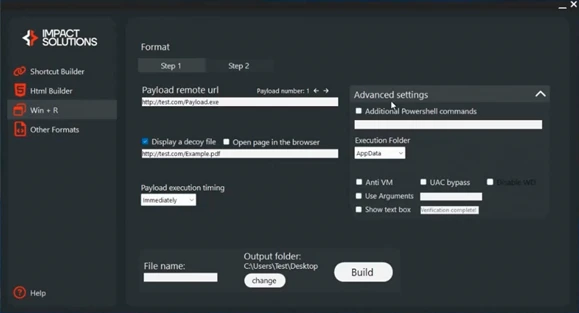

L’écosystème criminel s’est rapidement organisé autour de ClickFix. Microsoft Threat Intelligence a observé plusieurs acteurs vendant des builders ClickFix (également appelés “Win + R”) sur des forums de hackers populaires depuis fin 2024. Certains acteurs regroupent les builders ClickFix dans leurs kits existants qui génèrent déjà divers fichiers comme LNK, JavaScript et SVG.

Ces kits proposent la création de pages d’atterrissage avec une variété de leurres disponibles incluant Cloudflare, ainsi que la construction de commandes malveillantes que les utilisateurs colleront dans la boîte de dialogue Exécuter de Windows. Ces kits prétendent garantir le contournement des antivirus et de la protection web (certains promettent même de contourner Microsoft Defender SmartScreen), ainsi que la persistance du payload. Le coût d’abonnement à un tel service peut varier entre 200 et 1 500 dollars américains par mois. Des vendeurs proposent également des solutions ponctuelles (par exemple, seulement le code source, la page d’atterrissage ou la ligne de commande) dont le prix se situe entre 200 et 500 dollars.

Stratégies de défense face à ClickFix

Face à cette menace croissante, les organisations doivent adopter une approche de défense en profondeur combinant mesures techniques et sensibilisation humaine.

Mesures techniques prioritaires

Microsoft recommande plusieurs configurations essentielles :

- activer la protection réseau et la protection web dans Microsoft Defender pour Endpoint afin de se prémunir contre les sites malveillants et les menaces Internet ;

- utiliser la journalisation des blocs de scripts PowerShell pour détecter et analyser les commandes obfusquées ou encodées, fournissant une visibilité sur l’exécution de scripts malveillants qui pourraient autrement échapper à la journalisation traditionnelle ;

- configurer les politiques d’exécution PowerShell telles que AllSigned ou RemoteSigned pour réduire le risque d’exécution malveillante en garantissant que seuls les scripts signés et de confiance sont exécutés ;

- désactiver la boîte de dialogue Exécuter (Win + R) et supprimer l’option Exécuter du menu Démarrer via la stratégie de groupe si ces fonctionnalités ne sont pas nécessaires ;

- créer une politique App Control interdisant le lancement de binaires Windows natifs depuis Exécuter.

La sensibilisation comme rempart essentiel

Les organisations peuvent réduire l’impact de cette technique en formant les utilisateurs et leurs employés à reconnaître les attaques d’ingénierie sociale et en s’assurant qu’ils sont conscients de ce qu’ils copient et collent.

À l’occasion du mois de la cybersécurité (octobre 2025), Cisco Talos a publié un guide pratique destiné au grand public, déclinant les mesures à prendre selon quatre scénarios distincts : simple clic sur un lien suspect, saisie d’identifiants, transmission d’informations bancaires, ou téléchargement d’un fichier malveillant.

Parmi les recommandations générales pour prévenir ces situations :

- toujours vérifier les liens avant de cliquer : survoler le lien pour s’assurer qu’il mène vers un site officiel ; en cas de doute, taper l’URL manuellement ;

- activer l’authentification multifactorielle pour tous les comptes lorsque disponible ;

- maintenir les logiciels et antivirus à jour ;

- signaler toutes les tentatives de phishing au fournisseur de messagerie et à l’équipe IT/sécurité.

Solutions innovantes de détection

Face à l’évolution rapide de ClickFix, certains éditeurs de sécurité explorent de nouvelles approches de détection basées sur le navigateur pour intercepter ces attaques avant qu’elles n’atteignent l’endpoint. Ces solutions visent à détecter les manipulations malveillantes du presse-papiers directement dans l’environnement du navigateur, indépendamment du canal de livraison ou de la structure de la page d’attaque.

Cette approche par défense en profondeur permet de créer une couche de protection supplémentaire en amont des solutions EDR traditionnelles, qui restent la dernière ligne de défense une fois que l’utilisateur a tenté d’exécuter le code malveillant. Cependant, l’efficacité réelle de ces nouveaux mécanismes de détection dans des environnements de production variés reste à évaluer sur le long terme.

Les organisations doivent considérer que la défense contre ClickFix nécessite une stratégie multicouche combinant protections techniques (EDR, filtrage web, détection comportementale) et sensibilisation des utilisateurs, plutôt que de s’appuyer sur une solution unique.

Un changement de paradigme dans la cyberscurité

L’émergence de ClickFix marque un moment charnière dans l’histoire de la cybersécurité, révélant les limites structurelles des architectures de défense traditionnelles face aux attaques d’ingénierie sociale avancées. Cette technique démontre qu’une chaîne d’attaque parfaitement légale du point de vue du système peut néanmoins compromettre entièrement une organisation, simplement en exploitant la confiance et les réflexes conditionnés des utilisateurs.

ClicFix illustre une réalité incontournable : les solutions techniques seules ne suffisent plus. La détection basée sur les signatures échoue face à des attaques qui n’impliquent aucun fichier malveillant téléchargé avant l’exécution. Les filtres email sont contournés par les vecteurs de livraison alternatifs. Les EDR interviennent trop tard, après que l’utilisateur a déjà initié l’exécution.

Face à cette menace, le CERN a formulé une recommandation simple mais essentielle : « Arrêtez-vous, réfléchissez, ne cliquez pas ». Un conseil qui résume l’importance critique de la vigilance humaine comme première ligne de défense contre les attaques d’ingénierie sociale modernes.

Sources :

- Microsoft Security Blog : Think before you Click(Fix): Analyzing the ClickFix social engineering technique

- ESET : ESET Threat Report H1 2025

- The Hacker News : Analysing ClickFix: 3 reasons why security controls are failing to stop it

- Ars Technica : ClickFix may be the biggest security threat your family has never heard of

- Cisco Talos : What to do when you click on a suspicious link

- Proofpoint : Security Brief: ClickFix Social Engineering Technique Floods Threat Landscape

- Push Security : The most advanced ClickFix yet?

- CERN : Computer Security: “ClickFix”, a nasty copy & paste