Comme vous le savez, les menaces de cybersécurité ne cessent d’évoluer, et de nouveaux acteurs apparaissent constamment.

Aujourd’hui, nous posons le focus sur le ransomware Akira, un groupe de ransomware qui s’est imposée comme un groupe très dangereux, en particulier en ce début d’année avec pas moins de 72 attaques en janvier 2025 et 77 en février.

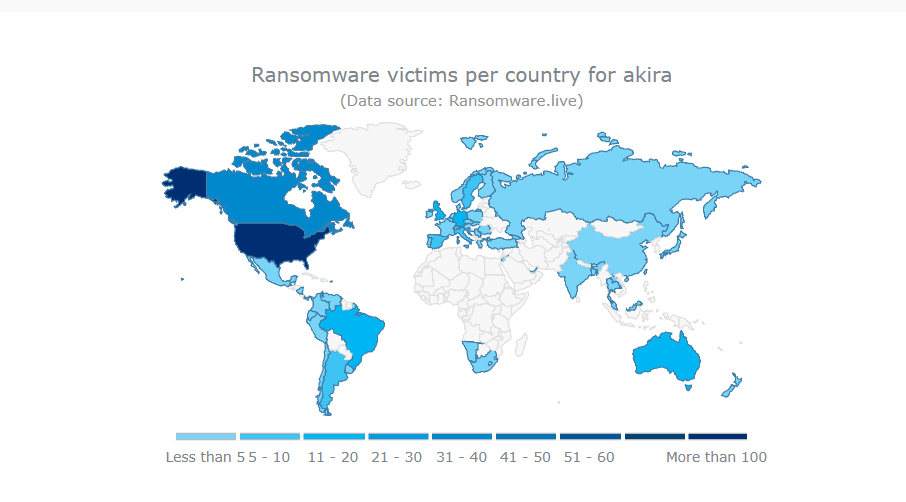

Akira est plus particulièrement actif en Amérique du Nord mais on le retrouve sur tous les continents, ciblant des organisations de toute taille et de tous secteurs.

Si vous cherchez à protéger votre organisation, cette analyse vous apportera des éléments concrets pour renforcer vos défenses contre le ransomware Akira.

Table des matières

ToggleLe phénomène Akira dans l’écosystème des ransomwares

Apparu en mars 2023, Akira s’inscrit dans la tendance préoccupante des Ransomware-as-a-Service (RaaS). Ce modèle, qui permet à des développeurs de mettre leur logiciel malveillant à disposition d’affiliés en échange d’une part des profits, a considérablement amplifié l’impact de cette menace.

Il y a un certain nombre de spéculations sur un lien avec le ransomware CONTI, au moment ou celui-ci a cessé ses activités.

La particularité d’Akira réside dans sa polyvalence : il cible aussi bien les systèmes Windows que Linux, avec un chiffrement hybride combinant les algorithmes ChaCha20 et RSA.

Lorsqu’Akira frappe, les fichiers compromis se retrouvent avec des extensions distinctives comme .akira ou .powerranges. Cette signature visuelle n’est que la partie émergée d’un processus d’attaque sophistiqué qui met à mal les entreprises de toutes tailles.

Les chercheurs pensent que le nom « Akira » s’inspire du film d’animation cyberpunk de 1988 du même nom, où le personnage principal est une force incontrôlable et perturbatrice. La théorie qui prévaut est que le groupe utilise ce nom pour se présenter de la même manière.

Le groupe a également adopté une esthétique de terminal rétro avec écran vert pour son site et son logo.

Anatomie d’une attaque Akira

Le mode opératoire d’Akira révèle une méthodologie bien établie. L’accès initial se fait généralement par l’exploitation de vulnérabilités dans les réseaux privés virtuels (VPN), particulièrement ceux dépourvus d’authentification multifactorielle. Les attaquants utilisent également des techniques de phishing ciblé et l’exploitation de protocoles d’accès à distance comme RDP.

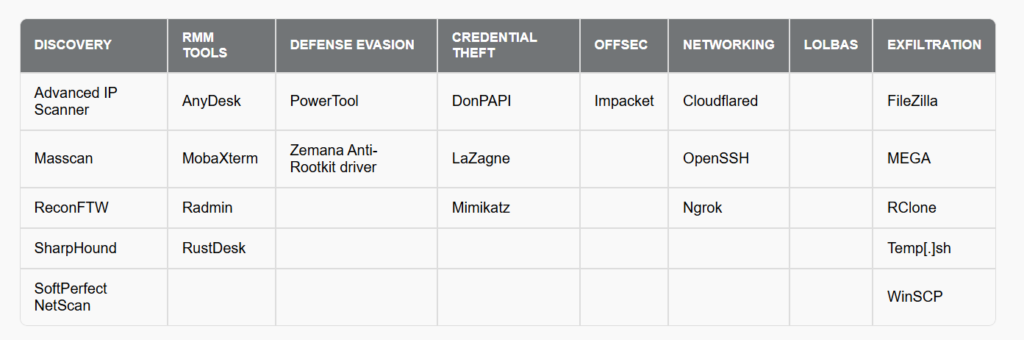

Une fois à l’intérieur du réseau, les opérateurs d’Akira s’emploient à établir une présence durable. Ils créent des comptes fictifs ou compromettent des comptes administrateurs existants, puis utilisent des outils de reconnaissance réseau pour cartographier l’infrastructure et identifier les cibles prioritaires.

La phase suivante montre toute la perfidie de ce groupe : avant même de procéder au chiffrement, les attaquants exfiltrent les données sensibles.

Cette approche de double extorsion leur permet d’exercer une pression supplémentaire sur les victimes, menaçant de divulguer les informations si la rançon n’est pas payée. Pour l’exfiltration, ils s’appuient en autre sur des outils comme WinSCP, FileZilla et Rclone.

Le processus se conclut par une demande de rançon atypique. Contrairement à d’autres groupes, Akira n’affiche pas de note initiale détaillée, mais dirige plutôt les victimes vers un site sur le réseau Tor où les paiements sont exigés en Bitcoin.

L’impact croissant d’Akira dans l’actualité récente

L’année 2025 a confirmé la montée en puissance d’Akira. En janvier, les rapports de sécurité l’ont identifié comme le ransomware le plus actif globalement.

Cette position dominante s’est tristement illustrée en novembre 2024, lorsque le groupe a divulgué les données de plus de 30 victimes en une seule journée – un événement sans précédent qui témoigne de l’ampleur de leurs opérations.

Le secteur de la santé américain a particulièrement souffert des attaques d’Akira, au point que le Health Sector Cybersecurity Coordination Center (HC3) a dû émettre un avertissement formel en février 2024.

Plus récemment, en février 2025, une entreprise d’ingénierie australienne est venue s’ajouter à la liste des victimes, démontrant la portée internationale de cette menace.

Un autre fait marquant concerne l’exploitation par Akira de vulnérabilités critiques dans les systèmes Veeam Backup & Replication en octobre 2024. Cet événement souligne l’importance cruciale de l’application rapide des correctifs de sécurité, car les attaquants exploitent systématiquement les failles connues avant que les organisations n’aient le temps de se protéger.

Stratégies de protection efficaces contre Akira

Pour contrer cette menace, une approche défensive multicouche s’impose. L’authentification multifactorielle constitue une première ligne de défense essentielle, particulièrement pour les accès VPN, les services webmail et les comptes à privilèges élevés. Cette simple mesure peut neutraliser de nombreuses tentatives d’accès initial.

La gestion des vulnérabilités et l’application rapide des correctifs de sécurité jouent également un rôle déterminant. Les organisations doivent mettre en place un processus rigoureux pour identifier et remédier aux failles, en priorisant celles activement exploitées par des groupes comme Akira.

La segmentation réseau représente une stratégie défensive complémentaire précieuse. En limitant les communications entre différentes parties du réseau, les organisations peuvent contenir la propagation latérale des ransomwares et réduire considérablement l’impact potentiel d’une intrusion.

Une surveillance proactive du réseau, associée à des solutions de détection et réponse sur les points terminaux (EDR), permet d’identifier les comportements suspects avant qu’ils ne se transforment en compromission totale. Cette détection précoce fait souvent la différence entre un incident mineur et une catastrophe majeure.

Le filtrage du trafic réseau, notamment en bloquant les accès depuis des sources non approuvées vers les services critiques internes, complète ce dispositif de protection. Cette mesure limite considérablement la surface d’attaque exploitable.

Une stratégie de sauvegarde robuste demeure le dernier rempart contre la perte de données. Les sauvegardes doivent être régulières, chiffrées, et surtout, conservées hors ligne pour éviter leur compromission lors d’une attaque. Leur restauration doit être périodiquement testée pour garantir leur fiabilité en situation réelle.

Enfin, la sensibilisation des employés reste un élément fondamental de toute stratégie de cybersécurité. Les collaborateurs informés des risques et des techniques d’attaque comme le phishing sont mieux équipés pour identifier et signaler les tentatives d’intrusion.

Préparation et résilience pour faire face à la menace

La sophistication croissante d’Akira et d’autres ransomwares similaires, rend illusoire l’idée d’une protection absolue. C’est pourquoi les organisations doivent également se préparer à l’éventualité d’une compromission.

Un plan de réponse aux incidents clairement défini, régulièrement actualisé et testé, permet de réduire significativement le temps de réaction et l’impact d’une attaque. Ce plan doit identifier les responsabilités, établir les canaux de communication et prévoir les étapes de containment, d’éradication et de récupération.

Les ressources disponibles, sur des sites institutionnels tels que stopransomware.gov offrent des informations précieuses pour comprendre les menaces actuelles et adopter les meilleures pratiques.

Récemment, le chercheur en sécurité Yohanes Nugroho a développé un décrypteur pour la version Linux du ransomware Akira. Cet outil utilise la puissance de traitement du GPU pour récupérer la clé de déchiffrement et déverrouiller les fichiers gratuitement.

En cas d’incident, SOS Ransomware propose une assistance d’urgence 24h/24.

Le mot de la fin

Le ransomware Akira illustre l’évolution continue des cybermenaces auxquelles sont confrontées les organisations aujourd’hui. Sa méthodologie sophistiquée, combinant compromission de réseau, exfiltration de données et chiffrement destructeur, en fait un adversaire redoutable.

Puisqu’elles se retrouvent en première ligne, les organisations ne peuvent se permettre l’inaction. Une stratégie de défense en profondeur, associant mesures techniques, processus organisationnels et sensibilisation humaine, représente la meilleure approche pour réduire les risques.

La vigilance constante, l’application rigoureuse des bonnes pratiques de sécurité et la préparation à l’incident constituent les piliers d’une posture de sécurité adaptée à ce type d’attaque de ransomware.

La lutte contre des groupes comme Akira exige des efforts soutenus et une adaptation continue aux évolutions de leurs tactiques. C’est un défi de tous les jours que doivent relever collectivement responsables informatiques, équipes de sécurité et dirigeants d’entreprises.

Sources de l’article :

StopRansomware: Akira Ransomware sur le site de l’agence Américaine de Cyber Défense

New Akira ransomware decryptor cracks encryptions keys using GPUs

Ransomfeed : statistiques mensuels

FAQ

Comment Akira accède-t-il initialement aux systèmes des victimes ?

– Des vulnérabilités connues dans les VPN Cisco, souvent en l’absence d’authentification multifactorielle (MFA).

– Des services exposés à Internet, tels que le Remote Desktop Protocol (RDP).

– Le spear phishing (via des pièces jointes ou des liens malveillants).

– L’utilisation d’identifiants valides compromis.

Quelles techniques Akira utilise-t-il une fois qu’il a accédé à un réseau ?

– La création de nouveaux comptes de domaine pour assurer la persistance.

– L’extraction d’informations d’identification à partir de la mémoire LSASS (Local Security Authority Subsystem Service) via des techniques comme le Kerberoasting ou des outils comme Mimikatz et LaZagne.

– L’utilisation d’outils de découverte réseau comme SoftPerfect et Advanced IP – — – Scanner pour cartographier le réseau de la victime.

– La suppression des copies snapshot instantané de volume (volume shadow copies) sur les systèmes Windows, afin d’empêcher la restauration des données.