Le mois de janvier 2025 a été marqué par une évolution dynamique de l’activité des ransomwares, caractérisée par la résurgence de groupes de ransomware établis, l’émergence de nouveaux acteurs et des méthodes d’attaque de plus en plus sophistiquées.

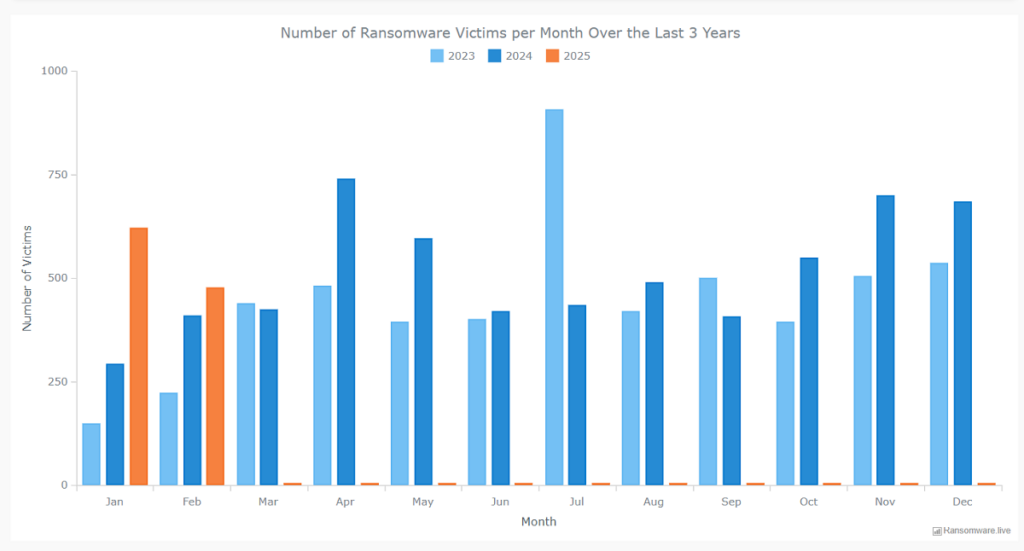

En effet, pour ce mois de janvier, environ 500 victimes ont été signalées dans le monde, soit une augmentation vertigineuse en comparaison annuelle par rapport à janvier 2024.

Nous fournissons une valeur approchée tant les chiffres varient d’une source à l’autre, qu’une nouvelle stratégie adoptée par les groupes de hackers est de parfois déclarer des attaques qui n’ont pas eu lieu, et que la chronologie exacte est souvent difficile à mettre en œuvre, d’un mois par rapport à l’autre…

Les ransomwares continuent d’exploiter les vulnérabilités dans tous les secteurs d’activité et toutes les zones géographiques.

Le MagIT titrait d’ailleurs son rapport de début d’année avec une formule évocatrice : “Ransomware : un début d’année d’une rare violence”.

Le secteur industriel reste une cible privilégiée en raison de la grande valeur de ses données et de sa criticité opérationnelle, tandis que les secteurs de l’informatique et de la santé ont connu des pics d’attaques alarmants.

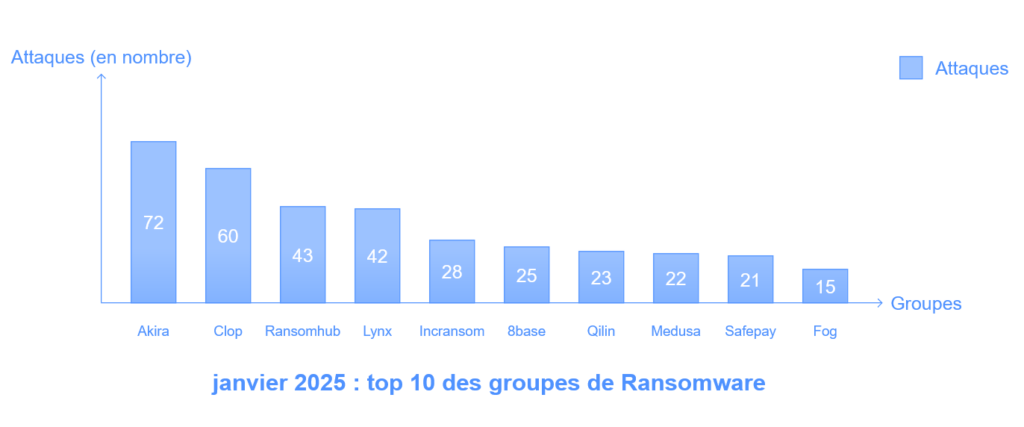

Ce classement analyse les dix groupes de ransomwares les plus actifs du mois, l’évolution de leurs tactiques et la nécessité pour les entreprises d’adopter des stratégies de défense proactives.

Table des matières

ToggleClassement des groupes selon le nombre d’attaques de ransomware

Akira : 72 attaques

Les activités du ransomware Akira ont commencé en mars 2023. L’opérateur s’est démarqué grâce à une esthétique rétro utilisée sur son Data Leak Site et dans ses messages.

Le groupe recourt à plusieurs méthodes d’extorsion et gère un site web en .onion, où il affiche les victimes et l’ensemble des données volées lorsque celles-ci ne se plient pas à ses exigences de rançon. Les victimes doivent alors contacter l’attaquant via ce portail TOR en saisissant un identifiant unique indiqué dans la note de rançon pour entamer les négociations.

Ce groupe est réputé pour exiger des sommes de rançon exorbitantes, pouvant atteindre plusieurs centaines de millions de dollars.

Akira, tout comme Fog, exploite activement la faille CVE-2024-40711 qui met en péril les serveurs Veeam Backup & Replication (VBR).

Cl0p : 60 attaques

Le ransomware CL0P est apparu début 2019 et est lié au groupe de menaces TA505.

Actif au moins jusqu’en janvier 2022, il s’est fait remarquer par des attaques retentissantes ciblant de grandes entreprises.

Ses charges malveillantes, souvent signées numériquement, intègrent divers mécanismes pour se soustraire à l’analyse. Certaines versions de CL0P sont conçues pour ne pas s’exécuter sur des systèmes en langue russe.

Comme Maze et NetWalker, les auteurs de CL0P publient depuis début 2020 les données volées de leurs victimes sur un Data Leak Site.

En 2024, CL0P a exploité massivement des vulnérabilités dans la gamme de produits de Cleo (LexiCom, VLTrader, Cleo Harmony), affectant une dizaine de victimes dans une attaque de type chaîne d’approvisionnement, entraînant d’importantes fuites de données sur leur site dédié.

Ransomhub : 43 attaques

Les activités de RansomHub ont été observées pour la première fois en février 2024.

Depuis, le groupe a largement tiré parti de sa capacité à attirer des opérateurs issus d’autres opérations d’extorsion en difficulté, comme lors de l’effondrement d’ALPHV, qui a vu plusieurs affiliés rejoindre RansomHub pour monétiser leurs données volées.

RansomHub est lié à la ré-extorsion de victimes de ransomware, y compris de grandes organisations et notamment du secteur de la santé. Les principaux responsables de RansomHub recrutent ouvertement des affiliés provenant d’autres groupes via divers canaux de communication, tels que des sites DLS, des forums et Telegram.

Lynx : 42 attaques

Le ransomware Lynx représente une menace cybernétique nouvelle et d’une grande sophistication. Il est actif depuis le milieu de 2024.

Issu d’une requalification et d’une amélioration de l’ancien ransomware INC, Lynx est construit sur le code source d’INC, établissant ainsi une filiation directe entre les deux.

Fonctionnant en mode Ransomware-as-a-Service (RaaS), il combine une stratégie d’extorsion double avec un chiffrement avancé, privant les victimes non seulement de l’accès à leurs systèmes, mais les exposant également à la divulgation de leurs données volées si la rançon n’est pas versée. Le groupe cible principalement les environnements Windows, ajoutant l’extension .lynx aux fichiers cryptés et effaçant systématiquement les copies de clonage pour entraver toute récupération.

Sa dangerosité réside dans sa capacité de personnalisation, permettant aux affiliés de paramétrer précisément via des arguments en ligne de commande les fichiers et répertoires à chiffrer.

Inc. Ransom : 28 attaques

Le ransomware Inc. Ransom est apparu en juillet 2023 sous la forme d’une opération d’extorsion. Ses opérateurs se positionnent en véritable service pour leurs victimes, qui peuvent payer la rançon afin de « préserver leur réputation ».

En effet, les attaquants menacent de dévoiler leurs méthodes, ce qui, selon eux, rendrait l’environnement de la victime « plus sécurisé ». Inc. est une opération d’extorsion multiple qui se caractérise par le vol de données sensibles et la menace de les diffuser en ligne si les demandes ne sont pas satisfaites.

Les opérateurs visent un large éventail d’industries sans discrimination, incluant notamment le secteur de la santé, de l’éducation et les entités gouvernementales.

8base : 25 attaques

Le site vitrine de l’opération 8base a été confisqué dans le cadre d’une enquête internationale impliquant notamment la brigade de cybercriminalité de la préfecture de Paris.

Reconnu depuis le printemps 2022, 8base a revendiqué plus de 450 victimes – incluant la commune de Héron en Belgique, attaquée fin janvier – ainsi qu’une trentaine en France.

Par ailleurs, l’enseigne avait fait sensation à l’automne dernier en revendiquant une attaque contre Volkswagen, qui a confirmé être informé d’un incident n’ayant pas compromis son infrastructure IT.

Agenda (Quilin) : 23 attaques

Découvert en juillet 2022, Agenda – aussi appelé Qilin – est écrit en Golang et propose plusieurs modes de chiffrement, entièrement paramétrables par l’opérateur. Ses acteurs pratiquent une double extorsion, exigeant un paiement tant pour le déchiffreur que pour empêcher la divulgation des données volées. Ce ransomware s’attaque principalement aux grandes entreprises et aux cibles à haute valeur ajoutée, avec une attention particulière portée aux secteurs de la santé et de l’éducation en Afrique et en Asie.

Agenda infecte ses victimes via des campagnes de phishing et de spear phishing, et exploite des applications et interfaces exposées, telles que Citrix ou le protocole de bureau à distance. Le ransomware offre des options de personnalisation avancées, comme la modification des extensions de fichiers chiffrés ou la sélection des processus et services à interrompre. Il prend en charge plusieurs modes de chiffrement — « skip-step », « percent » et « fast » — que l’opérateur peut choisir via l’écran d’aide intégré.

Medusa : 22 attaques

Medusa est une plateforme de ransomware-as-a-service (RaaS) qui a fait son apparition en juin 2021 et qui est rapidement devenue populaire parmi les cybercriminels. Contrairement à de nombreux groupes de ransomware qui opèrent uniquement sur le dark web, Medusa a opté pour une approche à double plateforme en maintenant une présence active sur le web de surface, ce qui lui permet d’atteindre un public plus large et d’attirer davantage d’affiliés.

Depuis 2023, Medusa n’a cessé d’augmenter le nombre de ses victimes. Il est important de noter que Medusa se distingue de MedusaLocker, une autre variante RaaS active depuis 2019.

Les opérations de Medusa ont une portée mondiale, ciblant un large éventail d’industries, y compris les soins de santé, l’éducation, la fabrication et la vente au détail, avec un accent particulier sur les organisations aux États-Unis, en Europe et en Afrique.

Safepay : 21 attaques

Le groupe de ransomware SafePay est une entité cybercriminelle émergente qui a attiré l’attention en 2024 pour ses attaques sophistiquées et rapides. Identifié pour la première fois par des analystes en octobre 2024, SafePay se distingue par sa capacité à déployer des ransomwares en moins de 24 heures après un accès initial, bien en deçà de la moyenne du secteur qui s’étend sur plusieurs jours.

Ce groupe utilise des techniques avancées, notamment des modifications des registres des contrôleurs de domaine pour crypter les systèmes, et s’appuie sur une base de code dérivée du ransomware LockBit (fuité en 2022), ce qui suggère une connexion potentielle avec des opérateurs expérimentés.

SafePay pratique également la double extorsion, volant des données avant de les crypter et menaçant de les publier si la rançon n’est pas payée, une tactique courante parmi les groupes modernes.

Opérant probablement depuis l’Europe de l’Est, comme le laisse supposer un « kill switch » qui interrompt les attaques sur les systèmes utilisant des caractères cyrilliques, SafePay a déjà revendiqué de nombreuses victimes à travers le monde, notamment en Australie, au Royaume-Uni et aux États-Unis.

Parmi ses cibles notables figurent Snow Brand Australia, Microlise au Royaume-Uni et le Starkville School District aux États-Unis, avec des vols de données allant jusqu’à 1,2 téraoctet dans certains cas.

Malgré sa nouveauté, le groupe montre une organisation méthodique, utilisant des identifiants valides pour accéder aux réseaux via des VPN et désactivant les défenses comme Windows Defender avant de frapper. Sa montée rapide et son agressivité soulignent la menace croissante des ransomwares dans le paysage actuel de la cybersécurité.

Fog : 15 attaques

Le ransomware Fog est une menace cybercriminelle qui a émergé en mai 2024, ciblant initialement les secteurs de l’éducation et des loisirs aux États-Unis, avant de s’étendre à des industries comme la finance. Il exploite des identifiants VPN compromis, souvent via des failles comme CVE-2024-40766 dans les appareils SonicWall, pour pénétrer les réseaux.

Une fois à l’intérieur, Fog déploie son ransomware rapidement — parfois en moins de deux heures — en utilisant des techniques comme le « pass-the-hash » pour escalader ses privilèges, tout en volant des données pour une double extorsion.

Probablement basé en Europe de l’Est, Fog désactive les défenses telles que Windows Defender avant de chiffrer les fichiers, ajoutant les extensions .FOG ou .FLOCKED. Ses attaques, qui incluent l’utilisation d’outils légitimes comme AnyDesk, ont visé des organisations variées, avec des rançons en Bitcoin allant de milliers à des millions de dollars. Là encore, le groupe publie les données volées sur son site du darknet si les victimes refusent de payer.

FunkSec le ransomware qui utilise massivement l’IA

Parmi les menaces d’un nouveau type, nous relevons, en ce début d’année, le ransomware FunkSec, apparu fin 2024.

C’est une menace inédite qui secoue le monde de la cybersécurité en raison de son utilisation intensive de l’intelligence artificielle pour concevoir ses outils malveillants.

Selon les experts de Check Point Research, ce groupe a déjà fait 85 victimes en décembre 2024, principalement aux États-Unis, en Inde et au Brésil, en exploitant un modèle de ransomware-en-tant-que-service (RaaS).

Sa particularité réside dans sa capacité à générer rapidement des malwares grâce à l’IA, notamment via la plateforme Miniapps pour créer des chatbots malveillants, ce qui le rend à la fois accessible et redoutablement efficace.

FunkSec se distingue aussi par sa stratégie de double extorsion à faible coût, avec des rançons parfois limitées à 10 000 dollars, couplées à la revente de données volées à bas prix sur le dark web.

Bien que son code reste encore techniquement basique, les commentaires en anglais parfait trahissent une assistance IA, inquiétant les experts par son potentiel d’évolution. Oscillant entre hacktivisme et cybercriminalité, FunkSec illustre une nouvelle ère de menaces où l’IA démocratise et accélère les attaques, faisant trembler les spécialistes face à cette montée en puissance fulgurante.

Autres faits marquants de cybercriminalité pour janvier 2025

En France et en Suisse, de nombreuses institutions ont été ciblées par des attaques DDoS massives du groupe pro-russe NoName057(16), opposé au soutien à l’Ukraine et au Forum économique mondial (WEF). En France, des collectivités ont vu leurs sites web paralysés fin 2024 et début 2025, tandis qu’en Suisse, des communes et des banques ont été touchées en janvier 2025 pendant le WEF (Wold Economic Forum

Ces attaques, revendiquées sur Telegram, visent à perturber les infrastructures numériques en réponse aux positions pro-occidentales des deux pays. Bien qu’elles ne volent pas de données, elles soulignent la menace croissante de ce groupe hacktiviste actif depuis 2022, utilisant des outils comme DDosia pour mobiliser ses soutiens.

Sources statistiques de l’article :

Ransomfeed.it