L’époque où les ransomwares se contentaient de chiffrer les données contre une rançon est révolue. Depuis plusieurs années, les cybercriminels ont transformé leur modèle opérationnel en ajoutant une étape critique : l’exfiltration de données avant le chiffrement afin d’augmenter leur pouvoir de négociation et leurs chances d’obtenir un paiement. La double extorsion représente aujourd’hui la norme dans l’écosystème des ransomwares, transformant ce qui était autrefois une menace purement technique en une véritable crise organisationnelle impliquant des enjeux juridiques, réputationnels et financiers majeurs. Cette nouvelle approche redéfinit fondamentalement la nature de la menace ransomware et les stratégies défensives nécessaires pour y faire face.

Table des matières

ToggleQu’est-ce que la double extorsion ?

La double extorsion constitue une évolution tactique majeure dans le paysage des ransomwares. Dans ce schéma d’attaque, les cybercriminels ne se limitent plus au chiffrement des données de leurs victimes : ils exfiltrent également une copie des informations sensibles avant de déployer le ransomware. Cette méthode leur confère un double levier de pression. La victime se trouve ainsi confrontée à deux menaces simultanées : payer pour récupérer l’accès à ses données chiffrées et payer pour empêcher la divulgation publique de ses informations confidentielles.

Cette tactique neutralise efficacement l’une des principales défenses contre les ransomwares traditionnels : les sauvegardes. Même si une organisation peut restaurer ses systèmes à partir de copies de secours, elle demeure exposée au risque de voir ses données sensibles publiées sur le dark web ou vendues au plus offrant. Le chantage à la divulgation devient alors aussi redoutable, voire plus, que le chiffrement lui-même.

Origines et historique de la double extorsion

Les prémices avec le groupe Maze

Le premier cas documenté de double extorsion remonte à novembre 2019, lorsque le groupe criminel Maze a ciblé Allied Universal, une importante société américaine de services de sécurité. Lorsque la victime a refusé de payer la rançon de 300 bitcoins (environ 2,3 millions de dollars à l’époque), les attaquants ont menacé d’utiliser les informations extraites des systèmes d’Allied Universal ainsi que des certificats de messagerie et de domaine volés pour mener une campagne de spam usurpant l’identité de l’entreprise.

Pour prouver la validité de leur menace, les opérateurs de Maze ont divulgué 700 Mo de données volées, représentant seulement 10 % de ce qu’ils prétendaient détenir, incluant des contrats, des dossiers médicaux et des certificats de chiffrement. Ils ont ensuite augmenté leurs exigences de 50 % par rapport à la demande initiale. Cette attaque a établi un nouveau paradigme dans l’écosystème des ransomwares.

La création du premier site de leaks

Le groupe Maze a été pionnier dans la création d’un site de leaks (site de divulgation) listant publiquement l’identité des victimes non coopératives et publiant régulièrement des échantillons des données volées. Ce mur de la honte numérique est devenu un outil de pression psychologique redoutable, transformant une attaque technique en crise réputationnelle publique.

Adoption massive par l’écosystème criminel

Suite au succès de cette approche, d’autres groupes criminels ont rapidement adopté la tactique de double extorsion. REvil (également connu sous le nom de Sodinokibi) a commencé à publier les données de ses victimes à peu près au même moment que Maze. Les groupes DoppelPaymer, Clop, et plus tard LockBit ont suivi, créant leurs propres sites de leaks pour exercer une pression supplémentaire sur leurs cibles.

Selon les données d’Arctic Wolf, 96 % des cas de réponse à incident ransomware impliquent désormais une exfiltration de données en complément du chiffrement, confirmant que la double extorsion est devenue la norme plutôt que l’exception.

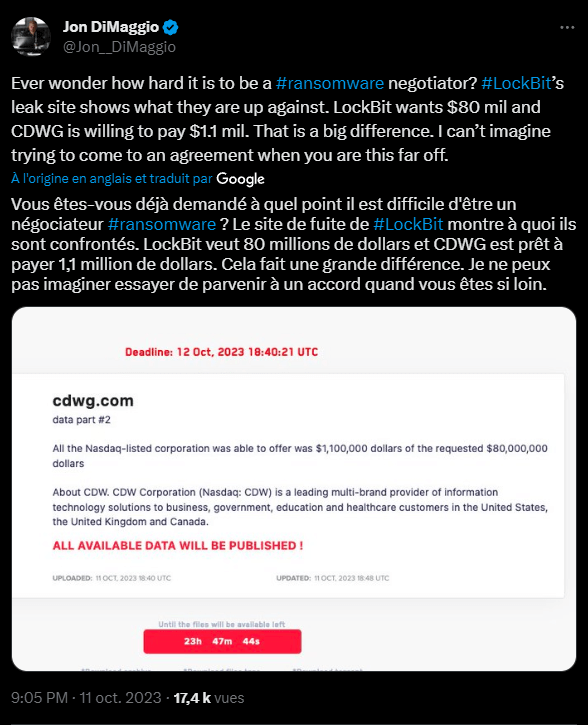

Les sites de leaks : le mur de la honte numérique

Anatomie d’un site de leaks

Les sites de leaks représentent un élément central de la stratégie de double extorsion. Hébergés généralement sur le réseau Tor via des adresses en .onion, ces plateformes permettent aux groupes de ransomware de nommer et d’exposer publiquement leurs victimes. Lorsqu’une organisation refuse de payer la rançon, les attaquants l’inscrivent sur leur site, divulguent un échantillon des données exfiltrées et mettent souvent en place un compte à rebours public avant la publication complète des informations.

Cette utilisation calculée des dommages réputationnels constitue une tactique de pression hautement efficace, conçue pour contraindre les équipes juridiques et les dirigeants à négocier rapidement. Le site de leaks transforme un incident technique en crise de relations publiques, nécessitant une réponse coordonnée impliquant les équipes sécurité, juridiques et la direction générale.

Une prolifération sans précédent

La multiplication des sites de leaks connaît une expansion significative. D’après Allan Liska, Threat Intelligence Analyst at Recorded Future, en 2024, plus de 56 nouveaux sites de leaks ont été identifiés, soit plus du double de ceux identifiés l’année précédente Recorded Future. Le nombre de victimes affichées sur ces plateformes a considérablement augmenté : au premier semestre 2025, plus de 3 700 victimes ont été répertoriées, représentant une hausse de 67 % par rapport à la même période l’année précédente.

L’évolution des tactiques de publication

Les différents groupes de ransomware emploient des stratégies variées sur leurs sites de leaks. Certains publient les données de manière incrémentale, d’autres procèdent à des divulgations complètes. Des tactiques de ré-extorsion ont également été observées : un acteur malveillant se faisant passer pour un rebranding du groupe Babuk a tenté de ré-extorquer plus de 60 victimes en utilisant des données issues de campagnes d’extorsion antérieures déjà résolues.

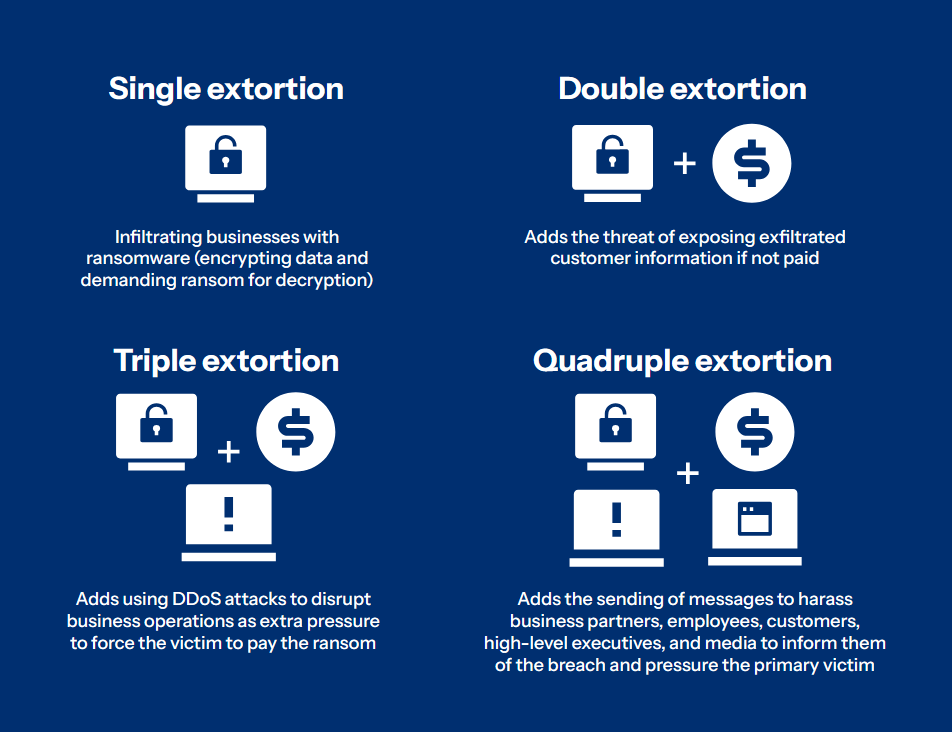

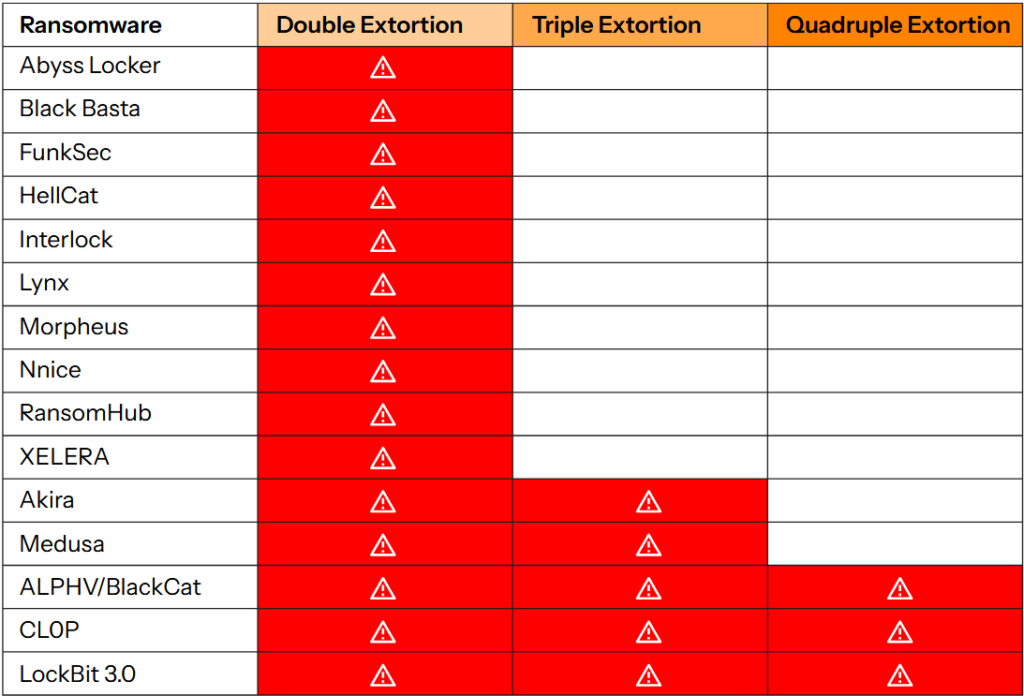

La triple extorsion et au-delà

Définition de la triple extorsion

La triple extorsion ajoute une couche de pression supplémentaire aux tactiques de double extorsion. Les attaquants peuvent employer diverses méthodes additionnelles pour inciter leurs victimes à payer :

- contacter et potentiellement faire chanter les individus dont les données ont été exfiltrées durant l’attaque ;

- lancer des attaques par déni de service distribué (DDoS) contre l’infrastructure de la victime ;

- cibler les partenaires commerciaux, clients ou fournisseurs de l’organisation initialement compromise ;

- contacter directement les médias pour amplifier la pression publique.

La quadruple extorsion

Certains groupes vont encore plus loin avec la quadruple extorsion, ajoutant une dimension supplémentaire à leurs tactiques. L’attaque contre Change Healthcare en février 2024 en constitue un exemple marquant : après une attaque initiale par BlackCat/ALPHV ayant compromis les informations de santé de près de 193 millions de personnes – la plus grande violation de données de santé jamais enregistrée aux États-Unis -, le groupe RansomHub a tenté une seconde extorsion en avril 2024 malgré le paiement d’une rançon de 22 millions de dollars. Dans ce qui s’apparente à un exit scam, les opérateurs de BlackCat ont disparu avec les fonds en mars 2024 sans honorer leur promesse de restituer les données ni de partager la rançon avec leurs affiliés, laissant ainsi le champ libre à RansomHub pour exploiter à nouveau les données volées. L’impact financier total de cet incident est estimé à plus de 2,4 milliards de dollars.

Évolution des tactiques d’extorsion ransomware

| Tactique d’extorsion | Ransomware traditionnel | Double extorsion | Triple extorsion | Quadruple extorsion |

|---|---|---|---|---|

| Chiffrement des données | ✅ Chiffre les fichiers sur le système de la victime | ✅ Chiffre les fichiers sur le système de la victime | ✅ Chiffre les fichiers sur le système de la victime | ✅ Chiffre les fichiers sur le système de la victime |

| Exfiltration et menace de fuite | ❌ | ✅ Exfiltre les données et menace de les publier si la rançon n’est pas payée | ✅ Exfiltre les données et menace de les publier si la rançon n’est pas payée | ✅ Exfiltre les données et menace de les publier si la rançon n’est pas payée |

| Attaque DDoS | ❌ | ❌ | ✅ Menace de perturber les opérations par des attaques DDoS | ✅ Menace de perturber les opérations par des attaques DDoS |

| Contact clients/partenaires | ❌ | ❌ | ❌ | ✅ Menace de contacter clients, fournisseurs et partenaires pour divulguer la violation |

Impact croissant : Chaque niveau d’extorsion supplémentaire augmente considérablement la pression sur les victimes et réduit l’efficacité des mesures de protection traditionnelles comme les sauvegardes.

Exemples récents de multi-extorsion

Le groupe Qilin illustre parfaitement l’évolution vers des tactiques de plus en plus agressives. En 2024, son attaque contre Synnovis, un prestataire de services de pathologie du NHS britannique, a conduit à une demande de rançon record de 50 millions de dollars. Lorsque l’entreprise a refusé de payer, le groupe a publié les données volées concernant environ 900 000 personnes sur le dark web. L’impact financier pour Synnovis est estimé à 33 millions de livres sterling, démontrant que le refus de paiement n’élimine pas les conséquences économiques. Avec plus de 700 victimes recensées en 2025 à travers 62 pays, Qilin s’impose comme l’une des opérations RaaS les plus actives.

Play, identifié par la CISA comme l’un des groupes de ransomware les plus actifs, emploie un modèle de double extorsion combiné à des appels téléphoniques directs aux victimes pour les encourager à payer et menacer de divulguer leurs informations.

Cette nouvelle ère du ransomware se caractérise également par des collaborations entre groupes spécialisés. Scattered Spider, intégré à l’alliance Scattered LAPSUS$ Hunters, excelle dans l’accès initial via ingénierie sociale avancée (vishing, SIM swapping, manipulation des helpdesks). Le groupe a historiquement agi comme affilié de plusieurs programmes RaaS majeurs, incluant ALPHV/BlackCat, Qilin, RansomHub et DragonForce. Ce dernier, qui se positionne comme un « cartel ransomware » proposant un modèle white-label à ses affiliés, a tenté de récupérer les affiliés de RansomHub après la disparition de ce groupe en avril 2025. Cette spécialisation des rôles – où certains groupes gèrent l’intrusion initiale tandis que d’autres fournissent l’infrastructure de chiffrement et d’extorsion – maximise l’efficacité des opérations criminelles.

L’extorsion sans chiffrement : la nouvelle tendance

Un changement de paradigme

Une évolution substantielle s’est confirmée ces dernières années : certains groupes criminels abandonnent désormais le chiffrement au profit d’une extorsion basée uniquement sur le vol de données. Selon le rapport State of Ransomware 2025 de Sophos, le taux de chiffrement est tombé à son plus bas niveau en six ans, passant de 70 % en 2024 à 50 % en 2025. Parallèlement, la proportion d’attaques d’extorsion sans chiffrement a doublé, passant de 3 % en 2024 à 6 % en 2025.

Cette approche présente plusieurs avantages pour les attaquants. Le développement d’un ransomware capable de contourner les solutions de sécurité modernes demande du temps et des compétences techniques avancées. En se concentrant uniquement sur l’exfiltration, les groupes criminels peuvent opérer plus rapidement et de manière plus opportuniste. Par ailleurs, 97 % des organisations dont les données ont été chiffrées parviennent désormais à les récupérer, rendant le chiffrement moins efficace comme levier de pression.

La double extorsion reste néanmoins une tactique majeure : 28 % des organisations ayant subi un chiffrement de données ont également été victimes d’un vol de données, soit 14 % de l’ensemble des victimes de ransomware. Cette évolution s’accompagne d’un ciblage différencié : les petites structures (100-250 employés) sont particulièrement vulnérables aux attaques d’extorsion sans chiffrement (13 % d’entre elles), contre seulement 3 % pour les grandes entreprises.

Groupes pratiquant l’extorsion sans chiffrement

Plusieurs groupes ont adopté cette approche exclusive ou partielle. World Leaks, issu de la dissolution d’Hunters International en novembre 2024, pratique depuis janvier 2025 une extorsion pure sans chiffrement. RansomHub a également été observé employant cette tactique occasionnellement, tout comme des groupes émergents tels que Weyhro. Le groupe Cl0p, spécialisé dans l’exploitation industrielle de vulnérabilités zero-day affectant des plateformes d’entreprise massivement déployées, privilégie systématiquement l’exfiltration au chiffrement. Après MOVEit Transfer en 2023 (plus de 2 700 organisations touchées), sa sixième campagne majeure cible Oracle E-Business Suite avec déjà une centaine de victimes confirmées.

Anatomie d’une attaque de double extorsion

Les attaquants obtiennent un accès au réseau de la victime par diverses méthodes :

- le phishing reste l’un des vecteurs les plus courants, avec des emails conçus pour tromper l’utilisateur et l’inciter à cliquer sur un lien malveillant ou télécharger un fichier infecté. Une évolution particulièrement préoccupante est l’essor de la technique ClickFix, qui incite les victimes à exécuter elles-mêmes des commandes malveillantes. Certains groupes ransomware, notamment Interlock, utilisent désormais FileFix, une variante encore plus sophistiquée qui exploite l’Explorateur de fichiers Windows et contourne les protections du système ;

- l’exploitation de vulnérabilités non corrigées dans les systèmes exposés sur internet ;

- l’utilisation d’identifiants compromis, parfois obtenus via des fuites de données antérieures ou des attaques par force brute ;

- l’exploitation de services d’accès à distance mal sécurisés, notamment les protocoles RDP (Remote Desktop Protocol) ou les VPN.

Selon Arctic Wolf, près de 60 % des attaques de ransomware observées exploitent l’accès distant externe pour obtenir l’accès initial, souvent via des identifiants compromis permettant d’entrer dans l’environnement par un VPN ou un RDP non sécurisé.

Phase 2 : mouvement latéral et élévation de privilèges

Une fois l’accès initial obtenu, les attaquants se déplacent latéralement à travers le réseau pour identifier et accéder au maximum de ressources de valeur. Cette phase inclut généralement une élévation de privilèges pour obtenir des droits administrateurs sur l’ensemble de l’infrastructure. Les attaquants utilisent des outils légitimes présents sur les systèmes (technique dite du living-off-the-land) pour éviter la détection.

Phase 3 : reconnaissance et exfiltration des données

Les attaquants scannent le réseau pour identifier les données à forte valeur : informations personnelles identifiables (PII), données financières, propriété intellectuelle, secrets commerciaux, données de santé, etc. Ces données sont ensuite exfiltrées vers des serveurs externes contrôlés par les criminels, souvent en utilisant des outils comme Rclone ou en les transférant vers des services cloud.

Phase 4 : chiffrement et demande de rançon

La charge utile du ransomware est déployée pour chiffrer les systèmes critiques. Une note de rançon est alors présentée, indiquant le montant demandé et menaçant de divulguer les données volées en cas de non-paiement. Les opérations sont devenues plus rapides, avec des négociations débutant souvent quelques heures seulement après l’exfiltration des données.

Les conséquences de la double extorsion

Impact réglementaire et juridique

Une attaque de double extorsion impliquant l’exfiltration de données personnelles déclenche des obligations de notification strictes dans de nombreuses juridictions. L’étendue de ces obligations varie selon les régions :

En Europe (RGPD) : la perte de contrôle sur les données personnelles signifie que les individus concernés ont perdu les protections et droits qui leur sont garantis. Le paiement de la rançon n’est pas considéré comme une mesure corrective appropriée par les autorités de régulation. Les organisations s’exposent à des amendes pouvant atteindre 20 millions d’euros ou 4 % du chiffre d’affaires annuel mondial.

Aux États-Unis (HIPAA) : pour le secteur de la santé, une attaque de ransomware est présumée constituer une violation de données nécessitant une notification, sauf si l’entité peut démontrer une faible probabilité de compromission des informations de santé protégées (PHI). Les notifications doivent être effectuées dans un délai de 60 jours, avec une obligation d’informer les individus affectés, le HHS (Department of Health and Human Services) et les médias si plus de 500 personnes sont concernées. Les amendes peuvent atteindre 50 000 dollars par violation, avec un maximum annuel de 1,5 million de dollars par catégorie de violation.

En Californie (CCPA/CPRA) : les entreprises doivent notifier les résidents californiens affectés et le procureur général de l’État si plus de 500 résidents sont concernés. Les pénalités peuvent atteindre 7 500 dollars par violation intentionnelle. Les victimes peuvent également exercer un droit d’action privé pour réclamer des dommages.

Les cybercriminels exploitent consciemment cette pression réglementaire dans leurs tactiques de négociation, sachant que les amendes potentielles peuvent dépasser le montant de la rançon demandée.

Dommages réputationnels

La publication des données volées sur un site de leaks peut causer des dommages irréparables à la réputation d’une organisation. L’exposition d’informations confidentielles, qu’il s’agisse de données clients, de secrets commerciaux ou de communications internes sensibles, érode la confiance des parties prenantes et peut avoir des répercussions durables sur l’image de marque.

Conséquences opérationnelles et financières

L’attaque contre CDK Global en juin 2024 illustre l’ampleur des perturbations opérationnelles possibles : ce fournisseur de logiciels pour concessionnaires automobiles a vu son incident affecter plus de 10 000 concessionnaires en Amérique du Nord, entraînant des pertes collectives estimées à 1 milliard de dollars. L’attaque contre Starbucks via son fournisseur Blue Yonder a perturbé les systèmes de planification et de paie de 11 000 magasins.

Aucune garantie de récupération ou de suppression des données

Le paiement d’une rançon ne garantit en aucun cas la récupération des données ou leur suppression par les attaquants. Les données récentes sont éloquentes : en 2024, bien que 84 % des victimes aient payé une rançon, seulement 47 % d’entre elles ont récupéré leurs données non corrompues. Plus inquiétant encore, selon l’étude Cybereason « Ransomware: The True Cost to Business 2024 », 78 % des organisations attaquées en 2023 ont été victimes d’une nouvelle attaque en 2024, dont 63 % ont fait face à des demandes de rançon plus élevées lors de la seconde attaque, parmi elles 36 % ont été ciblées par le même groupe criminel.

Évolution législative : vers l’interdiction des paiements

Le Royaume-Uni a franchi une étape décisive en juillet 2025 en confirmant l’interdiction des paiements de rançon pour le secteur public et les opérateurs d’infrastructures nationales critiques. Cette mesure, soutenue par 72 % des répondants à la consultation publique, s’appliquera au NHS, aux collectivités locales, aux écoles et aux entreprises opérant dans les secteurs critiques comme l’énergie, les transports et les télécommunications.

La législation britannique prévoit également :

- un régime de prévention des paiements obligeant les organisations privées à notifier les autorités avant tout paiement ;

- une obligation de signalement de tout incident ransomware dans les 72 heures, suivie d’un rapport complet sous 28 jours.

Cette approche vise à frapper le modèle économique des cybercriminels en rendant les cibles du secteur public moins attractives. Le Royaume-Uni devient ainsi le premier pays occidental à imposer une interdiction légale des paiements de rançon pour le secteur public et les infrastructures critiques, ouvrant potentiellement la voie à des mesures similaires dans d’autres juridictions.

Une tendance mondiale à la baisse des paiements

Malgré l’augmentation du volume d’attaques, les paiements de rançon ont diminué de 35 % en 2024, passant à environ 813 millions de dollars contre 1,25 milliard en 2023. Le taux de refus de paiement a significativement augmenté : 63 % des victimes refusent désormais de payer, contre 41 % l’année précédente. Cette tendance reflète l’amélioration des capacités de restauration des organisations et une prise de conscience croissante que le paiement ne garantit pas une issue favorable.

Se protéger contre la double extorsion

La défense contre les attaques de double extorsion nécessite une approche multicouche combinant prévention, détection et capacité de réponse.

Gestion des accès et authentification

La majorité des attaques de ransomware exploitent des accès distants compromis pour pénétrer dans les réseaux. La mise en place d’une authentification multifacteur (MFA) résistante au phishing sur tous les services d’accès distant (VPN, RDP) constitue une protection fondamentale. L’attaque contre Change Healthcare a notamment été rendue possible par l’exploitation d’un portail Citrix dépourvu d’authentification multifacteur.

Gestion des vulnérabilités

L’exploitation de vulnérabilités non corrigées représente un vecteur d’intrusion majeur. Des vulnérabilités comme celles affectant Cleo (CVE-2024-50623) ou les serveurs Atlassian Confluence (CVE-2023-22527) ont été massivement exploitées pour des attaques de double extorsion. Un programme de gestion des vulnérabilités efficace, priorisant la correction rapide des failles critiques, est essentiel.

Détection de l’exfiltration des données

L’exfiltration de données précède généralement le déploiement du ransomware et constitue la base même de la double extorsion. Les organisations doivent investir dans des solutions de surveillance réseau, de prévention de la perte de données (DLP) et de détection d’anomalies pour identifier les transferts inhabituels. La surveillance doit notamment détecter les installations d’applications suspectes comme Rclone, fréquemment utilisé pour exfiltrer des données.

Surveillance et réponse continues

Une capacité de surveillance, de détection et de réponse 24h/24 et 7j/7 est essentielle pour identifier les comportements suspects et contenir rapidement les menaces. En 2024, 56 % des organisations attaquées n’ont pas détecté la compromission avant 3 à 12 mois, illustrant le manque de visibilité qui permet aux attaquants d’exfiltrer des données sur de longues périodes.

Sauvegardes et plan de continuité

Bien que l’exfiltration puisse toujours se produire, disposer de sauvegardes régulières et testées aide l’organisation à reprendre ses opérations en cas d’attaque. Seules 54 % des victimes ayant subi un chiffrement en 2025 ont pu restaurer leurs données via des sauvegardes, le taux le plus bas en six ans, soulignant l’importance de tester régulièrement les procédures de restauration.

Segmentation réseau

La segmentation du réseau limite la capacité des attaquants à se déplacer latéralement une fois l’accès initial obtenu. Cette approche, centrale dans les architectures Zero Trust, réduit la surface d’attaque et contient la propagation en cas de compromission initiale, limitant ainsi le volume de données potentiellement exfiltrables.

Préparation à la gestion de crise

La réalisation régulière d’exercices de simulation (tabletop exercises) permet aux équipes de s’entraîner à répondre à des attaques de double extorsion dans un environnement contrôlé. Ces exercices clarifient les rôles et responsabilités et identifient les lacunes dans la stratégie de réponse. L’implication de la direction est essentielle pour intégrer la cybersécurité dans la culture organisationnelle.

Conclusion

La double extorsion représente une évolution majeure et durable de la menace ransomware. En combinant le chiffrement des données avec le vol et la menace de divulgation, les cybercriminels ont neutralisé les défenses traditionnelles basées uniquement sur les sauvegardes. Cette réalité impose aux organisations de repenser leur approche de la cybersécurité, en intégrant la prévention de l’exfiltration comme priorité au même titre que la protection contre le chiffrement.

Face à des attaquants qui continuent d’innover, passant de la double à la triple extorsion, voire à l’extorsion sans chiffrement, la résilience organisationnelle devient un impératif. L’évolution réglementaire, notamment l’interdiction des paiements de rançon au Royaume-Uni, signale une prise de conscience des pouvoirs publics et pourrait transformer durablement l’économie du ransomware. La combinaison d’une détection précoce, d’une réponse rapide, d’une prévention de la perte de données et d’une collaboration étroite entre les équipes IT, juridiques et de direction constitue le socle d’une défense efficace contre cette menace en constante évolution.

Sources :

- Akamai : Ransomware Report 2025

- Sophos : The State of Ransomware 2025

- Tech Target : What is double extortion ransomware?

- Arctic Wolf : The Dangers of Double and Triple Extortion in Ransomware Attacks

- Unit 42 : What is Multi-Extortion Ransomware?

- Chainalysis Team : 5% Year-over-Year Decrease in Ransomware Payments, Less than Half of Recorded Incidents Resulted in Victim Payments

- Bleeping Computer : Ban on ransomware ransom payments in the United Kingdom