Lejos de ser simples vectores de infección, los troyanos desempeñan un papel clave en la orquestación de ataques elaborados. Aunque los troyanos se consideran tradicionalmente vectores de infección, esta visión es especialmente simplista. En realidad, el troyano es a menudo el preludio de un ataque mucho más elaborado, que sirve de trampolín para el despliegue de cargas útiles adicionales, siendo estas últimas piezas separadas de malware que se introducen discretamente en los sistemas objetivo. Estas cargas útiles pueden conducir al espionaje, al robo de datos sensibles o al control total de la infraestructura infectada.

Table des matières

ToggleEntender los troyanos

Definición y origen

El término «caballo de Troya» tiene su origen en la antigua estratagema griega utilizada durante la Guerra de Troya, cuando los griegos ofrecieron a los troyanos un gran caballo de madera con soldados escondidos en su interior. Esta historia ilustra perfectamente el método de ataque de los troyanos modernos: software malicioso que se hace pasar por inofensivo para infiltrarse en las defensas enemigas. Al igual que su homónimo mitológico, los troyanos digitales disfrazan su naturaleza maliciosa para penetrar en los sistemas informáticos y desplegar su carga dañina.

Métodos de infección e ingeniería social

Los ciberdelincuentes utilizan con frecuencia la ingeniería social para propagar troyanos, aprovechándose de la confianza o la curiosidad de los usuarios. Este malware puede camuflarse como archivos adjuntos de correo electrónico aparentemente legítimos(phishing), descargas gratuitas tentadoras o incluso actualizaciones de software necesarias. Una vez que el usuario ha sido engañado para que ejecute el archivo, el troyano activa su código malicioso, realizando acciones que van desde el espionaje a la extracción de datos sensibles, pasando por la instalación de otro malware.

Entre las herramientas utilizadas para propagar troyanos se encuentran los binders y los droppers, que son esenciales para la fase de infección inicial. Los binders fusionan archivos maliciosos con otros legítimos, mientras que los droppers instalan discretamente el malware en el sistema de destino, sin requerir ninguna interacción adicional del usuario. Estas técnicas facilitan la entrada del malware en el sistema, allanando el camino para acciones maliciosas más elaboradas. Una vez establecida la infección inicial, los inyectores y descargadores toman el relevo para desplegar cargas útiles adicionales, como veremos más adelante.

Tipos de troyanos y sus objetivos

Los troyanos se dividen en varias categorías, cada una diseñada con objetivos maliciosos específicos. Este versátil malware puede causar daños considerables, que van desde el robo de información confidencial hasta la toma del control total de un sistema. He aquí una clasificación de los tipos de troyanos más utilizados por los ciberdelincuentes:

- Troyano de puerta trasera: permite al atacante acceder y controlar remotamente el ordenador infectado, a menudo utilizado para integrar una red en una botnet o para instalar otro malware.

- Troyano bancario: especialmente diseñado para robar información financiera de los usuarios, como datos de acceso a bancos y números de tarjetas de crédito.

- Troyano DDoS (denegación de servicio distribuido): utiliza el ordenador infectado para participar en un ataque distribuido de denegación de servicio, sobrecargando los servidores objetivo con peticiones excesivas.

- Troyano Downloader: descarga e instala nuevo malware en el sistema infectado, a menudo sin el consentimiento o conocimiento del usuario.

- Troyano Exploit: contiene datos o código que aprovecha una vulnerabilidad específica del software o de los sistemas operativos.

- Troyano espía: recopila información del ordenador infectado, como pulsaciones de teclas, historial de navegación y archivos de usuario, y la envía al atacante.

- Troyano de mensajería instantánea: roba información de identificación y datos personales a través de aplicaciones de mensajería instantánea.

- Troyano ransomware: bloquea el acceso a los archivos o al sistema hasta que el usuario paga un rescate al atacante.

- Troyano rootkit: diseñado para ocultar ciertos objetos o actividades en el sistema, haciendo que el malware o la actividad maliciosa sean indetectables por el software de seguridad normal.

Cada tipo de troyano representa una amenaza única y requiere un enfoque específico para su detección y eliminación. Comprender estas diferentes categorías es esencial para desarrollar estrategias de defensa eficaces contra los ataques de troyanos. Los ataques orquestados por troyanos pueden clasificarse a menudo como Amenazas Persistentes Avanzadas (APT), que hacen referencia a campañas de ciberespionaje o ciberataques selectivos y a largo plazo diseñados para pasar desapercibidos con el fin de extraer la máxima información o causar un impacto significativo en el sistema objetivo.

Las cargas útiles secundarias, el verdadero corazón del ataque

Los troyanos se caracterizan por su capacidad de desplegar no sólo una, sino a menudo varias cargas útiles maliciosas dentro de un sistema objetivo. Estas cargas útiles, diseñadas para realizar una serie de acciones maliciosas específicas, pueden incluir la instalación de spyware, el secuestro de recursos del sistema para la minería de criptomoneda o el despliegue de ransomware.

Para comprender plenamente el impacto y la sofisticación de estos ataques, es esencial distinguir entre cargas útiles y cargas útiles secundarias.

Carga útil: el punto de partida

La carga útil actúa como mecanismo inicial mediante el cual el malware consigue su objetivo malicioso, ya sea robar datos, instalar programas espía o cifrar archivos para pedir un rescate. A menudo se oculta dentro de un programa aparentemente legítimo o se entrega a través de un documento infectado que aprovecha una vulnerabilidad específica del software objetivo. Esta carga útil representa el primer nivel de ataque una vez que se ha infiltrado con éxito en el sistema. Una vez que el troyano ha conseguido entrar en el sistema sin ser detectado, puede descargar y ejecutar la carga útil secundaria.

Las cargas útiles secundarias: la evolución del ataque

Las cargas útiles secundarias toman el relevo tras la infección inicial, permitiendo a los ciberdelincuentes introducir malware adicional, escalar sus privilegios o comprometer aún más el sistema de forma discreta y selectiva. Este enfoque modular permite a los atacantes actualizar o sustituir las cargas útiles sin volver a desplegar el troyano, lo que proporciona una mayor flexibilidad, capacidad de evasión y durabilidad frente a las defensas de ciberseguridad. Técnicas de despliegue como el cifrado y el polimorfismo, así como la explotación de vulnerabilidades de día cero, permiten que las cargas útiles permanezcan activas y operativas, incluso si se detecta el vector de infección inicial. Este método hace que estas cargas útiles sean especialmente peligrosas, ya que pueden adaptarse al entorno objetivo o actualizarse en respuesta a las medidas de seguridad establecidas para contrarrestarlas.

Esta estrategia de ataque en dos fases ofrece una serie de ventajas tácticas:

- Flexibilidad: los atacantes pueden adaptar su estrategia al entorno del objetivo, eligiendo cargas útiles secundarias específicas para maximizar el impacto del ataque.

- Evasión: al separar la infección inicial de la ejecución de las actividades maliciosas, las cargas útiles secundarias ayudan a eludir los mecanismos de detección y análisis del software de seguridad.

- Durabilidad: incluso si se detecta y elimina la carga útil inicial, las cargas útiles secundarias pueden permanecer activas, permitiendo que el ataque siga operando bajo el radar.

Al desplegar cargas útiles secundarias, los troyanos revelan su verdadera naturaleza: no son simples vectores de infección, sino sofisticadas herramientas de ciberespionaje, sabotaje y robo de información. Esta capacidad para orquestar ataques complejos y evolucionar en respuesta a las defensas de ciberseguridad convierte a las cargas útiles secundarias en el verdadero corazón de los ciberataques modernos. Una vez establecida la infección inicial, inyectores y descargadores toman el relevo para desplegar cargas útiles adicionales, como veremos más adelante.

Un ejemplo sorprendente: Emotet y los ataques de ransomware

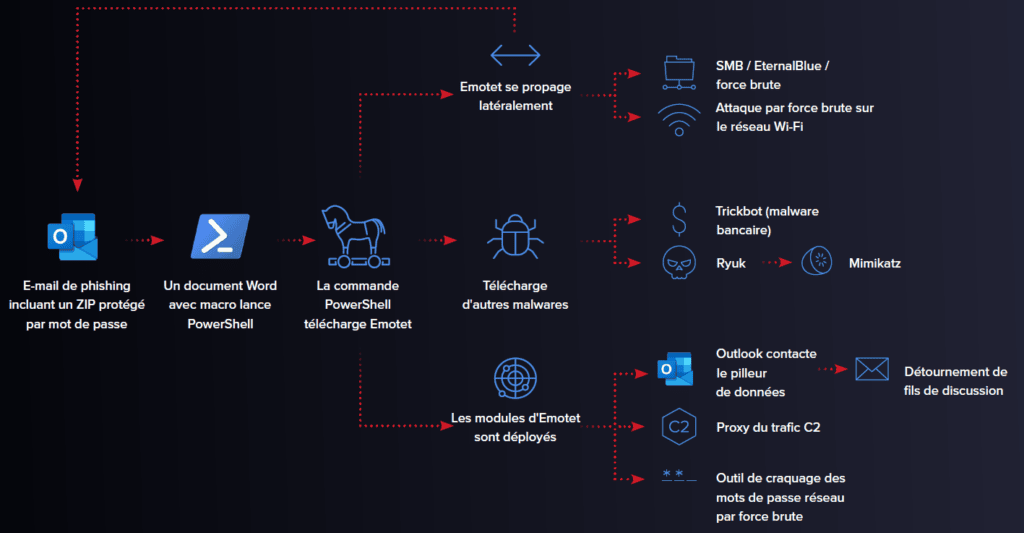

Un ejemplo llamativo del uso de troyanos como vectores para ataques de ransomware es el caso deEmotet. Inicialmente conocido como un troyano bancario, Emotet ha evolucionado hasta convertirse en una gran amenaza, capaz de servir como plataforma para el despliegue de una gran variedad de malware, incluyendo temibles ransomwares como Ryuk y Conti. Al infectar primero un sistema, Emotet crea un agujero de seguridad que luego permite la introducción del ransomware, que cifra los datos de la víctima y exige un rescate por su descifrado. Esta estrategia ilustra la complejidad de los ataques modernos, en los que una sola pieza de malware puede allanar el camino para consecuencias aún más devastadoras, lo que subraya la importancia crucial de una defensa informática sólida y reactiva. Para un análisis detallado del ataque Emotet, el artículo de Varonis ofrece una visión en profundidad.

Inyectores y descargadores, herramientas de despliegue automatizado

Los mecanismos de despliegue de cargas útiles adicionales entran en juego después de la infección inicial y se dividen en dos categorías principales: la incrustación y la descarga.

- Inyectores: estas herramientas están diseñadas para incrustar la carga maliciosa directamente en el sistema objetivo, a menudo transformándola en un formato ejecutable para facilitar su ejecución. Los inyectores también pueden emplear técnicas avanzadas de evasión, como el polimorfismo o el cifrado, para enmascarar la carga útil y eludir las soluciones antimalware tradicionales.

- Descargadores: por el contrario, los descargadores recuperan la carga útil secundaria de una fuente externa, normalmente a través de Internet. Este método tiene la ventaja de minimizar el tamaño inicial del archivo malicioso y reducir las posibilidades de generar tráfico de red sospechoso que pueda alertar a los sistemas de seguridad. Sin embargo, expone la carga útil a un mayor riesgo de detección durante el proceso de descarga por parte de las defensas de la red.

Estas herramientas de despliegue automatizado desempeñan un papel fundamental en la eficacia y el sigilo de los ciberataques, ya que permiten al malware adaptarse y reaccionar a entornos de seguridad en constante cambio.

Evitar la detección: el juego del gato y el ratón

Para no ser detectados, los ciberdelincuentes innovan constantemente, convirtiendo la seguridad informática en un juego del gato y el ratón. Los inyectores, que operan sin generar un tráfico de red significativo, evaden eficazmente los cortafuegos. Por el contrario, los descargadores, a pesar de su discreción en términos de tamaño, corren el riesgo de ser detectados por los sistemas de seguridad mientras se descargan las cargas útiles. Esta dinámica obliga a los profesionales de la ciberseguridad a perfeccionar constantemente sus métodos de detección.

La evolución de los ataques y la flexibilidad del malware

La aparición del malware como servicio, popularizado sobre todo por el ransomware, ha revolucionado la creación y distribución de programas maliciosos a medida. Los atacantes ya no necesitan ser expertos en programación para llevar a cabo ataques a gran escala. Este cambio ha dado lugar a una mayor especialización y división del trabajo en el desarrollo de ciberataques, lo que hace que el malware sea más flexible y difícil de detectar. Los vectores de infección habituales, como los documentos de Microsoft Office ylos PDF, se aprovechan con frecuencia para difundir inyectores y descargadores, lo que complica la tarea de las soluciones de seguridad, que tienen que adaptarse para detectar estas amenazas cada vez más sofisticadas.

Una amenaza en constante evolución y mucho más sofisticada de lo que parece

Los troyanos, con sus cargas útiles adicionales, son un componente cada vez más complejo y evolutivo de los ciberataques modernos. Comprender en profundidad su funcionamiento, desde las tácticas de infección hasta la evasión de las defensas, es esencial para diseñar estrategias de defensa sólidas. Frente a la continua innovación de los ciberdelincuentes, la ciberseguridad debe ser proactiva, lo que exige una vigilancia y adaptación constantes por parte de expertos y usuarios. Mantenerse informado y reaccionar ante los nuevos métodos de ataque es esencial si queremos preservar la seguridad de nuestro entorno digital.

Para conocer las últimas tendencias en malware, consulte el informe de diciembre de 2023 de Checkpoint sobre la actividad de malware más frecuente aquí.